[ IA-Intelligence Artificiellle ]

Nvidia décroche en bourse

OFFRES FREELANCE

Etude – Les cybercriminels ne sont pas (encore) tout à…

Tout juste publié par le spécialiste en cyber Sophos, le rapport « Cybercriminals Still Not Getting on Board the AI Train (Yet) » fait état d’un changement “léger” mais “notable” dans la…

Datacenters : le français Data4 annonce un financement bancaire de 3,3…

L’opérateur français de datacenters Data4 annonce un financement bancaire de 3,3 milliards d’euros et nomme Alexander Oyaert au poste de Chief Investment Officer (CIO). “Alexander Oyaert a rejoint Data4 en septembre…

Cadence acquiert Secure-IC

Le Français passe sous pavillon américain. Cadence a annoncé le rachat, pour un montant non divulgué, de Secure-IC, spécialiste hexagonal de la cybersécurité embarquée. Le Californien Cadence vient d’annoncer l’acquisition…

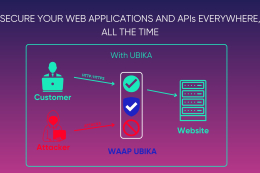

Les fuites de données personnelles massives s’accélèrent

Free, Auchan, Molotov TV… Les fuites de données de grande ampleur en hausse, un phénomène confirmé par des bilans chiffrés de l’Agence nationale de la sécurité des systèmes d’information (Anssi)…

AVIS D’EXPERT – L’Europe doit gagner la bataille des IA…

Alors que la France accueillera le Sommet pour l’action de l’Intelligence Artificielle du 6 au 11 février, comment l’Europe peut-elle se démarquer face aux milliards déployés outre-Atlantique ? Par Yaël Cohen-Hadria,…

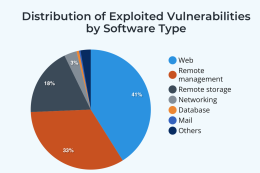

Infrastructures critiques : + 668 % d’incidents depuis 2022

Forescout a publié son 2024 Threat Roundup. Plus de 900 millions d’attaques ont été analysées provenant de 213 pays. Sur les infrastructures critiques, le rapport note une explosion des incidents…

SUIVRE TOUTE L'ACTUALITÉ