[ Collaboratif ]

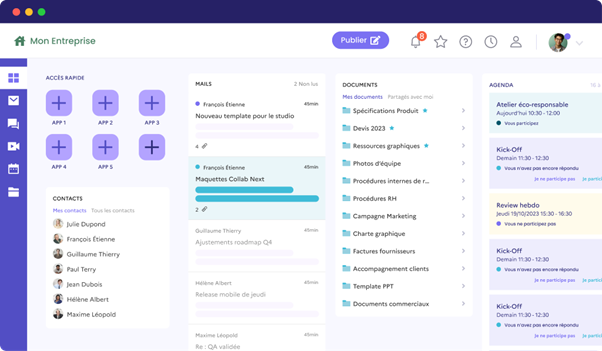

Les 5 fonctionnalités collaboratives indispensables en 2025

OFFRES FREELANCE

Filigran et VulnCheck viennent d’annoncer un partenariat pour améliorer la gestion des menaces cyber en entreprises avec l’intégration des solutions de deux partenaires. Cette collaboration donne naissance à VulnCheck Connector…

CVE 2025-1974 : faille hautement critique sur Kubernetes

Une faille critique a été découverte sur Kubernetes. Sous certaine condition, elle permet à un hacker non authentifié de s’introduire dans le back office et y exécuter du code lorsqu’un…

Un nouveau président pour le Club des Dirigeants Réseaux &…

Le Club des Dirigeants Réseaux & Télécoms (CDRT) change de président. Laurent Silvestri laisse la place à Bertrand Pourcelot, patron d’Enreach France. Bertrand Pourcelot entend jouer “un rôle clé pour…

AVIS D’EXPERT – Comment passer de la reprise après sinistre…

À l’occasion de la journée mondiale de la sauvegarde (World Backup Day), le 31 mars, Alexandra Bejan, directrice marketing chez Synology, revient sur les stratégies de cyber-récupération, devenues un objectif…

Projet de loi simplification : le cloud français trouve sa…

Le média Contexte rapporte que la commission spéciale pour l’examen du projet de loi simplification a adopté un amendement qui ouvre le statut de projet d’intérêt national majeur (PINM) aux…

Le français Schneider Electric veut investir 700 millions de dollars…

(AFP) – Le géant français des équipements électriques Schneider Electric prévoit d’ici à 2027 d’investir dans l’intelligence artificielle (IA) et l’énergie “plus de 700 millions de dollars aux États-Unis“, principal…

SUIVRE TOUTE L'ACTUALITÉ

CVE 2025-1974 : faille hautement critique sur Kubernetes

Une faille critique a été découverte sur Kubernetes. Sous certaine condition, elle permet à un hacker non authentifié de s’introduire dans le back office et y exécuter du code lorsqu’un contrôleur ingress-nginx est utilisé. Il est alors possible d’accéder aux secrets du contrôleur. La CVE…