OFFRES FREELANCE

10 règles à respecter pour son smartphone selon l’ANSSI

L’ANSSI est votre ami et l’ami de votre smartphone. Voici les 10 bonnes pratiques pour bien utiliser votre smartphone et vous protéger a minima. 1 Mettre à jour systématiquement et…

La GenAI modifie toutes les formes de recherche, selon Forrester

Forrester vient de publier un nouveau rapport intitulé “GenAI Forever Changes All Forms of Search”, qui explore la façon dont l’IA générative remodèle la recherche en termes de consommation, de…

Google lance Google Unified Security, regroupant ses meilleures solutions de…

Aujourd’hui, les services et outils de sécurité Google sont dispersés et n’ont pas un accès unique. Google regroupe ses meilleures solutions de sécurité — renseignement sur les menaces, opérations de…

MSSP : partenariat stratégique entre ITS Integra et Cyberesist

ITS Integra, infogéreur et opérateur cloud, intègre la plateforme d’audit automatisé de cybersécurité de Cyberesist à ses services managés de sécurité. Via cette collaboration, ITS INTEGRA sera en mesure d’offrir…

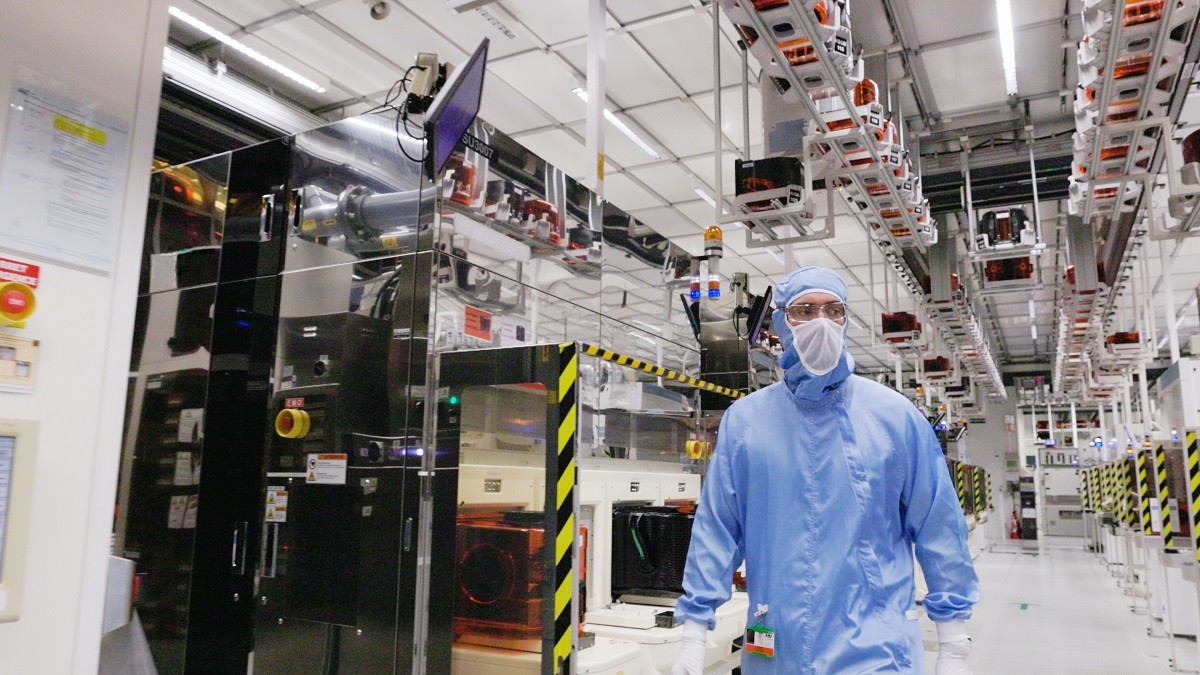

Datacenters : la demande d’électricité devrait plus que doubler d’ici…

Dopée par l’intelligence artificielle, la consommation d’électricité des centres de données devrait “plus que doubler” d’ici à 2030, un défi pour la sécurité énergétique et un facteur de hausse des…

AVIS D’EXPERT – IA : les clés pour mieux préparer son…

L’intelligence artificielle occupe depuis deux ans une place bien établie dans la phase du « Peak of Inflated Expectations » du Gartner Hype Cycle. L’arrivée de ChatGPT en 2022 a…

SUIVRE TOUTE L'ACTUALITÉ