[ Actualité des SSII ]

L’Europe investit 1,3 milliard d’euros dans les technologies…

OFFRES FREELANCE

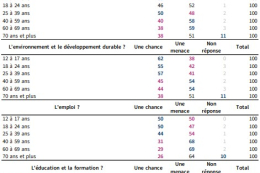

L’usage de l’IA est plus fréquent dans la sphère privée…

Un tiers des Français déclarent avoir utilisé des outils d’IA en 2024. C’est une hausse de 13 points par rapport à 2023, selon le dernier Baromètre du numérique réalisé par…

Un nouveau directeur général pour SCC France qui vise 50…

Ce spécialiste des services informatiques, qui fête ses 50 ans cette année, annonce la nomination de Gaël Menu au poste de directeur général. Ce dernier remplace Didier Lejeune. Gaël Menu…

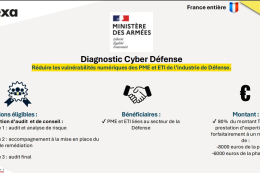

Quelles aides pour améliorer sa cybersécurité ?

Le groupement des acteurs de confiance, Hexatrust vient de publier son panorama 2025 des aides financières et des soutiens gratuits disponibles pour améliorer sa cybersécurité ou lancer son projet IA.…

La plateforme cloud Bare Metal Pod d’OVHvloud qualifiée SecNumCloud 3.2

OVHcloud annonce la qualification SecNumCloud 3.2, de l’ANSSI, pour sa plateforme cloud ultrasécurisée Bare Metal Pod. La plateforme intègre nativement les briques essentielles de sécurité : chiffrement des données, gestion…

Secuserve : 5 nouveautés au Forum inCyber 2025

InCyber (ex-FIC) se déroule cette semaine à Lille. C’est à cette occasion que Secuserve dévoile plusieurs nouveautés et évolutions : nouvelle version de e-securemail avec une meilleure intégration avec Microsoft…

« Dans les prochaines années, le marché du cloud va se…

A l’occasion de cette première journée du Forum InCyber, qui se tient jusqu’à jeudi au Grand Palais de Lille, Solutions Numériques et Cybersécurité a rencontré le directeur général de Cloud…

SUIVRE TOUTE L'ACTUALITÉ

Un nouveau directeur général pour SCC France qui vise 50 % de croissance d’ici à 2030

Ce spécialiste des services informatiques, qui fête ses 50 ans cette année, annonce la nomination de Gaël Menu au poste de directeur général. Ce dernier remplace Didier Lejeune. Gaël Menu a travaillé pour Hewlett-Packard et Dell. Son parcours chez SCC France a débuté en tant…