[ Collaboration ]

L’Agence spatiale européenne en appelle à OVHcloud pour…

OFFRES FREELANCE

Les amendes liées au RGPD se généralisent, selon l’observatoire du…

Pour sa troisième édition, « L’Observatoire des Sanctions CNIL » du cabinet Walter Billet Avocats confirme une très nette montée en puissance de l’administration publique en matière de sanctions infligées…

Le smartphone représente un risque particulièrement sous-évalué dans le secteur…

Le secteur de la santé est devenu une cible privilégiée pour les cybercriminels, les données médicales et identifiants volés se vendant à prix d’or sur le dark web. Kern Smith,…

Get the VPN for free : un bouton à venir…

Microsoft prépare-t-il un retour du centre Secure Network sur Edge ? Une fonctionnalité serait en phase de tests ou d’implémentation dans le canal Canary de Edge. Ce canal permet d’utiliser…

Deux nouveaux groupes cybercriminels identifiés par Proofpoint

L’équipe Threat Research de Proofpoint a identifié deux acteurs cybercriminels spécialisés dans les fausses mises à jour, y compris sur macOS. Proofpoint annonce avoir identifié deux nouveaux acteurs du cybercrime,…

SecNumCloud : Oodrive passe en 3.2

Première société à avoir obtenu la qualification SecNumCloud sur l’un de ses produits, Oodrive annonce désormais que les solutions collaboratives Work et Meet sont qualifiés par l’ANSSI, niveau 3.2. Après…

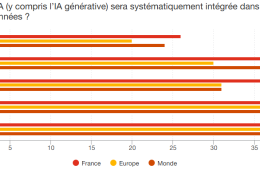

La GenAI et la durabilité sont les moteurs de transformation…

“Une très grande majorité (68%) des dirigeants français estiment que leur modèle économique actuel ne sera plus viable d’ici 10 ans contre 42% dans le monde“, affirment les derniers résultats…

SUIVRE TOUTE L'ACTUALITÉ

Les amendes liées au RGPD se généralisent, selon l'observatoire du cabinet Walter Billet Avocats

Pour sa troisième édition, « L’Observatoire des Sanctions CNIL » du cabinet Walter Billet Avocats confirme une très nette montée en puissance de l’administration publique en matière de sanctions infligées au titre des infractions au RGPD. Le décryptage des amendes prononcées en 2024 au…