OFFRES FREELANCE

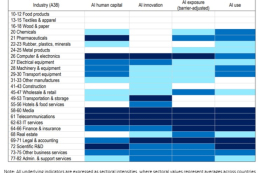

Tous les secteurs n’adoptent pas l’IA au même rythme

Vers quels secteurs développer l’IA ? “Certains secteurs, tels que les services informatiques, les médias et les télécommunications, se classent parmi les plus performants dans toutes les dimensions de l’intensité…

Marché du conseil : Talan acquiert Nova Consulting

L’ESN française poursuit sa croissance sur le marché du conseil avec l’acquisition de Nova Consulting. Créée en 2006, Nova Consulting a une expertise reconnue dans les secteurs de la culture,…

Github : lancement officiel des campagnes de sécurité avec Copilot…

GitHub vient d’annoncer la disponibilité générale des campagnes de sécurité avec Copilot Autofix pour aider les équipes de sécurité et de développement à réduire rapidement la dette de sécurité dans…

Un régulateur bancaire américain rapporte avoir fait l’objet d’un piratage…

Une autorité de régulation bancaire américaine a déclaré mardi que son système de messagerie électronique avait fait l’objet d’un piratage majeur, dénonçant un “accès non autorisé” à des informations financières…

Audition au Sénat américain de l’auteure d’un essai explosif sur…

(AFP) – L’ancienne employée de Facebook (devenu Meta), à l’origine d’un livre cinglant sur son ancienne entreprise, témoignera mercredi devant des sénateurs américains souhaitant déterminer si le géant des réseaux…

Eviden et Cosmian élaborent une solution de gestion de clés…

A l’occasion du dernier Forum InCyber 2025 à Lille, Cosmian et Eviden ont annoncé un partenariat pour créer une offre commune s’appuyant sur les HSM (Hardware Security Module ou module…

SUIVRE TOUTE L'ACTUALITÉ