Comment vous protéger de Wannacry ? Les conseils d’Ivanti pour les lecteurs de Solutions Numériques.

Quelles versions de Windows sont vulnérables ?

Ce malware Wannacry exploite plusieurs vecteurs d’attaque. Toutes les versions de Windows antérieures à Windows 10 sont vulnérables si elles ne possèdent pas le correctif MS17-010. Windows XP et Server 2003 sont particulièrement vulnérables puisque, jusqu’à ce vendredi, aucun correctif n’était disponible pour corriger cette vulnérabilité pour ces systèmes d’exploitation.

Comment fonctionne le malware ?

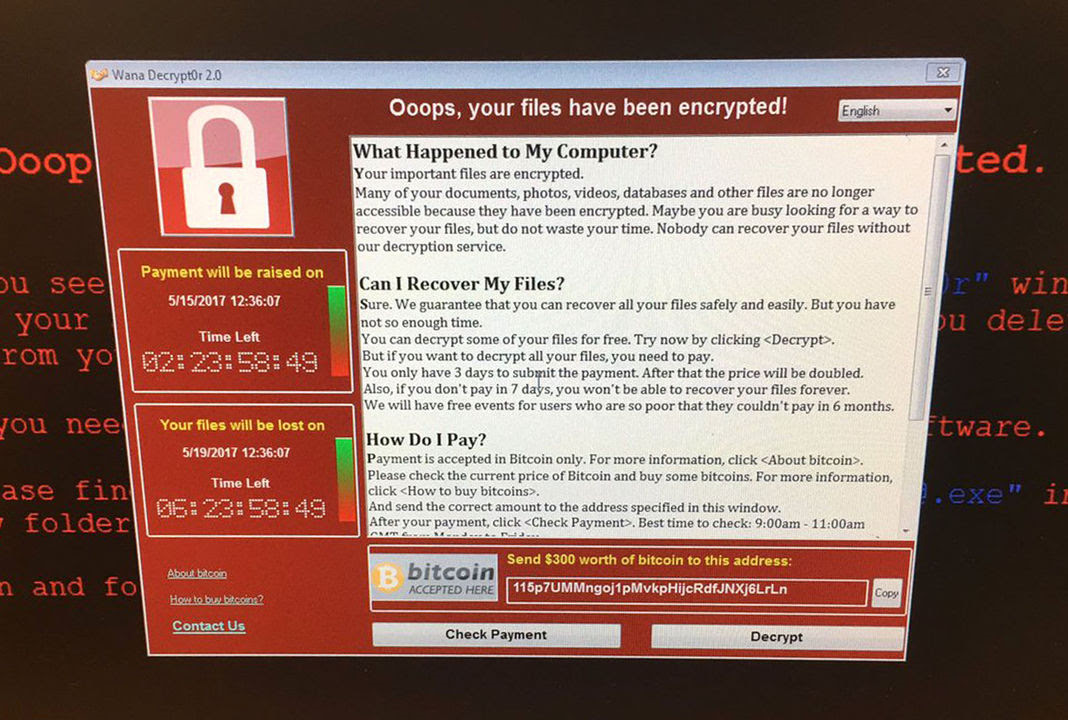

- Le vecteur d’attaque principal est l’e-mail. WannaCrypt utilise le piratage psychologique ou des techniques d’hameçonnage. Il compte sur le fait que les utilisateurs vont ouvrir et exécuter la charge de traitement malveillante intégrée à l’e-mail. Le malware s’installe alors et commence immédiatement à crypter les fichiers.

- Ensuite, WannaCrypt tente de se répandre sur le réseau ou via Internet, à l’aide d’un code d’exploitation de la vulnérabilité CVE-2017-0145, qui permet aux pirates distants d’exécuter un code arbitraire par le biais de paquets spécialement conçus à cet effet sur un serveur SMBv1. On appelle cela « Vulnérabilité Windows SMB d’exécution de code à distance ». Cette vulnérabilité existe uniquement avec le protocole SMB v1.0. Microsoft a publié un correctif en mars : Bulletin de sécurité Microsoft MS17-010.

- Pour en savoir plus sur cette mise à jour, reportez-vous à l’article de la base de connaissances Microsoft numéro 4013389.

- Toutes les versions de Windows sont concernées, de Windows XP à Server 2016. Par défaut, SMBv1 est activé sur ces systèmes. Windows 10 n’est pas concerné. Le 13 mai, Microsoft a publié un correctif de sécurité d’urgence pour les versions de Windows non prises en charge, notamment Windows XP, Vista, Windows 8, et Server versions 2003 et 2008.

Ce ver crée une boucle dans toutes les sessions de bureau à distance (RDP) d’un système afin d’exécuter le ransomware sous le nom de l’utilisateur connecté. Il semble également installer la porte dérobée DOUBLEPULSAR, qui pourrait permettre l’exécution de code à distance à l’avenir. Et il endommage les volumes « fantômes » (Shadow), ce qui rend la récupération plus difficile. Remarque : Cette corruption des copies de volume fantôme signifie également que les antivirus nouvelle génération ont du mal à inverser l’impact si le ver n’est pas détecté avant son exécution.

Empêcher la propagation du ver

Un chercheur en malware a trouvé par accident un « point de blocage » dans WannaCrypt. Il est lié à la détection du domaine fixe iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Si ce domaine renvoie avec succès une réponse HTTP, ce point de blocage empêche la propagation du ver. Attention, si la machine infectée ne parvient pas à accéder à ce domaine (isolement, pare-feu ou filtrage), le point de blocage du ver n’est pas activé. Il n’y a qu’une seule tentative d’accès.

Bien que ce point de blocage ait ralenti la propagation de ce ransomware et donné aux entreprises le temps de lui appliquer un correctif, une nouvelle variante va sans doute apparaître dans les jours à venir. Rien que dans la journée de dimanche, on a identifié trois nouvelles variantes. Personne ne doit remettre à plus tard l’application des correctifs. Ce ransomware se répand « comme la peste ».

Méthodes d’élimination de ce ransomware spécifique

Ce ransomware attaque par hameçonnage ou autre piratage psychologique via un e-mail. Formez votre personnel à ne jamais cliquer sur un e-mail inconnu ou malveillant. Mettez immédiatement à jour vos correctifs Microsoft, en particulier MS17-010, qui ralentit la prolifération de ce ransomware. Exécutez un antivirus efficace sur tous vos postes client. Si vos définitions de virus sont vieilles de plus d’une semaine, votre antivirus ne reconnaîtra pas ce ransomware. Limitez les privilèges Administrateur et autorisez uniquement l’exécution des logiciels sur liste blanche. Ce malware n’aurait pas fait autant de victimes s’il n’avait pas eu accès aux privilèges Admin, et il n’aurait pas pu s’exécuter du tout s’il y avait eu une liste blanche de logiciels.

“Ce ver ressemble à une variante de WanaDecryptor, un type de ransomware relativement récent. Environ 30 % des fournisseurs d’antivirus offrent actuellement des définitions de virus capables d’identifier correctement ce ransomware et de le bloquer. Kaspersky et BitDefender le gèrent correctement tous les deux. Pour le moment, il n’existe aucun code public de décryptage (craquage). Ce malware modifie des fichiers dans les répertoires /Windows et /windows/system32, et répertorie les autres utilisateurs du réseau pour les infecter. Ces deux actions nécessitent des privilèges d’administration”, indique Phil Richards, CSO d’Ivanti et expert réputé des questions de cybersécurité.