La communauté Drupal, et son logiciel Open Source gratuit pour créer et administrer des sites Web, annonçait récemment l’existence d’une vulnérabilité dans la couche d’API d'abstraction de base de données de Drupal 7. Cette vulnérabilité permet à un pirate d’envoyer des requêtes personnalisées qui rendent arbitraire l’exécution de SQL. Selon le contenu des requêtes, cela peut entraîner une élévation des privilèges, une exécution arbitraire de PHP ou d’autres attaques. La vulnérabilité affecte les principales versions 7.x de Drupal antérieures à la 7.32.

L’équipe chargée de la sécurité Drupal conseille aux administrateurs de sites Web fonctionnant sous Drupal 7.x de considérer comme compromis les sites qui n’ont pas été mis à jour ou patchés avant le 15 octobre 2014, ou bien 7 heures après la première annonce de la vulnérabilité.

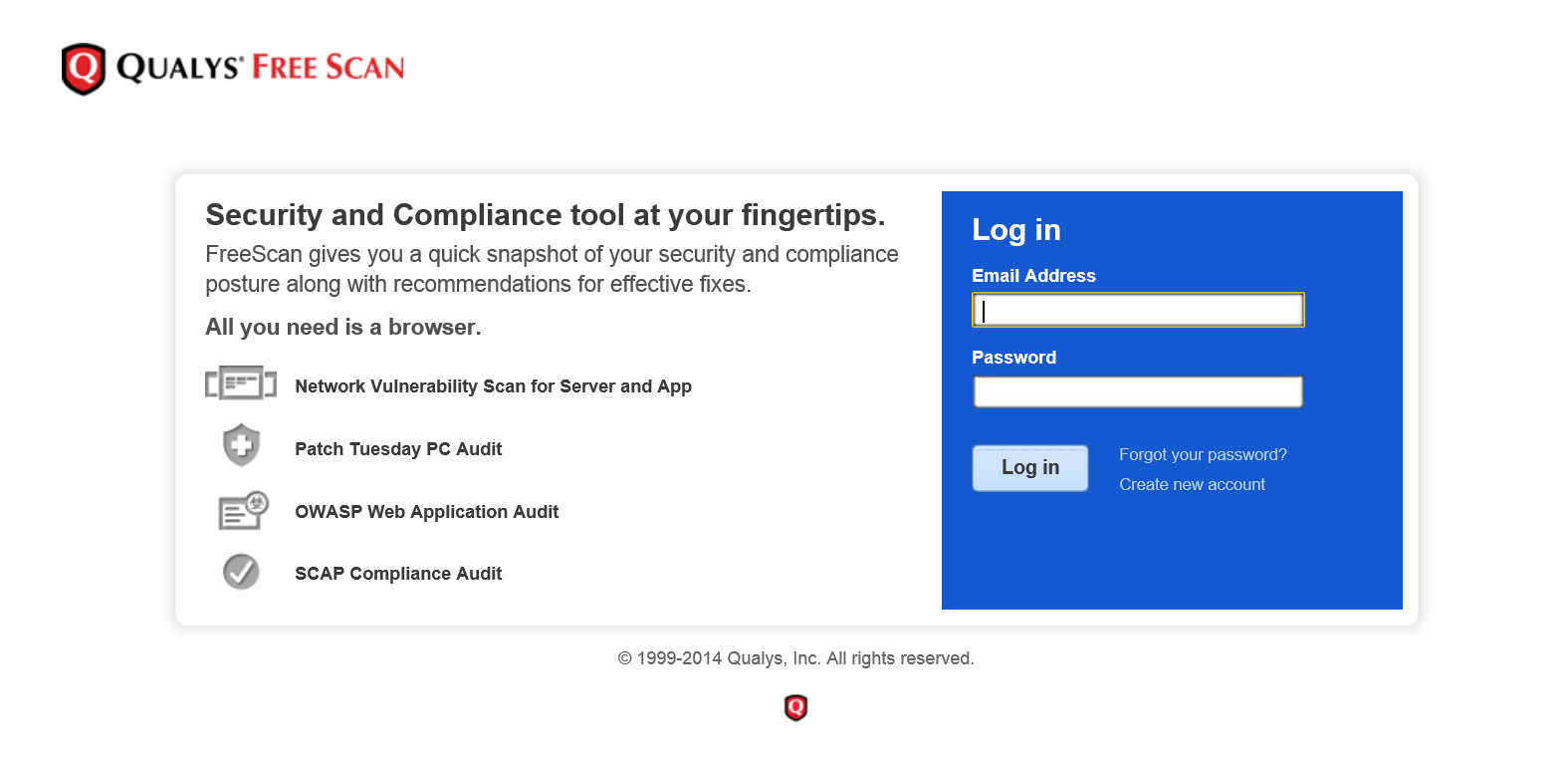

Pour vérifier cette vulnérabilité, vous pouvez vous utiliser l’outil Qualys freescan accessible depuis https://freescan.qualys.com et si votre site Web est vulnérable, exécutez la procédure de remédiation disponible sur le site Web de Drupal. Qualys indique que « mettre à niveau et/ou corriger votre version de Drupal est une première étape, mais cela ne vous permettra pas de découvrir ou de supprimer le code malveillant qui aurait pu être ajouté par des pirates ». Auquel cas, il sera nécessaire de restaurer le site Web (fichiers Drupal, fichiers téléchargés sur le serveur et bases de données) à partir de sauvegardes réalisées avant le 15 octobre 2014.