[ Chiffrement ]

“Ne prenez jamais pour acquis les promesses des…

OFFRES FREELANCE

AVIS D’EXPERT – Cybersécurité : le danger des privilèges pour…

Accès prioritaire à l’aéroport, club privé ou espace VIP : les privilèges ont toujours eu une valeur particulière. Dans le domaine de la cybersécurité, ce sont les privilèges administratifs qui…

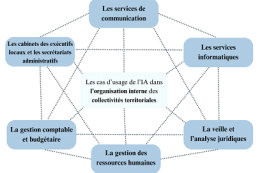

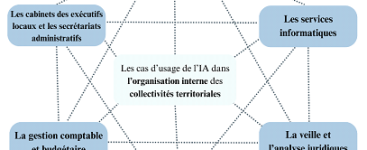

Les sénateurs proposent aux collectivités territoriales une méthode pour lancer…

Dans un rapport d’information sur l’IA au sein des collectivités (dont le texte a été rédigé avec l’aide de Mistral IA), les sénateurs proposent une méthodologie pour la mise en…

Pour déployer l’IA dans l’entreprise, suivez le guide

Le LaborIA est un programme de haut niveau de recherche-action créé par Inria et le ministère chargé du Travail et de l’Emploi. LaborIA vient d’éditer un guide gratuit très didactique…

Partenariat avec Cyna : TVH Consulting enrichit son offre cyber…

TVH Consulting annonce la signature d’un partenariat stratégique avec Cyna (CyberNative), une alliance qui lui permet de proposer une offre de SOC managé 24/7. En tant que partenaire privilégié de…

Zuckerberg plaide auprès de Trump pour un arrêt des poursuites…

(AFP) – Mark Zuckerberg a eu récemment des contacts réguliers avec Donald Trump et des membres de son équipe pour plaider l’arrêt des poursuites du gouvernement américain contre Meta pour…

Intel et TSMC vont créer une société commune, qui gérera…

(AFP) – Intel et le Taïwanais TSMC vont créer une société commune dans laquelle sera logée l’activité de fabrication de puces informatiques du premier, rapporte jeudi le site The Information.…

SUIVRE TOUTE L'ACTUALITÉ

Les sénateurs proposent aux collectivités territoriales une méthode pour lancer un projet IA

Dans un rapport d’information sur l’IA au sein des collectivités (dont le texte a été rédigé avec l’aide de Mistral IA), les sénateurs proposent une méthodologie pour la mise en place d’un projet pour les collectivités territoriales qui est également applicable à toute organisation. “Car…