Avec son micro-WAF, Rohde & Schwarz Cybersecurity veut s’inscrire dans la démarche DevSecOps. Un lancement qui marque la volonté de l’éditeur de se rapprocher des développeurs.

L’éditeur Rohde & Schwarz Cybersecurity décline sa technologie de WAF (Web Application Firewall) pour les architectures applicatives à base de conteneurs. Dénommée Trusted Application Factory, sa solution de micro-WAF est désormais livrée aux développeurs sous la forme d’un conteneur logiciel prêt à être déployé en environnement de pré-production puis de production directement à partir de la chaîne de CI/CD de l’entreprise. Edouard Viot, chef de produit chez Rohde & Schwarz Cybersecurity, explique le positionnement de cette nouvelle offre au catalogue de l’éditeur : “Rohde & Schwarz Trusted Application Factory s’appuie sur les mêmes technologies que notre Web Application Firewall et sa version Saas Cloud Protector. Nous reprenons ce même moteur de sécurité, mais en le proposant sous la forme différente pour les DevSecOps. Il s’agit d’un conteneur Docker mais contrairement au WAF classique, celui-ci a été réduit à ses seuls moteurs de sécurité dans une logique de microservice. Le conteneur est très compact, ce qui permet de monter en charge plus rapidement et se met à jour plus facilement.”

Un WAF paramétré non pas par le RSSI mais par le développeur

Outre ce conteneur compact et optimisé, l’innovation apportée par Trusted Application Factory est dans son système qui permet d’injecter sa configuration de manière automatisée. En effet, plutôt qu’un RSSI qui va configurer le WAF au moyen d’une interface graphique ou par lignes de code, c’est le développeur d’applications qui va rédiger ce que l’éditeur appelle une description de contexte (Context Description), un fichier de configuration au format YAML. C’est à partir de ces informations saisies par le développeur que la politique de sécurité du WAF va être générée. Edouard Viot précise : “Ce fichier de configuration comporte la description du contexte d’exécution de l’application à protéger comme par exemple quel est l’OS du backend, son langage de programmation. Une dizaine de points peuvent être ainsi précisés dans ce descriptif afin d’activer les bons moteurs de sécurité au sein du WAF.” En effet, s’il n’y a pas de base de données SQL dans l’architecture cible, il ne sera pas nécessaire d’activer le moteur de protection SQL du WAF, ce qui va permettre d’accroitre ses performances, mais aussi limiter le nombre de faux positifs.

Toute la politique de sécurité va être définie via ce fichier de configuration qui est totalement intégré au pipeline CI/CD de l’entreprise dans une logique “Infrastructure as code”. Le développeur fait un commit de ses fichiers de configuration avec le code source de son application et à chaque fois qu’un build est constitué, la bonne configuration est injectée au conteneur Docker dans lequel s’exécute le WAF. Le conteneur Trusted Application Factory est injecté dans l’environnement de pré-production, et si de nouveaux faux positifs sont identifiés, le développeur va pouvoir les autoriser manuellement en phase de pré-production et enrichir la configuration du WAF avant que l’application et son conteneur Trusted Application Factory ne soient déployés en production. Le fichier de description de contexte est stocké dans l’outil de gestion de repository choisi par l’entreprise, généralement Git, avec tous les autres fichiers relatifs à l’application. “Tout l’enjeu, c’est que dans une logique d’Infrastructure as code, tout le travail accompli par l’équipe DevSecOps dans le pipeline CI/CD doit pouvoir être déployé de la même façon en pré-production et production” ajoute le chef de produit.

Objectif de l’éditeur : séduire les développeurs DevSecOps

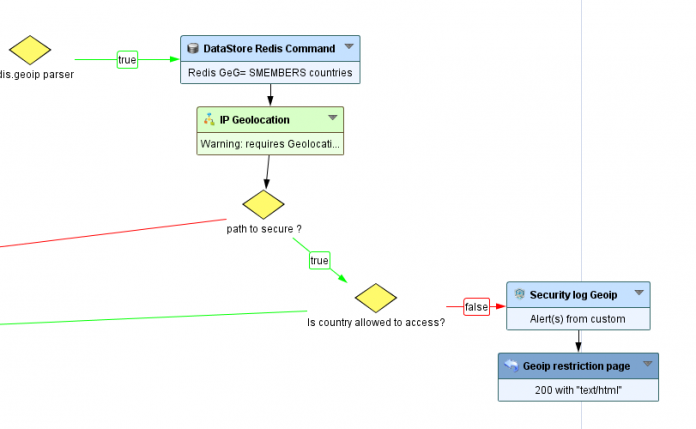

Actuellement, la solution Trusted Application Factory est proposée en mode freemium et peut être testé gratuitement par les entreprises. L’objectif de l’éditeur est maintenant de bénéficier des retours des premiers utilisateurs vis-à-vis de cette solution. Dans cette version, l’agent est autonome. Il fonctionne à partir du paramétrage initial et il est possible de récupérer les données de fonctionnement et les alertes qu’il émet via la sortie d’affichage de Docker pour la rediriger vers un SIEM, par exemple. “Dans la deuxième étape de notre roadmap de développement le WAF pourra être lié à une plateforme Saas hébergée par nos soins pour le lier à un système de licencing et de “Pay as you go” lorsque le WAF sera déployé en environnement de production” explique Edouard Viot.

“Avec cette offre Trusted Application Factory, nous voulons instaurer une boucle d’interaction avec les développeurs qui sont des utilisateurs nouveaux pour nous. Nous devons nous transformer pour pouvoir dialoguer avec eux et c’est la raison pour laquelle nous allons lancer un site communautaire pour eux en fin d’année.”

Trusted Application Factory est l’occasion pour Rohde & Schwarz Cybersecurity de faire évoluer son propre business model pour se rapprocher des DevSecOps. Alors que les interlocuteurs de l’éditeur sont habituellement des RSSI et des directeurs de production, celui-ci doit désormais s’adresser aux équipes DevSecOps, à des développeurs que l’on ne croise pas dans les salons dédiés à la cybersécurité. Pour échanger avec ces profils et créer une communauté de développeurs autour de son offre, Rohde & Schwarz Cybersecurity va créer un site communautaire où il va partager des meilleures pratiques DevSecOps, des cas d’usages. La version freemium de Trusted Application Factory restera gratuite pour attirer un maximum de nouveaux utilisateurs. Dans un deuxième temps, l’éditeur va mettre en place un système payant pour les déploiements du WAF en production, au-delà d’un certain nombre de requêtes. Rohde & Schwarz Cybersecurity étudie un paiement à l’usage réel, de type “Pay as you go” et un paiement sous forme forfaitaire, avec un système de crédit réglé à l’année.

Auteur : Alain Clapaud