L’éditeur de logiciels allemand a été visé par Clop, un ransomware qui lui demande une rançon de 23 millions de dollars. Un cas de “breachstortion”, de plus en plus fréquent. Peut-on y échapper ?

“Le malware qui a infecté Software AG utilise la même souche de ransomware qui avait paralysé le CHU de Rouen en fin d’année dernière”, explique Christophe Lambert, directeur technique Grands Comptes EMEA chez Cohesity, spécialiste de la gestion, l’exploitation et la protection des données informatiques. Software AG a fait état de cette attaque le lundi 5 octobre 2020. “L’infrastructure informatique de Software AG est affectée par une attaque de malware depuis le soir du 3 octobre 2020. L’entreprise est en train de restaurer ses systèmes et ses données afin de reprendre un fonctionnement ordonné“, a-t-elle indiqué.

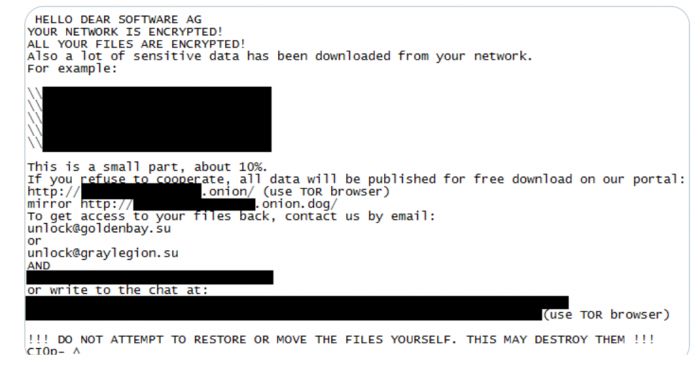

La rançon demandée par les cybercriminels est énorme, et pour “prouver” leur motivation, ces derniers ont commencé à diffuser sur le Dark Web des données sensibles concernant l’entreprise et ses collaborateurs (données de passeports, de cartes d’identité, d’email, des scans de passeports et de cartes d’identité d’employés de Software AG, des e-mails, des documents financiers…).

Peut-on échapper à ce type d’attaque ?

“Même avec la meilleure sécurité, il reste difficile de se prémunir de ce genre d’attaque, mais les pistes d’atténuation existent aussi bien au niveau de l’environnement de production que des environnements de sauvegarde des données, explique Christophe Lambert. Les actions de propagation au sein du système d’information et en amont même du déploiement du ransomware Clop étant réalisées manuellement à l’aide de comptes administrateurs de domaine, il est recommandé de réduire le nombre de ces derniers et de vérifier en temps réel leur comportement et tout particulièrement la mise en place de règles de déploiement de codes sur le réseau. »

L’expert explique aussi qu’en cas d’attaque et pendant le chiffrement, l’ANSSI recommande en tout dernier recours “l’exécution d’un script de création de mutex sur les machines encore saines. En effet, Clop s’assure que la machine sur laquelle il se trouve n’a pas déjà été chiffrée en vérifiant la présence d’un « mutex » sur celle-ci. S’il est présent, le ransomware ne s’exécute pas. Ce type d’automatisation peut aussi être envisagé à partir de systèmes en dehors de l’environnement de production en lui-même. Il est par exemple possible d’utiliser les données de sauvegarde pour évaluer la posture de sécurité et les vulnérabilités en temps réel. » Enfin, conseille-t-il, “en examinant les taux de changement, les augmentations du volume de stockage/de sauvegarde, il devient possible de remédier aux vulnérabilités connues dès la zone de transit des données pour assurer la restauration complète des données les plus récentes, tout en évitant de réinstaller un éventuel cheval de Troie dissimulé dans les données de restauration. »

En novembre 2019, l’ANSSI a publié un rapport sur les menaces portant sur le ransomware CLOP, utilisé, indiquait en mars l’agence gouvernemantale, dans « plusieurs attaques en France ».