Deux Iraniens ont été inculpés aux Etats-Unis pour avoir attaqué depuis l’Iran les systèmes informatiques de villes et d’institutions américaines et canadiennes afin de collecter des rançons d’un montant de plus de six millions de dollars, à l’aide d’un ransomware nommé SamSam. L’éditeur Sophos évoquait ce malware dans son dernier rapport daté du 13 novembre. Description.

“Pendant près de trois ans, un petit groupe de cybercriminels spécialisés a attaqué de nombreuses entreprises en utilisant des techniques manuelles pour répandre un ransomware appelé SamSam, y indique-il. Durant toute cette période, les gangs criminels ont initié presque toutes les attaques qui ont réussi avec des attaques de type RDP par force brute au niveau des mots de passe. Des mots de passe longs et complexes, jamais partagés ni réutilisés ailleurs, résistent bien mieux à ce type d’attaque, mais l’attaquant derrière SamSam a réussi à obtenir un succès considérable en choisissant les machines les plus faciles à attaquer : des machines avec des mots de passe relativement faibles, accessibles depuis une zone située hors du périmètre de sécurité de l’entreprise.”

Le cybercriminel introduit le malware simultanément sur toutes les machines

Quelle est la technique ? : “En utilisant cette machine comme point d’appui, les cybercriminels ont détecté les identifiants de l’Administrateur de Domaine à l’aide d’outils accessibles au grand public, tels que Mimikatz. Les Administrateurs de Domaine doivent uniquement se connecter à ces machines pour leurs activités spécifiques et non pour surfer sur Internet ou bien pour gérer leurs emails pendant leurs moments de détente. Mais ils ne suivent manifestement pas cette règle d’or, car les attaquants n’ont pas tardé à s’emparer de leurs identifiants et à les utiliser.”

Une fois ces identifiants d’Administrateur de Domaine récupérés, le cybercriminel attend le moment opportun, par exemple tard dans la nuit, un vendredi juste avant un week-end de congés, pour déclencher l’attaque. “Fort de ses connaissances en outils et techniques d’administration Windows, couramment utilisés pour dispatcher des modifications au niveau des logiciels ou des politiques, le cybercriminel tente d’introduire le malware simultanément sur toutes les machines.”

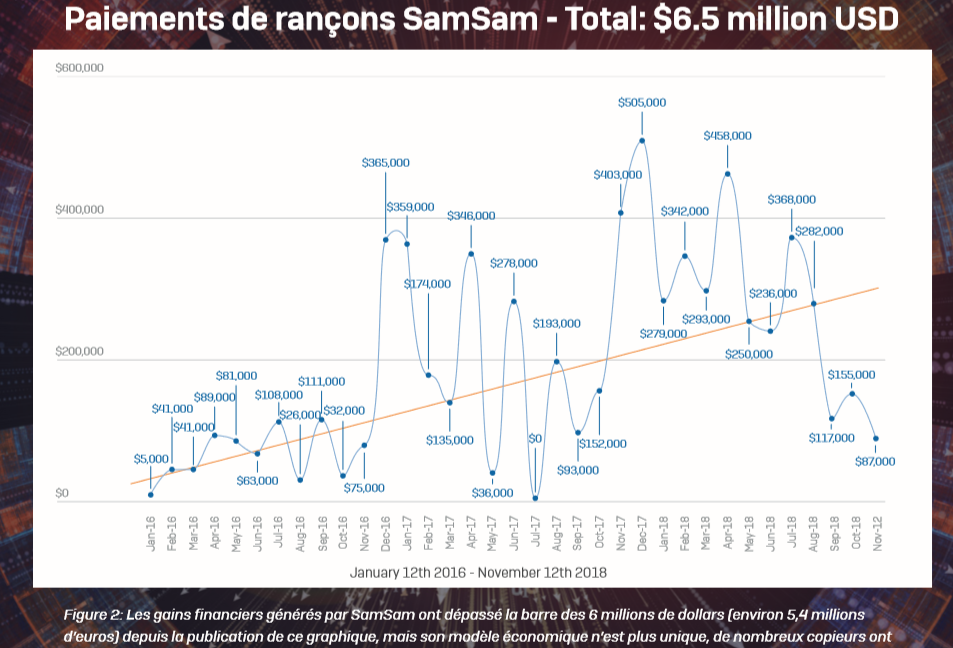

SamSam a considérablement augmenté les montants récoltés

Les deux attaquant iraniens inculpés, identifiés comme Mohammad Mehdi Shah Mansouri, 27 ans, et Faramarz Shahi Savandi, 34 ans, ont attaqué plus de 200 institutions grâce à ce malware et réclamaient des rançons en bitcoins.

Les pirates informatiques sont accusés d’avoir voulu paralyser plusieurs institutions entre janvier 2016 et septembre 2018, notamment les villes d’Atlanta et de Newark, le port de San Diego, le département des Transports du Colorado, six hôpitaux ou institutions médicales aux Etats-Unis et l’université canadienne de Calgary, selon AFP. “La minutie de l’attaque est si parfaite qu’un pourcentage élevé de victimes choisissent de payer la rançon. SamSam a considérablement augmenté les montants habituellement demandés en exigeant des rançons allant de 10 000$ (8 900€) à plus de 50 000$ (44 500€) par attaque, soit un ordre de grandeur bien plus important que le ransomware GandCrab, plus classique, qui ne demandait qu’une rançon de 400$ (à peu près 355€)“, précise Sophos.

Les Etats-Unis demandent dorénavant l’extradition des deux Iraniens, inculpés à Newark de six chefs d’accusation, y compris complot pour fraude bancaire, complot pour fraude liée à des ordinateurs, et dommages intentionnels causés à des ordinateurs protégés.

Les experts Sophos pensent que le succès financier de SamSam notamment inspirera d’autres attaques du même style et estiment qu’ils en observeront davantage en 2019.