Pour contrer les menaces, Check Point propose de s’appuyer sur des partenaires dont les solutions cohabitent au sein de sa plateforme de Threat Intelligence, Infinity. C’est ce que l‘éditeur spécialiste en cybersécurité expliquait cette semaine à ses clients français lors de sa conférence CPX.

Pour la première fois depuis 9 ans, Check Point organisait sa conférence utilisateurs cette semaine à Paris. Les bonnes performances de la filiale française de l’éditeur expliquent peut-être ce choix. François Volpoët, le directeur France du spécialiste de la cybersécurité, s’est félicité d’une croissance supérieure à 20 % dans l’Hexagone.

Des investissements en cybersécurité en hausse

L’éditeur bénéficie de l’accroissement des budgets sécurité des entreprises, même si, comme l’a souligné Thierry Karsenti, vice-président Europe de l’engineering et des nouvelles technologies de Check Point, l’insatisfaction des entreprises vis-à-vis de la cybersécurité croît en parallèle de leurs dépenses dans ce domaine. « L’investissement en cybersécurité augmente, mais les résultats ne sont pas à la hauteur des attentes. Année après année, le sentiment de sécurité informatique dans les entreprises est en baisse. Elles ont le sentiment qu’on ne parvient plus à gérer le flux d’attaques, et l’impact des attaques est à la hauteur de la dépendance des entreprises au numérique. » Pour l’expert, la cybersécurité est arrivée à un point d’inflexion et doit, pour faire face à la cinquième génération des menaces, celle de la mondialisation, opter pour une nouvelle protection. « L’ADN de cette protection de 5ème génération, c’est la prévention de la menace et non plus une simple détection. Actuellement, les solutions de détection posent un problème de qualité du verdict : les entreprises n’ont pas confiance en leurs outils et ont peur de bloquer un trafic légitime. C’est un problème de qualité des solutions, un problème que les éditeurs doivent résoudre pour fournir des solutions qui génèrent pas ou peu de faux positifs et réagissent en temps réel. »

“Désiloter” la cybersécurité, un impératif

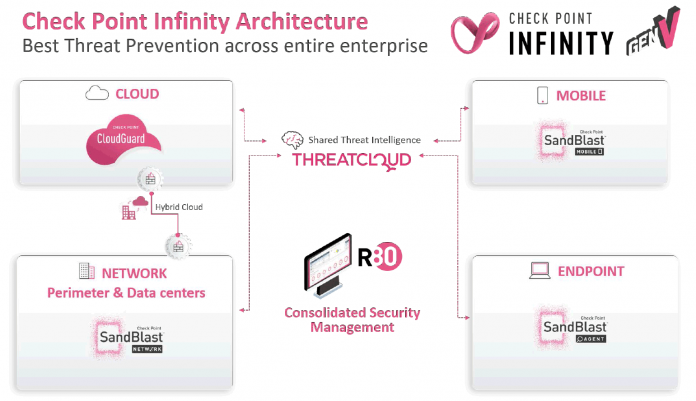

Pour le vice-président de Check Point, les éléments qui doivent permettre d’identifier une vraie menace et la distinguer d’un faux positif doivent être transverses et ne peuvent aujourd’hui se limiter au volet réseau, mais inclure aussi les postes de travail. Qu’il s’agisse des PC, des mobiles et tablettes ainsi que des différents services Cloud mis en œuvre par les collaborateurs. « Les technologies doivent être capables de “désiloter” l’information de chacun de ces environnements et partager cette intelligence pour trouver des corrélations. » Thierry Karsenti estime que pour consolider et analyser des données issues de systèmes très divers, il faut pouvoir s’appuyer sur un écosystème de partenaires dont les solutions vont pouvoir cohabiter et surtout échanger des informations au sein d’une plateforme de Threat Intelligence, baptisée Infinity. « Infinity, ce n’est pas une technologie mais un écosystème avec des solutions réseau, de la sécurité Cloud. C’est aussi une solution qui fait le lien entre les réseaux traditionnels et le Cloud, en assurant une sécurité homogène d’un environnement par définition très hétérogène. »

Des partenaires parfois concurrents

Pour Check Point, un tel environnement n’a de sens que s’il n’est pas mono-fournisseur. Et Check Point s’appuie sur un écosystème de partenaires pour nourrir cette plateforme de nouvelles menaces, mais aussi pour orchestrer la sécurité en temps réel. « Nous devons être capables d’orchestrer cette intelligence afin qu’elle puisse se traduire en actions, enrichir une décision et pas uniquement expliquer une attaque a posteriori. Alors, on augmente la valeur de cette information » ajoute Thierry Karsenti. « Cet écosystème a pour objectif de fournir une valeur exponentielle à travers des partenariats, avec des acteurs dont certains sont aussi des concurrents sur certains secteurs. »

Check Point change de dimension sur la Threat Intelligence

Outre cette stratégie d’ouverture à des tiers, Check Point a considérablement musclé son activité Threat Intelligence afin d’alimenter son service Threat Cloud. De l’aveu d’Oded Vanunu, Security Leader et expert en sécurité offensive de Check Point, cette activité ne regroupait encore que 12 personnes chez l’éditeur il y a 4 ans. Aujourd’hui, ce sont 400 personnes qui travaillent quotidiennement à identifier les nouvelles menaces susceptibles d’atteindre les clients de l’éditeur : « Maintenant, nous contre-attaquons ! L’industrie contre-attaque et nous ne considérons pas qu’on ne peut rien faire. Nous devons fournir ses informations de sécurité utiles pour permettre à nos clients de réagir aux attaques au quotidien. Chaque jour, nous collectons 200 000 indicateurs de sécurité qui viennent alimenter notre Cloud. »

Préparer l’intégration des objets connectés

Check Point muscle sa Threat Intelligence mais prépare aussi l’avenir, c’est-à-dire l’intégration des objets connectés et l’Internet des Objets. L’éditeur nomme cela “la nano-sécurité”, des petits agents logiciels proposés aux industriels afin que ceux-ci les intègrent à leurs produits connectés, remontent les alertes de sécurité et réagissent en conséquence. « Notre vision consiste à nous appuyer sur Infinity afin d’offrir ces agents pour qu’ils soient diffusés le plus largement possible. Les composants de sécurité de cet agent vont détecter des événements, les remonter vers un « cerveau » du système où les analyses seront réalisées, notamment par Machine Learning/Deep Learning. » Cette architecture devra permettre à cet agent léger intégré dans une caméra de sécurité, un système d’alarme, un capteur connecté ou une machine-outil de réagir à une éventuelle attaque non en s’appuyant sur les modestes ressources de calcul de l’objet lui-même mais en fonction des instructions émises par le « cerveau » de l’architecture Infinity.

Check point estime avec cette approche pouvoir réduire le décalage observé entre niveau de sécurité constaté et envol des investissements. Infinity sera aussi le socle de la sixième génération d’outils de sécurité qui devra cette fois sécuriser nos seulement l’IT des entreprises, les mobiles de leurs collaborateurs mais aussi des dizaines de milliards d’objets connectés.

Auteur : Alain Clapaud