Des chercheurs ont découvert ce qui pourrait être le successeur du célèbre groupe APT BlackEnergy. Baptisé GreyEnergy, il marche dans les pas de son prédécesseur avec un nouvel arsenal numérique à sa disposition. Eset en a fait une première analyse documentée.

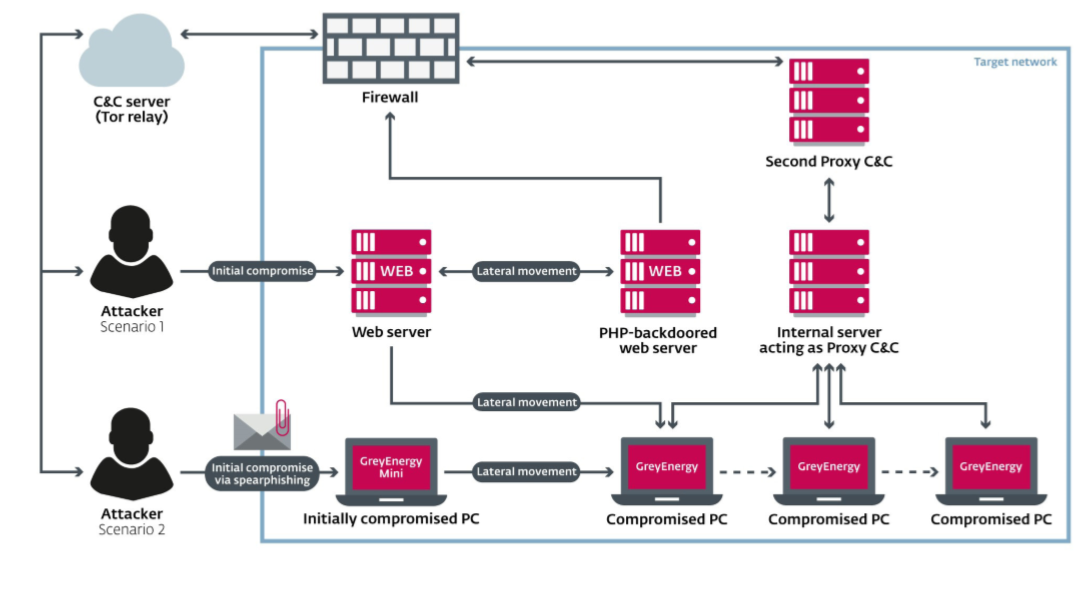

Le spécialiste en cybersécurité Eset a découvert un nouveau groupe de cybercriminels qui pourrait bien être le successeur du célèbre groupe APT BlackEnergy, actif en Ukraine depuis plusieurs années, dans les systèmes de contrôle industriel (ICS), énergie, gouvernement et média, mais aussi dans les sociétés du secteur SCI/SCADA et de l’énergie dans le monde entier. Il s’est notamment fait connaître en décembre 2015 lorsqu’il a privé 230 000 personnes d’électricité en Ukraine. C’est “à peu près au même moment“, que les chercheurs d’Eset détectaient en parallèle “un second groupe similaire“, baptisé alors GreyEnergy. Les chercheurs préviennent : “celui-ci semble mener actuellement des opérations de reconnaissance et d’espionnage, très probablement en préparation de futures cyberattaques“. Anton Cherepanov, chercheur senior chez l’éditeur, raconte : « Au cours des trois dernières années, nous avons observé GreyEnergy mener des attaques contre des entreprises du secteur de l’énergie et d’autres cibles de valeur en Ukraine et en Pologne ». Il précise : “Jusqu’à présent, il ne s’est pas montré destructeur. Ils veulent manifestement rester sous le radar ».

Un malware proche de BlackEnergy et TeleBots

Selon l’étude détaillée menée par les chercheurs, le malware déployé par GreyEnergy est très proche de ceux mis en œuvre par BlackEnergy et TeleBots, un sous-groupe APT, à l’origine de l’épidémie mondiale de NotPetya, le malware destructeur de disques durs qui a perturbé de grandes entreprises mondiales en 2017, et du malware Industroyer, le code malveillant le plus avancé à ce jour ciblant les systèmes de contrôle industriels. GreyEnergy “est modulaire, et donc ses fonctionnalités précises dépendent de l’association de modules choisie par ses opérateurs au moment d’infecter leur victime.”

La première analyse de ce nouveau groupe

Les modules documentés dans l’analyse, une première, sont destinés à des opérations d’espionnage et de reconnaissance, et ils peuvent notamment comprendre des portes dérobées, de l’extraction de fichiers, la prise de captures d’écran, un keylogger, le vol de mots de passe et d’autres identifiants, etc. « Nous n’avons observé à ce jour aucun module ciblant spécifiquement les systèmes de contrôle (ICS) ou les automates industriels. Mais nous avons observé que les opérateurs de GreyEnergy privilégient en revanche les postes de travail qui hébergent de telles solutions ICS ou SCADA », poursuit Anton Cherepanov.

A surveiller.