D’un côté les solutions de sécurité emails s’enrichissent de systèmes anti-phishing mais du côté des sociétés d’hébergement, il est toujours trop facile de mettre en ligne un site frauduleux, soutient Dimitri Perret, responsable marketing de Vade Retro Technology, spécialisé dans la protection et la classification des emails.

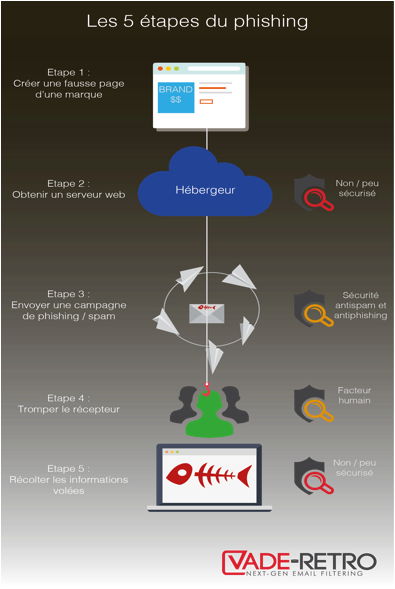

L’email est un point d’accès idéal pour les pirates informatiques. Il ne nécessite pas de créer des virus complexes pour voler des données (mots de passe, fichiers clients, etc.) ou corrompre le système d’informations. Les hackers s’appuient sur le maillon faible, le facteur humain. Pour lutter de manière efficace, tout l’écosystème de l’Internet doit se mobiliser pour combattre ensemble. D’un côté les solutions de sécurité emails s’enrichissent de systèmes anti-phishing mais du côté des sociétés d’hébergement, il est toujours trop facile de mettre en ligne un site frauduleux.

Selon l’étude de l’APWG (Anti Phishing Working Group), durant la seconde partie de l’année 2014 (2H2014), il y a eu au moins 124 000 attaques uniques pour au moins 569 marques différentes. A noter que le top 3 des marques les plus ciblées, à savoir PayPal, Apple et Taobao.com (site chinois) représentent à elles seules 54% des phishings. Les marques préférées des hackers sont celles qui disposent d’une connexion à la carte bancaire.

Experts dans le domaine de l’usurpation

Les attaques par emails sont à la mode. Malheureusement, la tendance ne s’inverse pas et les attaques ont tendance à se professionnaliser et s’industrialiser. Selon le type d’attaque, les hackers ont besoin de plusieurs éléments : un serveur email, un virus (téléchargeable sur internet) ou encore un serveur web. Tous ces éléments sont légaux et facilement accessibles sur internet. Oui, télécharger un virus est légal, beaucoup sont open source et créés par des universitaires à des fins éducatives.

Se procurer un serveur auprès d’un hébergeur est également très accessible. Il est de l’intérêt des hébergeurs de faciliter la location ou l’achat d’un serveur. Chez la majorité des hébergeurs, quelques clics suffisent à finaliser la transaction et quelques autres permettent de propager le site frauduleux. Pour moins de 5€ il est possible d’avoir un hébergement et un nom de domaine. D’ailleurs, beaucoup de noms de domaines sont accessibles et parfaits pour des attaques de phishing. Imaginons un phishing de la banque BNP. Par exemple, le nom de domaine bnp-password.fr est libre. Un pirate peut très bien l’acheter et ainsi créer un « faux site crédible ». Chose assez drôle, le nom de domaine bnp-password.fish est également disponible… Toutefois, précise l’APWG, seul 1,9% des attaques reprennent le nom de la marque cible dans le nom de domaine. En effet, ceux ci représentent une portion assez faible étant donné qu’il est plus facile pour les marques de les identifier grâce à différents systèmes d’alertes.

Il y a également une disparité du traitement des phishing en fonction des Top Level Name (TLD et gTLD). Les gTLD .info, .biz, et .org disposent de solutions anti phishing qui coupent le site automatiquement, alors que les .com et .net n’ont aucune protection. L’extension choisie a donc un impact sur la durée de vie de la page…orientant ainsi la préférence pour les pirates. Les sites en .com représentaient 54% du phishing dans la seconde partie de l’année 2014. La tendance va sûrement changer, étant donnée la concurrence qui fait augmenter le prix des extensions .com, les pirates vont se rabattre sur les nouveaux gTLD (qui a récemment été agrandie). Pour le moment, toujours selon l’APWG, 10/1000 des gTLD sont utilisés par les spammers.

Les hackers trouvent toujours une façon d’héberger leurs sites

Les hackers sont regroupés en réseaux, formant ainsi de véritables mafias du cybercrime et utilisent les outils à leur disposition. Ainsi, certains hébergeurs sont spécialisés dans l’hébergement douteux. Souvent basés dans les pays de l’Est ou en Asie, ces entreprises ne sont pas proactives pour retirer les sites frauduleux. Par ailleurs, les pirates, ayant bien conscience de la faible durée de vie d’une page de phishing n’hésitent pas à dupliquer les pages sur d’autres noms de domaine voire à activer le lien menant vers la page qu’une fois l’email reçu. Ainsi, il est plus difficile d’identifier les liens car ils sont transmis en plus faible quantité sous différentes versions. L’adaptabilité est dans l’ADN du hacker !

Les hébergeurs sont donc complices, sans leur consentement pour la majorité, de l’envoi de spam et virus ainsi que l’hébergement de sites de phishing et de sites de produits douteux. Les hackers n’hésitent pas à pirater des sites, en exploitant les failles de sécurité des sites non mis à jour (WordPress notamment) pour pénétrer le serveur et installer une page à la racine. Il est donc important que tout l’écosystème du web prenne conscience de cette menace, même le bloggeur se doit de mettre à jour son site. Bien évidemment lors de la location d’un serveur web, le contrat stipule bien dans les conditions d’utilisation que l’infrastructure ne peut pas être utilisée à des fins illégales. Ainsi, les sociétés d’hébergement se réservent le droit de stopper le service à tout moment. Toutefois, en lisant la charte déontologique d’un hébergeur, on peut lire que « L’hébergeur n’a, à cet égard, aucune obligation générale de surveillance des contenus qu’il héberge. ». En d’autres termes, le client fait ce qu’il veut, ce qui est normal, neutralité du net oblige. Cela signifie donc que pour supprimer la page, l’hébergeur compte sur la communauté pour lui signaler les abus.

Il faut toutefois préciser que tous les hébergeurs ne traitent pas de la même façon les pirates. Certaines sociétés traquent activement les phisheurs pour bloquer leur site. D’autres comptent sur la communauté pour les leur signaler, ce qui est moins rapide et signifie que l’attaque a déjà touché des personnes.

En moyenne, une page de phishing est en ligne pendant 29 heures et 51 minutes, selon l’APWG, ce qui laisse le temps à la page de se répandre… Il est temps que la saison de pêche se termine !

Tous les acteurs sont les victimes : les hébergeurs, les marques et les internautes, et les conséquences sont assez lourdes pour tout l’écosystème. Les sociétés d’hébergement voient leur réputation se dégrader, les marques victimes dépensent des millions pour garder la confiance et les internautes se font piéger.

Ci-dessous la liste des 10 acteurs qui hébergent le plus de contenu lié au phishing, selon OpenDNS Security Labs.

L’ensemble des acteurs du web doit se mobiliser conjointement pour déjouer plus rapidement les attaques. Les marques victimes doivent travailler main dans la main avec les sociétés qui agissent sur internet (hébergeurs, navigateurs, ICANN et autres organismes de sécurité) afin d’accélérer le processus de suppression des pages.

Également, les particuliers doivent se protéger eux et leur entourage en gérant bien leurs politiques de confidentialité sur les réseaux sociaux. La technique est bien rodée, et les attaques ciblées sont des plus en plus courantes. Avec les réseaux sociaux, il est relativement facile de savoir à qui on s’adresse. Sans une bonne gestion des informations publiques, l’internaute tend le bâton pour se faire battre, en mettant à disposition toutes ses informations personnelles ainsi que ses relations. A partir de là, il suffit de se faire passer pour quelque d’autre…