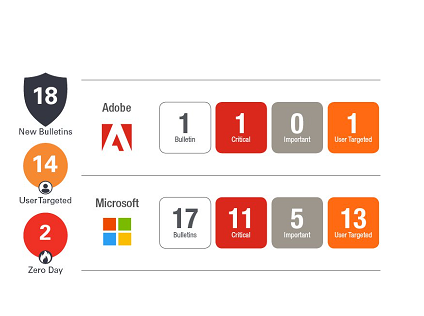

Comme chaque mois, Chris Goettl, Manager of Product Management Security chez Ivanti, nous livre en exclusivité son analyse du Patch Tuesday. Celui de mai est assez conséquent avec 66 vulnérabilités CVE résolues, dont 2 vulnérabilités zero day et 2 divulgations publiques. Les mises à jour concernent Microsoft Windows, Internet Explorer, Edge, Office, .Net Framework, Exchange Server et Host Compute Service Shim.

-> CVE-2018-8120 est une vulnérabilité des OS Windows 7, Server 2008 et Server 2008 R2, détectée dans des exploitations avérées. Cette vulnérabilité permet à un pirate, une fois connecté à un système, d’exécuter un fichier spécialement conçu à cet effet afin d’obtenir un accès avec privilèges élevés sur le système. À ce stade, le pirate dispose de permissions d’accès complet pour installer ou supprimer des programmes, ajouter des utilisateurs, ou afficher, modifier et supprimer des données. Ce type de vulnérabilité est le vecteur par lequel un pirate augmente ses propres privilèges afin d’obtenir un accès complet au système. Le contrôle par moindres privilèges (Least Privilege) est essentiel pour la sécurité, car il évite qu’un pirate puisse se déplacer latéralement dans un environnement. Cependant, c’est un exemple qui montre pourquoi les autres contrôles de sécurité, comme la gestion des correctifs et le contrôle des applications, sont nécessaires pour se protéger efficacement contre un pirate.

-> La question d’une correction possible pour l’exploitation Double Kill découverte « dans la vie réelle » a reçu une réponse. CVE-2018-8174 résout une vulnérabilité du moteur Windows VBScript, qui peut permettre à un pirate d’endommager la mémoire afin de pouvoir exécuter un code arbitraire dans le contexte de l’utilisateur actuel. Cette vulnérabilité peut être exploitée via une application Web ActiveX incorporée ou via des documents Office spécialement conçus à cet effet, qui hébergent le moteur de rendu IE. Les sites Web corrompus qui acceptent ou hébergent du contenu ou des publicités fournis par l’utilisateur peuvent également servir à exploiter cette vulnérabilité. Si un pirate n’obtient pas d’accès avec privilèges sur le système infecté, l’exploitation d’une vulnérabilité « Élévation des privilèges » comme CVE-2018-8120 peut lui donner l’accès voulu pour poursuivre son attaque et atteindre son but.

-> On compte deux divulgations publiques ce mois-ci. L’expression « divulgation publique » désigne une vulnérabilité qui a été identifiée, et pour laquelle il existe suffisamment de code de validation de principe (POC) ou de documentation sur sa façon de fonctionner pour qu’un pirate puisse créer une exploitation avant que les entreprises aient une chance de déployer une mise à jour. CVE-2018-8141 est une vulnérabilité qui concerne le noyau (kernel) Windows. Elle peut permettre à un pirate d’obtenir des informations supplémentaires afin d’infecter encore plus le système. CVE-2018-8170 est une vulnérabilité de l’image Windows susceptible de permettre une élévation des privilèges. Dans les deux cas, le pirate doit être connecté ou s’être authentifié en local sur le système à exploiter.

-> Outre les deux vulnérabilités « zero day » résolues dans les mises à jour d’OS du mois, un certain nombre de vulnérabilités critiques supplémentaires ont été résolues en plus des différentes vulnérabilités critiques d’Office. Ce mois-ci, vous devez donner la priorité à l’OS et à Office pour corriger les vulnérabilités les plus graves. Plusieurs vulnérabilités Exchange sont également résolues. La plupart sont de niveau Important ou Faible, mais il existe une vulnérabilité de type Critique qui exige votre attention. CVE-2018-8154 est une vulnérabilité de Microsoft Exchange qui pourrait permettre à un pirate d’exécuter un code arbitraire dans le contexte de l’utilisateur système.

-> Adobe a publié une mise à jour de type Critique pour Adobe Flash Player. Elle résout une seule CVE, mais elle est marquée Critique, et Flash Player est toujours une cible de choix sur le système des utilisateurs finaux. Il est toujours recommandé de le traiter en priorité.

Gardez un œil sur la page d’accueil « Patch Tuesday » d’Ivanti pour consulter les analyses mises à jour.