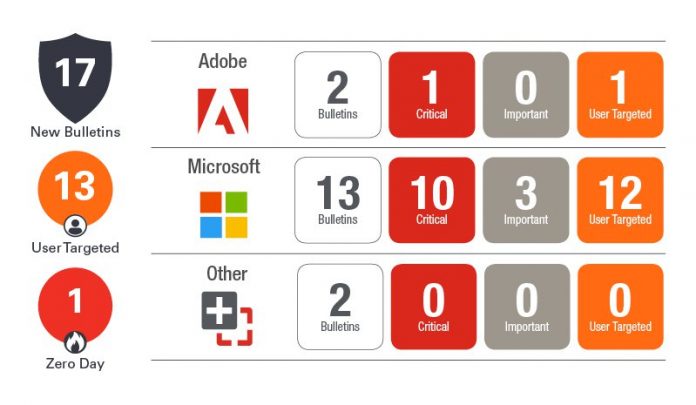

Comme chaque mois, Chris Goettl, Manager of Product Management Security chez Ivanti, nous livre en exclusivité son analyse du Patch Tuesday. Microsoft a publié 12 mises à jour, qui résolvent 49 vulnérabilités uniques. Ces mises à jour affectent l’OS Windows, Office, SharePoint, Internet Explorer et les navigateurs Edge.

On compte une seule divulgation publique ce mois-ci. CVE-2018-8267 est une vulnérabilité du moteur de scripts Microsoft, qui affecte toutes les versions prises en charge d’Internet Explorer. Cette vulnérabilité pourrait permettre à un pirate d’exécuter un code arbitraire dans le contexte de l’utilisateur actuel. En forçant l’utilisateur à exécuter le système avec des droits inférieurs au niveau Administrateur, vous limitez l’impact de cette vulnérabilité en cas d’exploitation. Il s’agit également d’une vulnérabilité ciblée, ce qui signifie qu’il suffit à un pirate de convaincre l’utilisateur de visiter un site Web spécialement conçu pour exploiter la vulnérabilité. Le pirate peut également incorporer son attaque dans un contrôle ActiveX marqué « sûr pour l’initialisation », dans une application ou un document Microsoft Office hébergeant le moteur de rendu IE. Les sites Web corrompus qui acceptent du contenu fourni par l’utilisateur, comme des publicités, peuvent également servir de vecteur d’attaque.

La mise à jour de Microsoft SharePoint Server est accompagnée de conseils supplémentaires. Microsoft recommande d’utiliser l’assistant de configuration SharePoint après l’application d’une mise à jour SharePoint. Ce processus permet de mettre à jour le schéma de base de données et les paramètres de sécurité, de copier des fichiers supplémentaires du dossier d’installation vers _app_bin pour les applications Web et de mettre à jour les inscriptions de fonctions dans SharePoint.

Microsoft a également mis à jour ses outils de prévention de Meltdown et Spectre, pour une protection contre les vulnérabilités Spectre Variant 4 (CVE-2018-3639). Il s’agit de la série de 8 vulnérabilités Spectre supplémentaires découvertes il y a quelques semaines, qui laissent passer Speculative Store Bypass. Comme pour la précédente vague de correctifs Meltdown et Spectre, Microsoft vous conseille d’appliquer les mises à jour d’OS, d’appliquer les dernières mises à jour du microcode\firmware, puis d’activer le blocage de Variant 4. Une fois encore, Microsoft nous prévient de la possibilité d’un impact sur les performances.

La découverte d’une vulnérabilité « Zero Day » (CVE-2018-5002) exploitée sur le terrain a déclenché une mise à jour de Flash Player (APSB18-19) sortie le 7 juin, incluant un correctif pour la vulnérabilité en question et pour trois autres.

Les 4 conseils d’Ivanti :

- Déployez la mise à jour Flash en mode Push dès que possible, si ce n’est déjà fait.

- Les mises à jour des OS Microsoft et d’IE sont les plus critiques du mois.

- Demandez les toutes dernières mises à jour du firmware à votre fournisseur de matériel.

- Faites des tests d’impact sur les performances et activez le blocage de Spectre Variant 4.