Même si, globalement, la publication du mois n’est pas très sévère du point de vue de la sécurité, ces mises à jour s’appliquent à une large gamme de produits Microsoft, notamment .Net Framework et Exchange Server. La mise à jour du mois va beaucoup plus concerner les opérations en entreprise, car Microsoft apporte des modifications avancées à Kerberos et Netlogon pour traiter des vulnérabilités initialement découvertes en 2022.

Comme chaque mois pour les lecteurs de Solutions-Numériques, voici l’analyse de Chris Goettl, Vice President of Product Management chez Ivanti.

Nous voilà à la moitié des publications Patch Tuesday pour 2023. Ce mois-ci, Microsoft résout 78 nouvelles CVE et met à jour 7 CVE déjà publiées précédemment, pour un total de 85 CVE pour la mise à jour du mois. Six de ces CVE sont marquées Critique. L’exploitation de deux des CVE déjà publiées a été confirmée, mais aucune des nouvelles CVE n’a été exploitée ni divulguée. Google publie une mise à jour Chrome qui résout 5 CVE, dont une marquée Critique.

Microsoft met à jour la documentation de deux CVE découvertes plus tôt

Leur exploitation sur le terrain a été confirmée.

CVE-2023-24880 est une vulnérabilité de contournement de fonction de sécurité (SFB) dans Windows SmartScreen, résolue pour la première fois en mars 2023. Microsoft met à jour le score CVSS de cette vulnérabilité (CVSSv3.1 4.4/4.1). La plupart des entreprises ont probablement déjà appliqué le correctif approprié, mais le fait que l’exploitation ait été confirmée entraîne un remplacement du score CVSS et de la gravité Microsoft (Modéré), et vous devez inclure cette vulnérabilité dans vos priorités.

CVE-2021-34527 est une vulnérabilité du spouleur d’impression Windows qui peut permettre l’exécution de code à distance. Oui, c’est le retour d’un fantôme du passé, nommé PrintNightmare ! Le changement est propre à la documentation. Microsoft « a ajouté toutes les éditions prises en charge de Windows 10 version 21H2, Windows 11 version 21H2, Windows 11 version 22H2 et Windows Server 2022, car elles sont concernées par cette vulnérabilité. » En examinant de plus près les articles de base de connaissances (KB) et les téléchargements, il semble que, si vous avez effectué des mises à jour depuis le 8 novembre 2022, vous êtes couvert du point de vue des mises à jour. Ce devrait donc être uniquement un changement « pour information », pour la plupart des entreprises.

Microsoft avance des phases pour les modifications apportées à Kerberos et Netlogon

Elles nécessiteront des recherches et des tests supplémentaires pour vous assurer d’éviter les impacts opérationnels à court et à long terme.

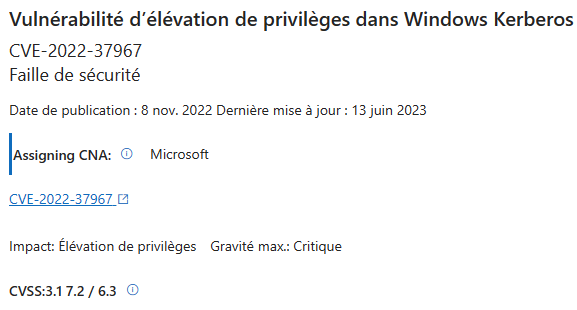

Microsoft implémente la phase 3 des mises à jour de sécurité Windows pour gérer une vulnérabilité d’élévation de privilèges dans Windows Kerberos (CVE-2022-37967). La phase 1 a eu lieu en novembre 2022. Il s’agissait d’ajouter des signatures PAC au tampon PAC Kerberos et de mettre en place des mesures de sécurité supplémentaires pour gérer la vulnérabilité de contournement de la sécurité. La phase 2 a été implémentée avec la mise à jour de décembre 2022 et a mis tous les périphériques en mode Audit par défaut, mais en autorisant toujours l’authentification. Avec la publication du 13 juin 2023, Microsoft supprime toute possibilité de désactiver l’ajout de signature PAC. Le mois prochain (11 juillet 2023), Microsoft va lancer l’application initiale par défaut, mais en autorisant toujours certaines dérogations. En octobre 2023, Microsoft passera à une application complète, ce qui signifie que les tickets de service sans la nouvelle signature PAC seront refusés. Pour en savoir plus, consultez l’article suivant : KB5020805.

Microsoft implémente la phase 2 des mises à jour de sécurité Windows pour gérer une vulnérabilité d’élévation de privilèges dans Netlogon (CVE-2022-38023). La phase 1 a eu lieu en novembre 2022 pour implémenter le mode de compatibilité par défaut, qui interdisait la désactivation du scellement RPC. Cela a imposé le scellement RPC pour les contrôleurs de domaine et l’utilisation de comptes de confiance. Pour la mise à jour du 13 juin 2023, Microsoft passe au mode Activé par défaut, sauf si un administrateur configure explicitement le produit en mode Compatibilité. Le 11 juillet 2023, la publication Microsoft va implémenter la phase 3 des modifications Netlogon, visant à interdire l’exécution en mode Compatibilité. Pour en savoir plus, consultez l’article suivant : KB5021130.

La mise à jour Microsoft Exchange Server du mois concerne deux CVE. Toutes deux sont des vulnérabilités d’exécution de code à distance (CVE-2023-32031, CVE-2023-28310) et sont classées Important. CVE-2023-32031 peut déclencher du code malveillant dans le contexte du compte de serveur via un appel réseau. CVE-2023-28310 peut permettre à un pirate d’exécuter du code via une session PowerShell à distance. Aucune des deux n’a été divulguée ni exploitée, mais au vu de la sophistication des pirates qui se spécialise dans les attaques sur Exchange Server, il est recommandé de ne pas attendre trop longtemps pour les traiter.

Mises à jour tierces du mois

Google Chrome publie une mise à jour de sécurité qui résout 5 CVE, dont une marquée Critique et 3 CVE de gravité élevée. La plus inquiétante des cinq est une vulnérabilité Utilisation après gratuité dans les paiements avec remplissage automatique Autofill (CVE-2023-3214).

Adobe publie 4 mises à jour Priorité 3, dont trois incluent une ou plusieurs CVE critiques. Ces mises à jour concernent Adobe Experience Manager, Commerce, Animate et Substance 3D Designer. Dans les définitions de priorité Adobe, la priorité 3 désigne une mise à jour qui « résout des vulnérabilités dans un produit qui n’a jamais été une cible pour les pirates dans le passé. Adobe recommande aux administrateurs d’installer cette mise à jour, à leur seule discrétion. »