Les mises à jour Microsoft sont plutôt rares pour ce Patch Tuesday de décembre. Pas de Zero Day ! Ce mois-ci, on résout une seule vulnérabilité divulguée publiquement et 34 nouvelles CVE uniques.

Comme chaque mois pour les lecteurs de Solutions Numériques, voici l’analyse de Chris Goettl, Vice President of Product Management chez Ivanti

On compte 4 CVE de niveau “critique” nouvellement résolues et 3 CVE de type “critique” mises à jour avec un nouvel article KB pour résoudre un problème connu. Ces mises à jour affectent l’OS Windows, Office, Microsoft Edge et Windows Defender.

Apple a publié sa dernière vague de mises à jour pour résoudre un total de 12 CVE dans MacOS, iOS et iPadOS, le 11 décembre.

Adobe publie des mises à jour pour 9 produits, dont Prelude, Illustrator, InDesign, Dimension et Experience Manager. Elles sont toutes classées Priorité 3, ce qui correspond pour Adobe à des produits rarement ciblés par les pirates, que vous pouvez mettre à jour si et quand vous le souhaitez. La plupart des mises à jour résolvent 1 à 4 CVE, sauf la mise à jour Adobe Experience Manager, qui en résout plus de 100.

Google annonce une mise à jour Chrome pour iOS dans les heures à venir, mais vous pouvez vous attendre à en voir apparaître une autre, probablement demain, car Google est passé à une cadence hebdomadaire pour la publication de ses mises à jour de sécurité, depuis le mois d’août dernier.

Dans l’ensemble, nous vous conseillons ce mois-ci de vous concentrer sur les mises à jour d’OS et de navigateur en priorité : cela éliminera la majorité des risques.

Les CVE à noter

Apple résout une vulnérabilité de scripts intersites (XSS – CVE-2023-45866), susceptible de permettre à un pirate qui aurait une position avec privilèges sur le réseau d’injecter des commandes de touche en imitant un clavier. Apple résout cette CVE dans iOS 17.2, iPadOS 17.2 et macOS Sonoma 14.2 en implémentant des contrôles de sécurité supplémentaires pour atténuer ce risque.

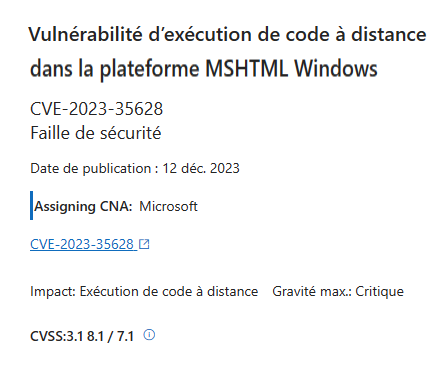

Microsoft résout une vulnérabilité d’exécution de code à distance par plateforme MSHTML dans l’OS Windows (CVE-2023-35628), qu’un pirate pourrait exploiter en envoyant un e-mail spécialement conçu pour se déclencher automatiquement lors de sa récupération et de son traitement par le client Outlook. Cela signifie que la vulnérabilité pourrait être exploitée avant même l’affichage de l’e-mail dans le volet de visualisation.

Concernant Linux, il s’agit d’une vulnérabilité transversale de chemin dans Samba (CVE-2023-3961), susceptible de permettre à un pirate de leurrer un serveur Samba pour accéder à des données hors des répertoires partagés.