Comme chaque mois, Chris Goettl, Manager of Product Management Security chez Ivanti, nous livre en exclusivité son analyse du Patch Tuesday.

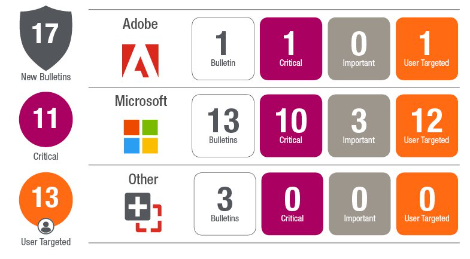

Microsoft publie aujourd’hui de nouvelles mises à jour, dont 65 corrigent des vulnérabilités. Bien qu’aucune exploitation Zero Day ne figure parmi ces mises à jour, quelques-unes ont été identifiées entre les Patch Tuesdays de mars et d’avril. Nous en parlerons dans un moment. On compte ce mois-ci une divulgation publique, qui concerne SharePoint Server. Très important : suffisamment de vulnérabilités critiques ont été détectées dans les mises à jour des systèmes d’exploitation, des navigateurs et d’Office pour que ces trois catégories passent en priorité n°1.

-> Même si la vulnérabilité CVE-2018-1038 a été identifiée entre les Patch Tuesdays de mars et d’avril, ce doit être une priorité pour tous les utilisateurs de Windows 7 sur système x64 ou de Windows Server 2008 R2 sur système x64. Si vous avez installé l’une des mises à jour d’entretien publiées en janvier 2018 ou depuis, vous devez immédiatement installer la mise à jour 4100480 pour vous protéger de cette vulnérabilité liée à l’élévation des privilèges.

-> Microsoft a également publié une mise à jour du moteur de protection contre les malwares (Malware Protection Engine). Elle résout une vulnérabilité identifiée susceptible de permettre l’exécution de code à distance. Pour la corriger, il suffit d’effectuer la mise à jour vers les dernières définitions. Pour la majorité des environnements qui utilisent Microsoft Malware Protection Engine, la mise à jour devrait être automatique. La version minimale nécessaire pour résoudre le problème est identifiée : il s’agit de la version 1.1.14700.5.

->La liste du mois inclut plusieurs vulnérabilités critiques concernant le système d’exploitation Windows, les navigateurs Internet Explorer et Edge, ainsi qu’Office. Quelques vulnérabilités de noyau (kernel) critiques ont été résolues, de même que plusieurs vulnérabilités liées aux pilotes graphiques Microsoft et à la police TrueType, ainsi que toute une série de vulnérabilités critiques liées aux navigateurs.

-> Microsoft a éliminé la clé de conformité antivirus du reste des mises à jour d’OS Windows, à l’exception de quelques cas propres à Edge. Souvenez-vous, l’introduction des mises à jour de correction Meltdown/Spectre a provoqué un certain nombre d’écrans bleus sur les systèmes exécutant des moteurs antivirus qui interagissaient avec le noyau (kernel) de manière inattendue. Microsoft avait introduit cette clé pour éviter les écrans bleus, mais cela exigeait que les clients appliquent des solutions de contournement si leur fournisseur d’antivirus n’appliquait pas la clé ou si leur système n’avait pas d’antivirus. Cette restriction est désormais entièrement supprimée.

-> Ailleurs que chez Microsoft, Adobe publie aujourd’hui plusieurs mises à jour, notamment une mise à jour pour Adobe Flash Player. Cette mise à jour Flash résout trois vulnérabilités critiques et trois vulnérabilités importantes. Adobe Flash Player apparaît sous de nombreuses formes sur un même système. Il peut être installé sur le système, ainsi que sous forme d’extension pour les principaux navigateurs. C’est pourquoi, pour corriger entièrement ces vulnérabilités, vous devez appliquer plusieurs mises à jour à un même système.

-> Oracle a prévu de publier sa mise à jour de correctifs critiques (Critical Patch Update) trimestrielle la semaine prochaine, mardi 17 avril. Attendez-vous à recevoir une mise à jour Java. Nous vous conseillons fortement de déployer les mises à jour Java dès leur publication. Java n’est plus aussi hypersensible qu’il l’était par le passé, mais c’est toujours une cible très tentante pour les pirates. Les récentes attaques du ransomware SamSam en sont de bons exemples. SamSam est capable d’exploiter toute une variété de vulnérabilités logicielles, notamment certaines concernant Java. Les pirates savent que Java fait partie des produits dont les mises à jour sont en retard, ce qui leur donne accès à un certain nombre d’exploitations