Varonis a détecté un nouveau vecteur d’attaque utilisé de plus en plus par les cybercriminels pour cibler les nombreux utilisateurs d’Office 365 : les applications Azure malveillantes.

Les attaquants peuvent créer, déguiser et déployer des applications Azure malveillantes dans leurs campagnes de phishing. Les applications Azure ne nécessitent pas l’approbation de Microsoft et, plus important encore, elles ne nécessitent pas l’exécution de code sur la machine de l’utilisateur, ce qui permet d’échapper facilement aux outils de détection sur les endpoints notamment.

“Une fois que l’attaquant a convaincu la victime de cliquer pour installer les applications Azure malveillantes, il peut cartographier l’organisation de l’utilisateur, accéder aux fichiers de la victime, lire ses e-mails, envoyer des e-mails en son nom (idéal pour le spear phishing interne), et bien plus encore“, indique le spécialiste.

C’est quoi les applications Azure ? Microsoft a créé Azure App Service pour donner aux utilisateurs la possibilité de créer des applications cloud personnalisées qui peuvent facilement appeler et consommer des API et des ressources Azure, ce qui facilite la création de programmes qui s’intègrent à l’écosystème Microsoft 365.

L’une des API Azure les plus courantes est l’API MS Graph. Cette API permet aux applications d’interagir avec l’environnement 365 de l’utilisateur, notamment les utilisateurs, les groupes, les documents OneDrive, les boîtes aux lettres Exchange Online et les conversations.

Semblable à la façon dont votre téléphone iOS vous demandera si une application accède à vos contacts ou à votre emplacement, le processus d’autorisation de l’application Azure demandera à l’utilisateur d’accorder à l’application l’accès aux ressources dont il a besoin. Un attaquant intelligent peut donc utiliser cette opportunité pour inciter un utilisateur à donner à son application malveillante l’accès à une ou plusieurs ressources cloud sensibles.

Que voit l’utilisateur ?

Le lien dans un e-mail reçu dirige la victime vers le site Web contrôlé par l’attaquant qui la redirige de manière transparente vers la page de connexion de Microsoft. Le flux d’authentification est entièrement géré par Microsoft. L’utilisation de l’authentification multifacteur n’est donc pas une atténuation viable, précise Varonis.

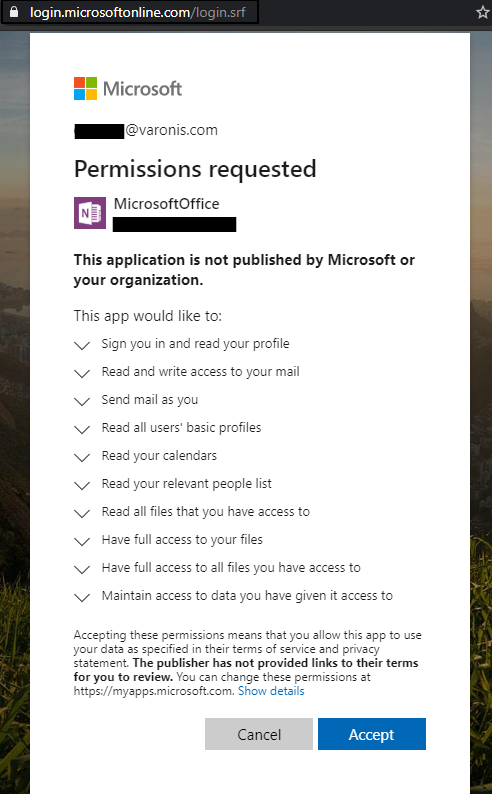

Une fois que l’utilisateur se connecte à son instance O365, un jeton sera généré pour l’application malveillante et l’utilisateur sera invité à l’autoriser et à lui accorder les autorisations dont il a besoin. Voici à quoi cela ressemble pour l’utilisateur final.

Comme vous pouvez le voir, l’attaquant contrôle le nom de l’application (Varonis a créé le sien «MicrosoftOffice») et l’icône (Varonis a utilisé l’icône OneNote). L’URL est une URL Microsoft valide et le certificat est valide.

“Sous le nom de l’application, cependant, se trouve le nom du locataire de l’attaquant et un message d’avertissement, qui ne peuvent pas être masqués. L’attaquant espère ainsi qu’un utilisateur sera pressé, verra l’icône familière et se déplacera à travers cet écran aussi rapidement et irréfléchi qu’il passerait par un avis de conditions de service“, détaille Varonis.

En cliquant sur «Accepter», la victime accorde à l’application les autorisations au nom de son utilisateur, c’est-à-dire que l’application peut lire les courriels de la victime et accéder à tous les fichiers auxquels elle a accès.

“Cette étape est la seule qui nécessite le consentement de la victime – à partir de ce moment, l’attaquant a un contrôle total sur le compte et les ressources de l’utilisateur“.

Après avoir donné son accord à la demande, la victime sera redirigée vers un site Internet du choix de l’attaquant. “Une bonne astuce (du pirate, ndlr) peut être de mapper l’accès récent aux fichiers de l’utilisateur et de le rediriger vers un document SharePoint interne afin que la redirection soit moins suspecte.” Cette attaque peut donner accès à la liste des utilisateurs, des groupes et des objets dans le client 365 de l’utilisateur, à du spear phishing, du vol de fichiers et de courriers à partir d’Office 365. “Cet appel d’API à lui seul pourrait déclencher une violation massive des informations personnelles“, précise le spécialiste.

Comment supprimer les applications malveillantes ?

Selon Varonis, la manière la plus simple de détecter les octrois de consentement illicites consiste à surveiller les événements de consentement dans Azure AD et à consulter régulièrement vos « applications d’entreprise » dans le portail Azure.

À l’aide du portail Azure, accédez à « Applications d’entreprise » dans l’onglet « Azure Active Directory » et supprimez les applications. Un utilisateur régulier peut également supprimer l’accès en accédant à https://myapps.microsoft.com, en vérifiant les applications qui y sont répertoriées et en révoquant les privilèges si nécessaire.