Bitdefender a découvert une campagne de spam diffusant une nouvelle version du ransomware CTB Locker, qui cible particulièrement les entreprises francophones et leurs services administratifs. Voici des conseils vous s’en protéger.

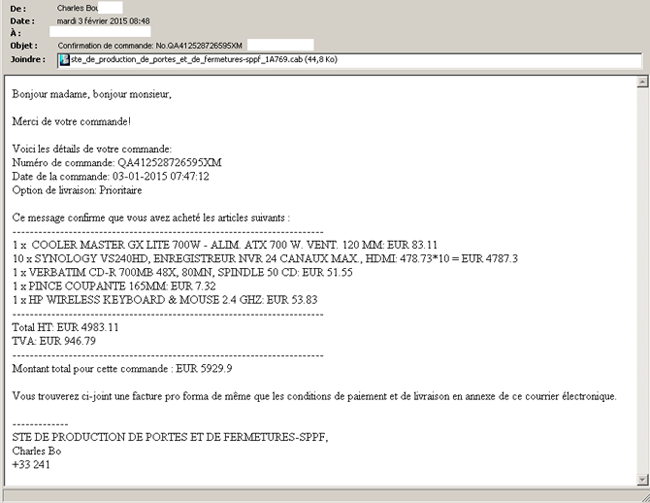

« Les entreprises françaises et francophones sont victimes d’une campagne de malware qui se propage par e-mail ciblé à destination des services administratifs », indique le spécialiste de la cybersécurité. Les e-mails sont écrits dans un français correct et se présentent sous diverses formes, comme une facture ou une plainte d’un client. Elles peuvent même usurper l’identité d’un collègue interne à l’entreprise. Une pièce jointe à ces e-mails, au format .cab dissimule le cryptoware CTB Locker. A l’exécution, ce dernier chiffre les lecteurs réseaux, disques durs internes et externes ainsi que toutes les sauvegardes se trouvant dans le périmètre accessible.

Le cryptoware s’appuie sur un chiffrement par clés asymétriques et un réseau d’anonymat (Tor). Les cybercriminels réclament ensuite une rançon. « Les victimes ont un délai très court, en général 72 heures, pour payer la rançon afin que les cybercriminels envoient la clé privée permettant le déchiffrement », indique Bitdefender.

Afin de se protéger plus efficacement contre les pièces jointes malveillantes, l’éditeur conseille aux entreprises de :

-

Créer des filtres antispam sur mesure afin de réaliser une couverture large de blocage sur le trafic entrant non sollicité.

-

Former les employés sur la réalité des cyber-menaces et les inciter à contacter le service informatique en charge en cas de doute sur un message ou une activité inhabituelle.

-

Faire des sauvegardes régulières et externalisées.

-

Ne pas faire confiance aux pièces jointes, même s’il ne s’agit pas de fichiers exécutables. Pour dissimuler le code malveillant, les pirates les font souvent passer pour des documents PDF, Word, des images JPG et d’autres types de fichiers à priori inoffensifs,

-

Rester toujours attentif au fait que les adresses d'expéditeurs peuvent être usurpées et donc que la présence d'une pièce jointe inhabituelle doit éveiller votre méfiance, Un simple clic ou ouverture d'une page Web liée peut être vecteur d'infection.

-

Maintenir leur solution de sécurité et les environnements systèmes à jour.

-

Faire attention aux données stockées sur les postes utilisateurs et le réseau accessible. Les codes d’espionnage installés via des pièces jointes sont généralement capables de voler des credentials et établir ainsi une compromission verticale sur les équipements proches et distants.