Le backdoor, ou porte dérobée du nom de SessionManager, se distingue par son faible taux de détection. Les chercheurs de Kaspersky, qui l’ont découvert, assurent qu’il est toujours déployé dans plus de 90 % des organisations ciblées. Or il rend possible un large éventail d’activités malveillantes, allant de la collecte d’emails au contrôle total de l’infrastructure de la victime.

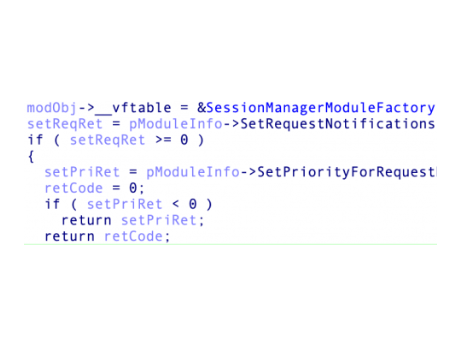

C’est au début de l’année que les chercheurs de Kaspersky l’ont repéré. Il opère en tant que module malveillant au sein d’Internet Information Services (IIS), un serveur web populaire édité par Microsoft. Une fois propagé, SessionManager rend possible un large éventail d’activités malveillantes, allant de la collecte d’emails au contrôle total de l’infrastructure de la victime.

Un accès permanent…

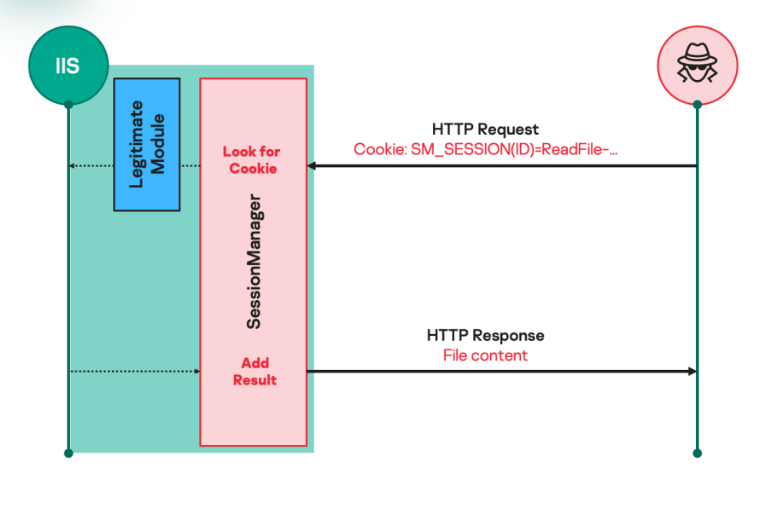

Le backdoor SessionManager permet aux acteurs malveillants de conserver un accès permanent et plutôt discret à l’infrastructure informatique de l’organisation ciblée, “tout en résistant aux mises à jour“, précisent les chercheurs. Une fois installée dans le système de la victime, la porte dérobée permet aux cybercriminels à son origine d’accéder aux courriels de l’entreprise, de mettre à jour d’autres accès malveillants en installant d’autres types de logiciels malveillants, ou de gérer clandestinement des serveurs compromis, pouvant servir d’infrastructure malveillante.

… et discret

“Ces modules ne sont pas facilement repérés par les pratiques de surveillance habituelles : ils n’initient pas nécessairement des communications suspectes vers des serveurs externes, reçoivent des commandes via des requêtes HTTP vers un serveur spécifiquement exposé à de tels processus et leurs fichiers sont souvent placés dans des emplacements négligés contenant de nombreux autres fichiers légitimes“, explique Pierre Delcher, ingénieur chez Kaspersky.

24 organisations infiltrées

Au total, chiffrent les experts, 34 serveurs de 24 organisations d’Europe, du Moyen-Orient, d’Asie du Sud et d’Afrique ont été infiltrés par SessionManager. L’acteur qui exploite SessionManager montre un intérêt particulier pour les ONG et les entités gouvernementales, mais il cible aussi entre autres les organismes médicaux, les compagnies pétrolières et les sociétés de transport.

Pour les chercheurs, le déploiement d’une porte dérobée au sein d’IIS se révèle clairement être une tendance parmi les acteurs de la menace, qui exploitaient précédemment l’une des vulnérabilités de type “ProxyLogon” au sein des serveurs Microsoft Exchange. En effet, en décembre 2021, Kaspersky découvrait Owowa, un module IIS jusqu’alors inconnu qui vole les identifiants saisis par un utilisateur lorsqu’il se connecte à Outlook Web Access (OWA).

Les experts de Kaspersky pensent que le module IIS malveillant pourrait avoir été exploité par l’acteur malveillant GELSEMIUM, dans le cadre d’opérations d’espionnage. “L’organisation, active depuis 2014 au moins, a un joli tableau de chasse avec l’intégration de codes malveillants au sein de documents Microsoft Office ou d’émulateurs Android sur Windows et macOS“, précise l’ingénieur;