Chris Goettl, directeur Product Management Sécurité chez Ivanti, propose aux lecteurs de Solutions Numériques de jeter un coup œil sur les vulnérabilités de l’année 2018 pour identifier tendances et modèles, et en déduire les leçons que l’on peut en tirer en matière de gestion des correctifs.

Sur le plan de la cybersécurité, l’année dernière a été particulièrement riche et, au fil des mois, des tendances se sont dégagées. Les vulnérabilités Meltdown et Spectre ont plus été de l’ordre du casse-tête que du réel danger. Certains fournisseurs, qui n’avaient jamais réellement fait parler d’eux auparavant dans le monde des CVE (Common Vulnerabilities and Exposures, ou Vulnérabilités et faiblesses communes), sont passés sur le devant de la scène. Et les mises à jour de matériel et de firmware sont entrées de manière permanente dans l’univers de la gestion des vulnérabilités.

Maintenant que 2018 est derrière nous, et que 2019 est déjà bien entamée, jetons un coup œil sur le passé pour identifier tendances et modèles, et en déduire les leçons que l’on peut en tirer. Passons ainsi en revue l’année 2018, ainsi que les tendances de la dernière décennie, et voyons comment les traduire en conseils pour garantir la réussite d’un programme de cybersécurité.

2018 a connu un nombre total record de CVE identifiées et résolues

Selon CVE Details, 16 555 CVE ont été signalées et résolues pour l’ensemble du secteur – soit une augmentation de près de 300 % par rapport aux 6 447 CVE résolues en 2016 et une quantité bien supérieure aux 14 714 CVE résolues en 2017. Cela signifie-t-il que le cyberespace est vraiment moins sûr qu’il y a quelques années ? La réponse à cette question est à la fois oui et non.

Oui, les technologies et les logiciels qui arrivent sur le marché sont plus nombreux, et chaque nouveauté crée de nouvelles vulnérabilités à résoudre. Par nature, chaque technologie comporte des faiblesses qui peuvent être exploitées.

Et non, le cyberespace n’est pas plus dangereux que par le passé. Simplement, nous sommes de plus en plus rigoureux et transparents concernant les vulnérabilités existantes. En 1999, 894 CVE avaient été résolues. Pour beaucoup, les CVE étaient un concept nouveau. Les technologies n’étaient pas encore aussi connectées et aussi présentes qu’aujourd’hui. Les processus de divulgation des vulnérabilités des fournisseurs gagnaient en maturité et les pirates informatiques redoublaient d’efforts. C’est alors que la course à l’armement a commencé. Ces dernières années, nous avons fait d’incroyables progrès en matière de résolution des CVE et nous en connaîtrons bien d’autres dans les années à venir.

Le Top 10 des entreprises ayant résolu le plus de vulnérabilités en 2018 réserve des surprises

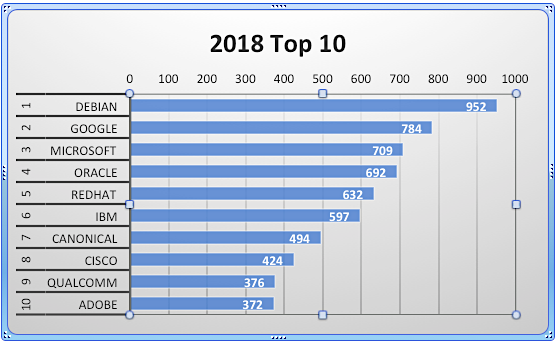

Examinons la liste des fournisseurs ayant résolu le plus de vulnérabilités en 2018, telle que fournie par CVE Details. Cette liste indique le nombre de vulnérabilités résolues et divulguées par chaque fournisseur pour l’ensemble de ses produits.

Des noms familiers sont présents, comme Microsoft, Google et Adobe. La liste inclut de nombreuses entreprises proposant des solutions sous Linux. Et Qualcomm, jamais mentionné dans le top 50 jusque là, est soudain entré au top 10.

Le top 10 de cette année génère de nombreuses questions. Par exemple, comment un fournisseur comme Qualcomm, qui n’avait jamais signalé plus de 10 CVE par an, apparaît soudain dans le top 10 ? De plus, si l’on examine le top 50 des produits où des vulnérabilités ont été résolues en 2018, Qualcomm possède 26 de ces 50 produits. La réponse, c’est qu’un plus grand nombre de fournisseurs s’inscrivent dans des programmes structurés de lutte contre les bugs, de test actif des vulnérabilités et de divulgation correcte.

La résolution des vulnérabilités se structure

De plus en plus de fournisseurs procèdent en effet à des évaluations actives de la vulnérabilité de leurs produits et échangent avec des professionnels de la sécurité pour mieux cerner les problèmes. Certains créent même des écosystèmes où d’autres fournisseurs peuvent soumettre des règles d’engagement et des produits à des professionnels de la sécurité pour qu’ils se penchent dessus.

HackerOne, par exemple, existe depuis 2013, et les participants sont nombreux. Depuis début 2019, plus de 10 nouvelles entreprises se sont déjà inscrites. D’ailleurs, Qualcomm possède un profil chez HackerOne. Si Qualcomm est passé de 10 vulnérabilités résolues ou moins par an au top 10 de CVE Details en 2018, c’est probablement parce qu’ils offrent désormais des récompenses, par exemple 15 000 dollars pour la détection de vulnérabilités critiques dans leurs technologies de modem cellulaire.

Aucun système d’exploitation ne fait exception

Une autre tendance notable parmi les principaux fournisseurs et produits concerne Linux. Debian est en tête du classement 2018, résolvant au total 952 CVE sur l’année. Debian possède le deuxième plus grand nombre de CVE résolues par un même fournisseur sur un an, juste derrière le score record de 1 000 CVE atteint par Google en 2017.

Les systèmes d’exploitation Linux figurent au top 50 depuis longtemps, mais la communauté Linux accentue ses efforts et se maintient au coude à coude avec ses concurrents, notamment Microsoft, Google, Oracle, Apple et Adobe, en ce qui concerne le nombre total de vulnérabilités résolues. Cela montre, encore une fois, qu’aucun système d’exploitation n’est totalement sûr. Chaque OS comporte des vulnérabilités et doit faire l’objet d’une maintenance.

Toutes les applications sont concernées

Parmi les autres fournisseurs qui ont progressé dans la liste, citons Foxitsoftware et Imagemagick. Bien que ni l’une ni l’autre de ces entreprises ne soit très grande, elles figurent dans le top 50 des fournisseurs depuis deux ans. Imagemagick est arrivé au top 10 en 2017 et Foxit était numéro 12 en 2018.

Il faut noter deux points importants. D’une part, le passage à un autre logiciel n’améliore pas la sécurité. Si vous avez renoncé à Adobe pour Foxit parce que vous étiez dépassé par le nombre de vulnérabilités des produits Adobe… eh bien, Foxit n’est pas très loin derrière, cette année. Leur programme de vulnérabilité est seulement en train d’atteindre sa maturité. À l’avenir, les deux entreprises seront sans doute tout à fait comparables.

D’autre part, si une application de votre réseau est utilisée de manière limitée et n’est pas très connue, cela ne veut pas dire qu’elle ne comporte aucune vulnérabilité de sécurité. Imagemagick a résolu 357 vulnérabilités en 2017, toutes dans la même application, ce qui l’a classé 4ème cette année-là, juste derrière iPhone OS.

Les navigateurs sont aussi dans la course

Enfin, aucun bilan ne serait complet si l’on ne parlait pas de la folle course aux navigateurs. Alors que Google Chrome était le plus utilisé (d’après Statcounter), le nombre de vulnérabilités résolues pour Mozilla Firefox a presque doublé en 2018. Firefox arrive en 7ème position parmi les produits du top 50, avec 333 CVE résolues. Chrome est au 48ème rang, avec 160 CVE résolues. Microsoft Edge est 46ème, avec 161 CVE résolues. Internet Explorer n’est pas dans le top 50 cette année, mais n’oubliez pas que Qualcomm occupe 26 des 50 places du top 50. Cette liste serait très différente si Qualcomm ne comptait pas un si grand nombre d’appareils où les mêmes vulnérabilités ont été résolues.

Quelles leçons devons-nous tirer cette année en matière de gestion des correctifs ?

- Nous sommes de plus en plus rigoureux dans l’identification et la résolution des vulnérabilités.

- 2018 nous rappelle que tous les OS (Windows, Mac, Linux et autres) sont vulnérables. Alors, à vos correctifs !

- Les alternatives logicielles les plus récentes ne sont pas plus sûres. Souvent, leurs processus sont simplement moins matures. Même si vous ne voyez pas les vulnérabilités, elles existent bel et bien.

- Tous les logiciels de votre réseau, même le plus insignifiant, présentent un risque pour la sécurité. Tenez bien tous vos logiciels à jour ou désinstallez-les.

- Peu importe le navigateur que vous choisissez, tous sont des cibles. Les pirates ont une bonne raison de cibler les navigateurs. Il leur est bien plus facile de se frayer un chemin dans un système par ingénierie sociale, que de forcer le passage avec une attaque à distance. Ce qui ne veut pas dire que si l’opportunité d’une exploitation à distance se présente, ils n’en profiteront pas. Rappelez-vous WannaCry.