Le ransomware qui se cache derrière les attaques mondiales qui secouent la planète actuellement est connu sous le nom de WannaCryptor, également appelé WannaCrypt ou WannaCry. Au cours du weekend, le Lab CyberArk ont étudié la souche de ce ransomware, a décortiqué les vecteurs d’attaque et a analysé son comportement par rapport aux autres attaques ransomware perpétrées récemment. Yaacov Ben Naim, Senior Director of Cyber Research, chez CyberArk, indique aux lecteurs de Solutions Numériques ce qui ressort de cette étude et comment cela peut aider les entreprises.

Etat des lieux

- Le malware WannaCry continue de se propager au niveau mondial et les organisations courent toujours le risque d’être infectées ;

- Patcher la vulnérabilité Microsoft peut prévenir une infection à travers un vers SMB (Server Message Block), mais ne peut pas prévenir une infection directe via du phishing ;

- Le Lab CyberArk a testé des techniques de prévention sur WannaCry pendant le weekend et a découvert que la combinaison de privilèges renforcés aux points d’accès et le greylisting au niveau des contrôles d’applications étaient capables à 100 % d’empêcher WannaCryptor de chiffrer les fichiers.

A ce jour, le Lab CyberArk a testé plus de 600 000 échantillons de ransomware – parmi lesquels WannaCryptor – afin de mieux en comprendre les caractéristiques d’infection commune, de chiffrement et de suppression. Contrairement à de précédentes souches de ransomware, WannaCryptor se différencie par un vers qui répand le ransomware aussi rapidement que possible au maximum de machines. Pour ce faire, il utilise la vulnérabilité SMB “eternalblue” présente à l’intérieur des systèmes Microsoft.

Microsoft a sorti un patch pour cette vulnérabilité en mars 2017, mais les détails ont été rendus publics et donc mis à la portée des pirates informatiques, dans le cadre des fuites Shadow Brokers. N’importe quel individu et entreprise avec un système Microsoft non-patché reste par conséquent vulnérable au vers WannaCryptor.

Important à savoir : le patch Microsoft préviendra une infection via un vers SMB mais ne peut protéger contre une infection et un chiffrement de fichiers, si le ransomware est délivré directement comme à travers une méthode de phishing par exemple.

Une approche proactive

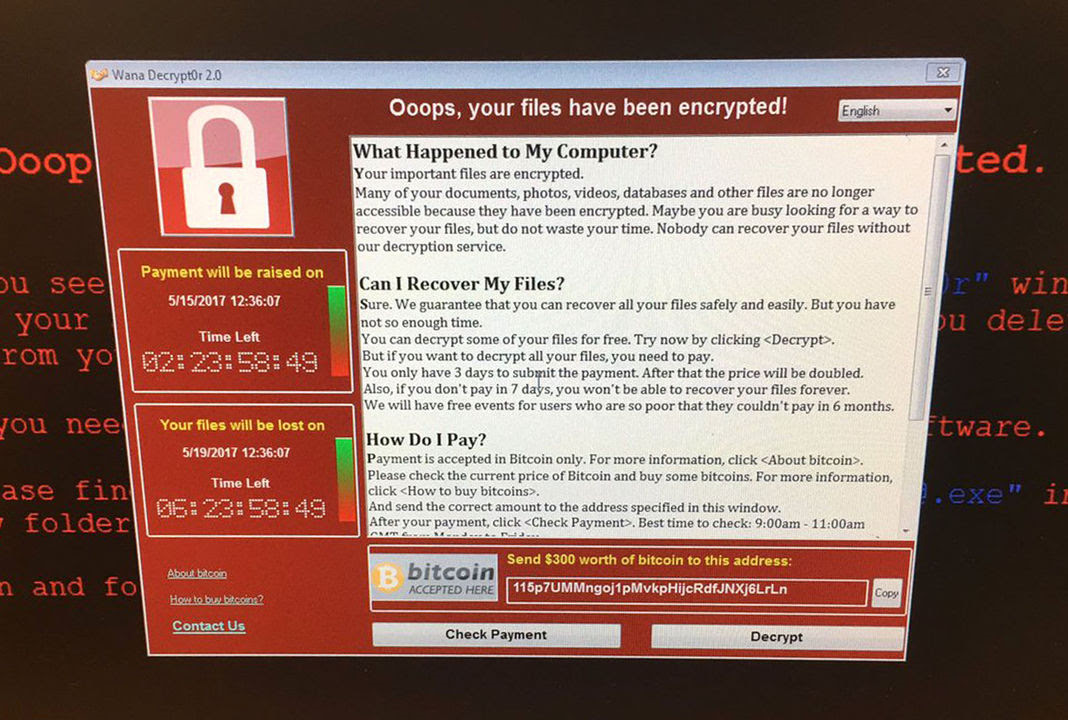

WannaCryptor est capable de s’exécuter sur une machine infectée sans privilèges admin. Toutefois, pour se propager à travers le réseau d’une entreprise, il a besoin d’augmenter ses droits d’accès à travers une vulnérabilité Microsoft permettant d’utiliser un code dans un contexte d’utilisateur SYSTEME. WannaCryptor est en outre capable d’opérer dans un environnement hors-ligne, chiffrant les fichiers des utilisateurs avec une paire de clés RSA-2048. Suite au processus de chiffrement, le ransomware demande une rançon de 300 à 600 dollars en bitcoins pour déchiffrer les fichiers.

Alors que les vers intégrés sont le point de différenciation de la capacité de WannaCryptor à se répandre comparé à d’autres versions de ransomwares, il n’y a rien de fondamentalement unique dans ces techniques de chiffrement et d’extorsion. Comme la plupart des ransomwares, WannaCryptor n’a pas pu être identifié par les solutions anti-virus traditionnelles.

Important à savoir : les organisations devraient immédiatement mettre en place une combinaison de moindres privilèges et de politiques de contrôle d’applications aux points d’accès et des serveurs dans l’ensemble de leur entreprise.

Cette approche proactive ne dépend pas de la capacité à détecter les malwares avancés ; au lieu de cela, elle traite toute les applications inconnues comme potentiellement suspectes et protège les informations. Ainsi, un point d’accès infecté ne peut causer une pandémie organisationnelle.

Au moment du test par nos équipe du Lab CyberArk, combiner la réduction des privilèges au contrôles d’applications en greylisting s’est révélé efficace à 100 % pour empêcher WannaCryptor, ainsi que des douzaines d’autres familles de ransomwares, de chiffrer les fichiers.

Cette attaque devrait servir de rappel que les sauvegardes seules ne suffisent plus pour prévenir les pertes de données, en particulier si les organisations exposent leurs identifiants à privilèges aux pirates informatiques. Cela signifie que les entreprises peuvent avoir à choisir entre une perte totale de leurs données ou payer une rançon. Empêcher le hacker d’accéder aux comptes admin pour diffuser le ransomware dans l’ensemble des systèmes est donc clé pour se défendre contre de futures attaques de ce type et en limiter les conséquences.