Solutions d’EDR (Endpoint detection and response) : l’équipe MITRE Engenuity s’est servie de l’application MITRE ATT&CK pour mener des attaques utilisant les tactiques et techniques de Carbanak et FIN7, qui sont des groupes de pirates ciblant spécifiquement des entreprises dans les secteurs des services financiers et de l’hôtellerie. Dans ce troisième ensemble d’évaluations SentinelOne se dégage du lot.

Pour son évaluation 2020, l’équipe s’est attachée à évaluer les solutions d’EDR capables de détecter et de répondre aux tactiques et techniques de Carbanak et FIN7, deux groupes de cybercriminels à l’origine d’attaques ciblant le secteur financier et la filière hôtelière, et réputés pour utiliser des techniques innovantes. Les évaluations ont été effectuées dans Microsoft Azure Cloud.

Pour Carbanak, le scénario appliqué commence par un utilisateur légitime exécutant une charge utile malveillante fournie via des attaques de spearphishing ciblant des institutions financières. Pour FIN7, le scénario émule FIN7 ciblant un réseau de gestionnaires d’hôtels pour accéder aux informations de carte de crédit.

SentinelOne, une plateforme autonome de cybersécurité, alimentée par l’IA (Singularity Platform), se dégage du lot. Sur les 29 éditeurs de solutions de protection des endpoints évaluées, SentinelOne a en effet été le seul à obtenir une visibilité complète et à avoir assuré toutes les détections dans les environnements Windows ou Linux. Et en matière de détections analytiques, SentinelOne a obtenu les plus qualitatives.

Pour aider les entreprises et les utilsateurs à comparer les résultats, L’équipe MITRE Engenuity a mis en ligne deux outils : le oremier pour comparer les techniques, le second les participants.

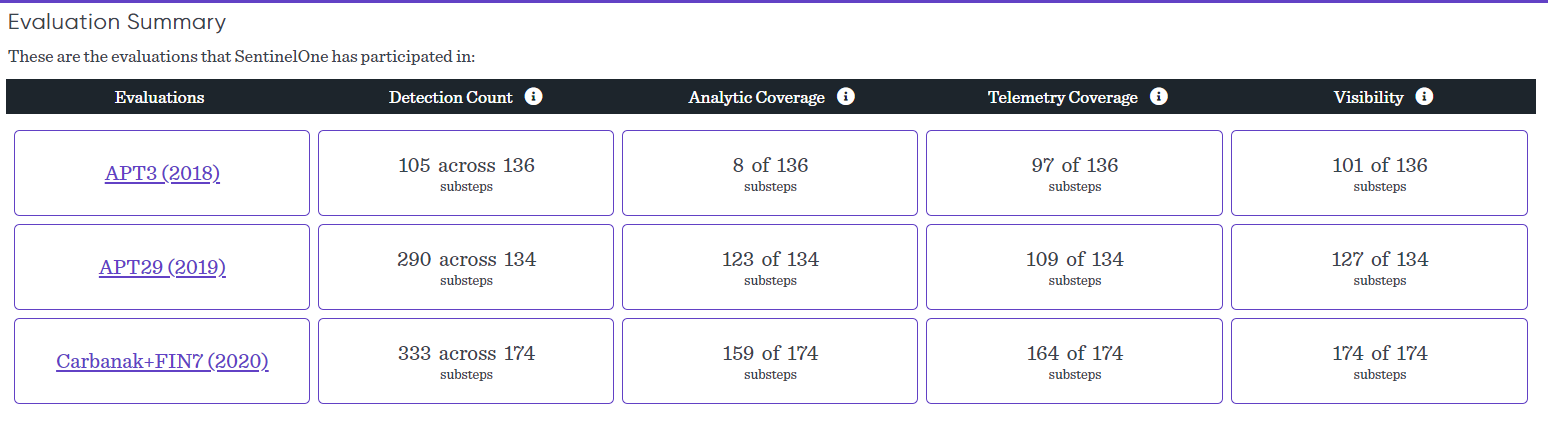

Les résultats en synthèse de SentinelOne :

L’an dernier, les tests portaient sur le fameux groupe de menaces APT29, qui a été attribué au gouvernement russe et qui opère depuis au moins 2008 ; et l’année précédente sur le groupe APT3, attribué, lui, à la Chine. Notez que MITRE Engenuity n’attribue pas de score, de classement ou de note.

Les prochaines évaluations porteront sur Wizard Spider, un groupe criminel à motivation financière qui mène des campagnes de ransomware depuis au moins août 2018, et sur Sandworm Team, dont les attaques les plus notables incluent le ciblage en 2015 et 2016 des entreprises électriques ukrainiennes et les attaques NotPetya de 2017. L’équipe Sandworm est active depuis au moins 2009.