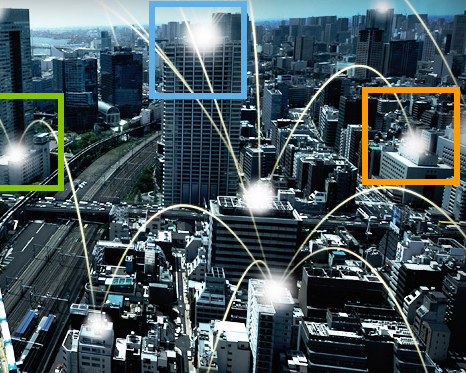

Netscout Systems, un spécialiste de l’assurance de services, de la sécurité et de l’analyse opérationnelle vient de synthétiser ses deux derniers rapports, le premier sur les menaces pour le second semestre 2019 (Threat Intelligence Report), et le second sur la sécurité des infrastructures (Worldwide Infrastructure Security Report). En voici les 6 principales conclusions.

- Les attaquants ont militarisé sept nouveaux vecteurs de réflexion et d’amplification sur le port UDP (un des principaux protocoles de télécommunication utilisés par Internet), combinant des variantes de vecteurs d’attaque bien connus pour lancer des attaques DDoS ciblées.

- Les tactiques de type « carpet bombing » (frappe simultanée d’un grand nombre d’adresse IP) ont dopé les attaques menées contre des secteurs industriels précis. A titre d’exemple, les télécommunications par satellite ont enregistré une augmentation du nombre d’attaques de 295 %.

- Les cybercriminels ont découvert comment utiliser la « reconnaissance avancée » pour viser des services clients sur des cibles bien protégées, telles que les fournisseurs d’accès Internet (FAI) et les institutions financières, afin d’amplifier les attaques menées contre des entreprises et des opérateurs de réseau soigneusement choisis.

- Les opérateurs de réseaux sans fil ont enregistré une hausse de la fréquence des attaques DDoS de 64 % entre le 2e semestre 2018 et le 2e semestre 2019, principalement en raison, d’une part, de la tendance croissante des amateurs de jeux en ligne à utiliser leurs smartphones comme point d’accès sans fil et, d’autre part, de la popularité des jeux accessibles sur les appareils mobiles avec une connectivité 4G ou LTE.

- Les variantes du code Mirai ont dominé le second semestre 2019 avec une augmentation de 57 % ciblant 17 architectures système; les « honeypots » mis en place reflètent cette croissance avec une hausse de 87 % du nombre de tentatives d’exploitation.

- Les fournisseurs de services consultés ont fait état d’une augmentation de 52 % des attaques DDoS visant des infrastructures de services exposées au public, contre 38 % l’année précédente.

“Nous avons découvert des statistiques inquiétantes, explique Hardik Modi, AVP, Engineering Threat and Mitigation Products chez Netscout. En militarisant de nouveaux vecteurs d’attaque, en exploitant les points d’accès mobiles et en ciblant les objets IoT connectés compromis, les agresseurs disposent de moyens de plus en plus nombreux pour infiltrer notre univers connecté à internet. Leur sophistication croissante permet d’utiliser une infime partie des appareils vulnérables disponibles pour lancer des offensives qui feront mouche. La plus importante attaque DDoS lancée contre le protocole OpenVPN que nous avons observée a exploité moins d’1 % des réflecteurs disponibles connectés à internet. Les botmasters attendent dans l’ombre, dans la mesure où les risques vont encore augmenter en 2020 lorsque 20,4 milliards d’appareils supplémentaires seront connectés à Internet.”