La Threat Intelligence promet une veille et une analyse des menaces émergentes afin d’aider les entreprises à mieux anticiper.

Les prestataires de renseignement sur la menace (« Threat Intelligence ») collectent de l’information brute sur les cyber-menaces, les associent, les analysent et livrent à leurs clients des informations enrichies qui les aident à orienter leur stratégie de sécurité.

La matière première de ce type de service n’est pas nouvelle : à l’image de Monsieur Jourdain les (bons) éditeurs d’antivirus font de la Threat Intelligence pour leur propre compte depuis toujours ! Leurs chercheurs suivent l’activité des groupes de pirates de premier plan et documentent l’évolution de leurs capacités techniques, l’émergence de nouvelles techniques et de nouvelles menaces. Cela fait partie de leur coeur de métier.

Ce qui est nouveau, en revanche, c’est l’émergence d’un marché pour ce type d’information (voir encadré).

Une exigence de maturité

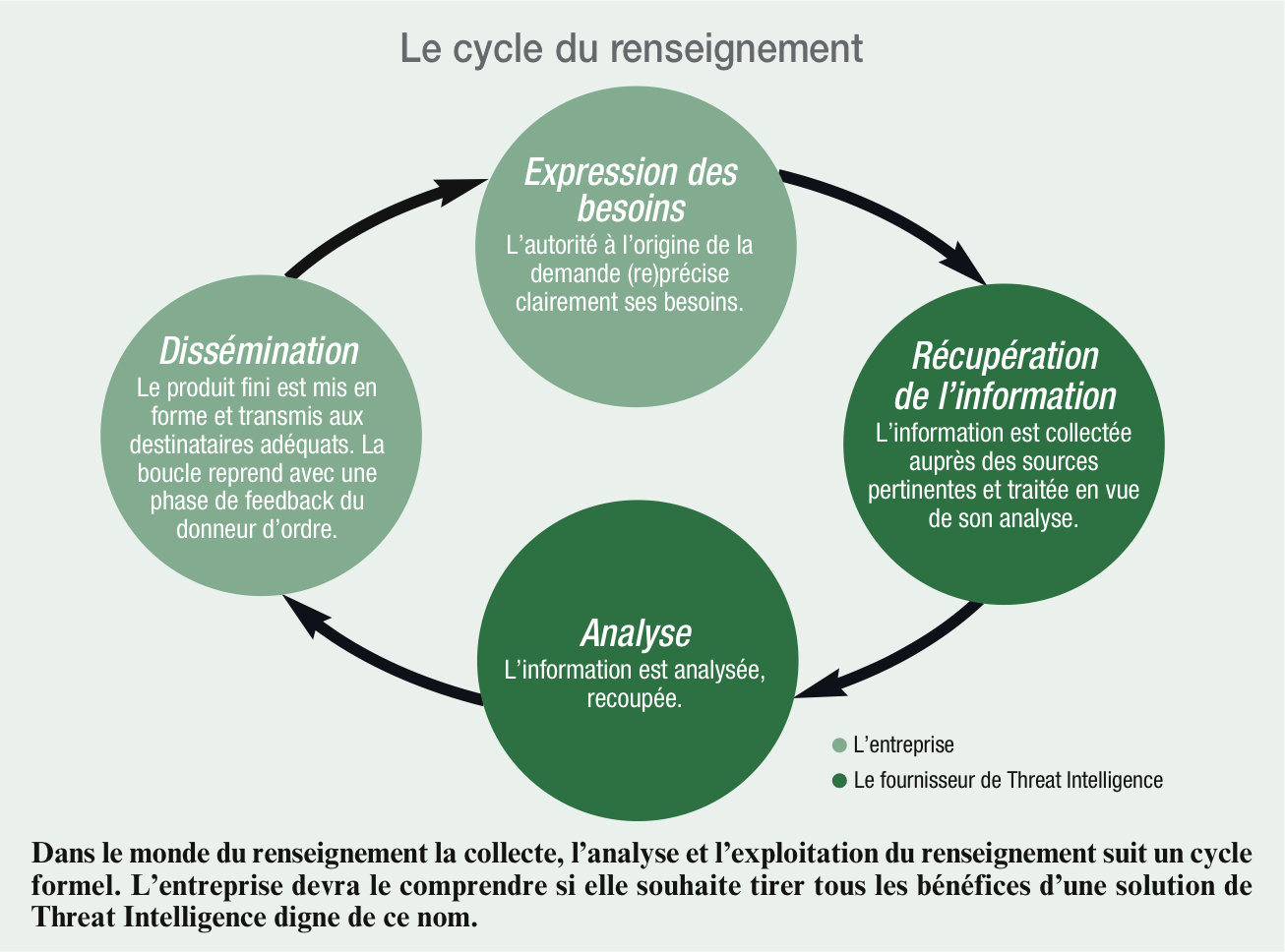

Mais aussi séduisante soit-elle sur le papier, la Threat Intelligence exige de l’entreprise une véritable implication afin d’en tirer tous les bénéfices. Le cycle du renseignement (voir illustration) donne une bonne idée des responsabilités partagées entre le client et son fournisseur de Threat Intelligence.

Si l’on s’en tient à ce modèle, le fournisseur est responsable de la collecte et de l’analyse (étape 2 et 3) tandis que l’entreprise doit être capable de déterminer précisément ce qu’elle attend du service (étape 1) et de disséminer la bonne information aux bons destinataires (étape 4). Bien que ce modèle n’ait pas été conçu spécifiquement pour le marché de la Threat Intelligence il a le mérite de montrer que le client demeure en contrôle de ses besoins et de la dissémination de l’information. Ces deux phases exigent de l’entreprise une excellente compréhension de ses besoins et un bon niveau de maturité. Car autant les flux de données techniques pourront être livrés directement au SIEM ou aux équipements de sécurité sous forme de listes de blocages et seront alors immédiatement utiles, autant des informations plus prospectives ou plus “métier” exigeront un action manuelle.

Au delà des flux techniques

Ainsi, que faire des rapports sur les menaces émergentes ou les nouvelles pratiques en cours ? Quel responsable sera le plus à même d’exploiter correctement cette information ? Quelles actions concrètes exige-t-elle ?

Ces actions seront avant tout managériales : il faudra comprendre ce qu’implique pour l’activité la recrudescence de telle ou telle pratique émergente chez les pirates, la recrudescence de telle attaque chez nos concurrents, ou encore faire le lien entre la motivation de tel groupe d’attaquants et son propre contexte : sommes-nous une cible ?

Il faudra alors valider que l’on dispose d’équipements vulnérables, ou peut-être comprendre qu’il s’agit seulement d’un problème de configuration. Et enfin déterminer la meilleure manière d’y faire face (corriger ? Isoler ?).

Et il ne s’agit encore là que d’une vision technique. Si les attaques en question intègrent une composante d’ingénierie sociale, par exemple, il faudra en outre être en mesure d’en comprendre les ressorts, déterminer si et comment ces derniers s’appliquent à l’entreprise, et enfin décider d’un plan de sensibilisation adapté. Et rien de tout cela ne s’automatise !

Tout ceci est un autre pan du marché de la Threat Intelligence, servi essentiellement par des consultants spécialisés, mais aussi par certains fournisseurs de solutions de Threat Intelligence de type « premium ».

Un service de Threat Intelligence ?

Un bon fournisseur de Threat Intelligence sera en mesure d’associer divers flux d’informations concernant l’activité d’acteurs malveillants. Il s’agira par exemple de :

- Adresses IP ou domaines utilisés dans le cadre d’attaques présentes ou passées (notamment des serveurs de Command & Control)

- Informations sur les vulnérabilités zero-days mises en vente sur les marchés clandestins et leurs indicateurs de compromission (IoC) associés

- Statistiques sur les attaques en cours (quelles industries ? Quelles régions ?)

- Visibilité sur les groupes d’attaquants les plus actifs et leur motivations, ou encore sur les systèmes les plus ciblés actuellement (quelle vulnérabilité a la cote ?)

Ces informations seront ensuite validées, dédoublées – automatiquement et par des experts humains – et des informations de réputation leur seront associées. Le tout sera alors livré aux clients sous forme de flux, parfois directement dans des équipements de sécurité (mise en place de listes de blocage) ou sous forme d’API, et même de fichiers Excel ! Charge alors à l’entreprise d’en faire bon usage.