- Quelle infrastructure pour une approche "Zero Trust" ?

- economie

- network-geralt-pixabay

L’approche “Zero Trust” est considérée comme la seule architecture de sécurité de l’avenir alors que les utilisateurs sont de plus en plus mobiles et le système d’information de l’entreprise de plus en plus hybride. Un changement de modèle qui a un impact fort en termes de solutions.

Qu’elles s’appellent Zero Trust eXtended pour le Forrester ou CARTA (Continuous Adaptive Risk and Trust Assessment) pour le Gartner, ces approches jettent les bases de l’architecture de sécurité de demain. Les grands principes en sont désormais bien connus : plus aucune confiance n’est accordée par défaut à un terminal qui se connecte au réseau interne ou à l’extérieur. Les droits ne sont accordés qu’en fonction d’une évaluation du risque dynamique, et l’utilisateur ne possède que des droits minimaux nécessaires pour accomplir sa tâche, et cela sur un périmètre très restreint.

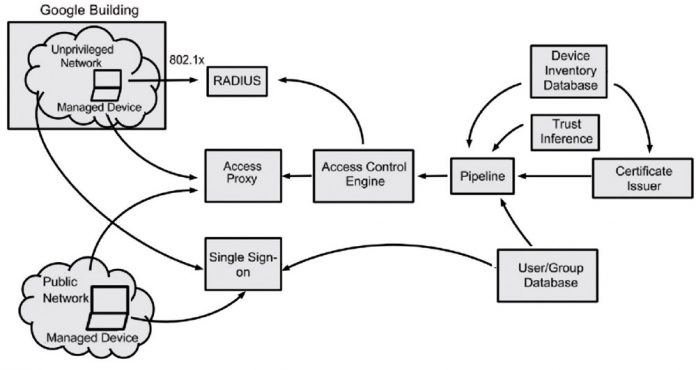

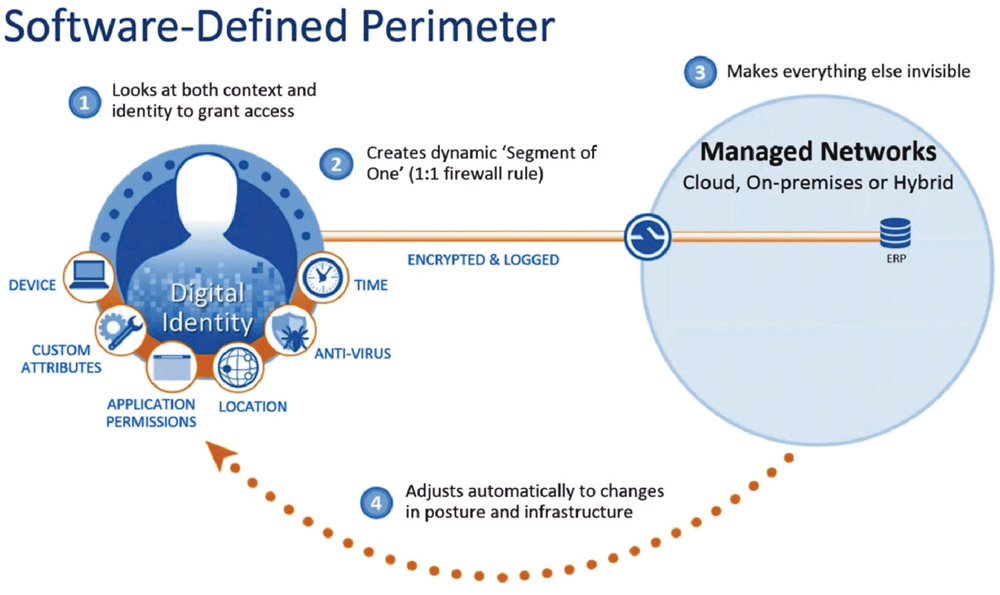

En termes d’infrastructure, ces principes de base impliquent un certain nombre d’évolutions dans le système d’information, qu’il s’agisse dans la manière dont on va identifier les utilisateurs et leurs terminaux, la manière dont vont être segmentés les réseaux. « La segmentation réseau telle qu’elle a été pratiquée jusqu’à aujourd’hui est devenue une hérésie contre laquelle il faut maintenant lutter » s’emporte Ivan Rogissart, directeur Avant-vente Europe du sud de Zscaler. « Le ‘Zero Trust’, c’est avant tout la vision qu’Internet devient le réseau corporate de l’entreprise, qu’il n’est plus possible de faire confiance au réseau. Cela implique d’aller vers le concept de Software Defined Perimeter. » Google s’est fait l’ambassadeur de l’approche BeyondCorp et de multiples fournisseurs de briques de sécurité ont rallié ce concept.

Dans ce concept de système d’information “ouvert” où les droits sont accordés dynamiquement, les technologies d’intelligence artificielle et notamment l’analyse comportementale vont jouer le rôle de chiens de garde. L’objectif est bien de détecter en temps réel le comportement d’un pseudo utilisateur qui dévierait de la normale, signe annonciateur d’une possible fuite de données en cours. « Il faut être certain de n’accorder que des privilèges minimaux à un terminal qui cherche à accéder à une ressource de l’entreprise » explique ainsi Rajiv Ramaswami, COO de VMware. « Le score de risque de chaque terminal doit être évalué en temps réel à chaque instant afin de réajuster en permanence les droits qui sont accordés à l’utilisateur. Si un score est élevé, le terminal doit être coupé de tout accès au système d’information. Si, au contraire, un score est très faible, alors on peut alléger l’accès et ne pas imposer de MFA à l’utilisateur. »

La technologie comportementale est largement disponible. Outre les pure-players, un spectre très large d’éditeurs ont développé des solutions d’UEBA (User and Entity Behavior Analytics) ou ont ajouté de telles capacités à leurs solutions. Les pionniers Darktrace, Forcepoint, LogRythm ont été rejoints par les éditeurs de solutions d’IAM, d’analyse de trafic réseau, de SIEM, de DLP et bien évidemment de CASB (Cloud Access Security Brokers) qui ont aujourd’hui tous implémenté des fonctionnalités comportementales dans leurs offres.Venu du monde des réseaux Wifi, Aruba Networks propose ainsi avec son offre IntroSpect une solution UEBA qui analyse les flux réseaux. Xavier Brugne, Cyber Security Business Developer chez Aruba France, en explique l’intérêt : « L’analyse comportementale permet d’une part de réaliser un profiling des terminaux qui se connectent au réseau, et d’autre part de détecter les comportements anormaux afin d’identifier, le cas échéant, les comportements malicieux. La technologie de Deep Packet inspection ainsi que le Machine Learning sont les outils qui permettent de mener cette détection d’anomalies en temps réel. » L’empreinte de chaque terminal est calculée à partir de la combinaison de multiples données techniques relatives au endpoint, une signature qui va ensuite être corrélée avec les actions de l’utilisateur afin d’accorder les droits d’accès en conséquence.

Au-delà du login/password

Le rôle du endpoint est clé dans le succès d’une telle approche et sur ce plan les entreprises vont devoir améliorer la gestion des terminaux capables de se connecter à leur système d’information. « Entre 12 % et 20 % du parc reste mal géré ou non visible de la DSI, estime Dagobert Levy, VP Europe du Sud de Tanium. Avant de mettre des couches de sécurité très avancées sur les endpoints, il faut avant tout pouvoir répondre à la question de ce qui est réellement connecté sur le réseau et si celles-ci sont conformes au regard du référentiel de sécurité de l’entreprise. » Le deuxième volet de l’approche prônée par Tanium passe par la collecte de données sur les applications et process en cours d’exécution sur chaque machine, la liste des patchs de sécurité qui ont été effectivement installés. Enfin, la solution Tanium déclenche des actions en temps réel pour, par exemple, changer une clé de registre, déployer un patch en cas de suspicion d’attaque ou isoler une machine si une application non autorisée s’exécute sur un serveur.