Dans une économie ou chaque entreprise s’appuie sur une myriade de prestataires et de partenaires, où les systèmes d’information sont hyperconnectés, la sécurité devient l’affaire de tous. Néanmoins s’assurer de la sécurité des tiers est une problématique qui reste complexe à intégrer dans une stratégie de sécurité.

Attaquer le maillon le plus faible d’une chaine de sécurité pour la briser, c’est le B.A. BA de l’attaque informatique. Attaquer un prestataire, un sous-traitant pour rebondir et pénétrer le système d’information de la véritable cible n’est pas une idée nouvelle. L’attaque d’un casino de Las Vegas en 2017 via le système de maintenance connecté de son spectaculaire aquarium est entrée dans les annales. Ce type d’attaque a été répété par la suite sur le système de climatisation pour accéder au système d’information de la célèbre enseigne de distribution américaine Target.

Les éditeurs de logiciels et services sont devenus des cibles de haute valeur

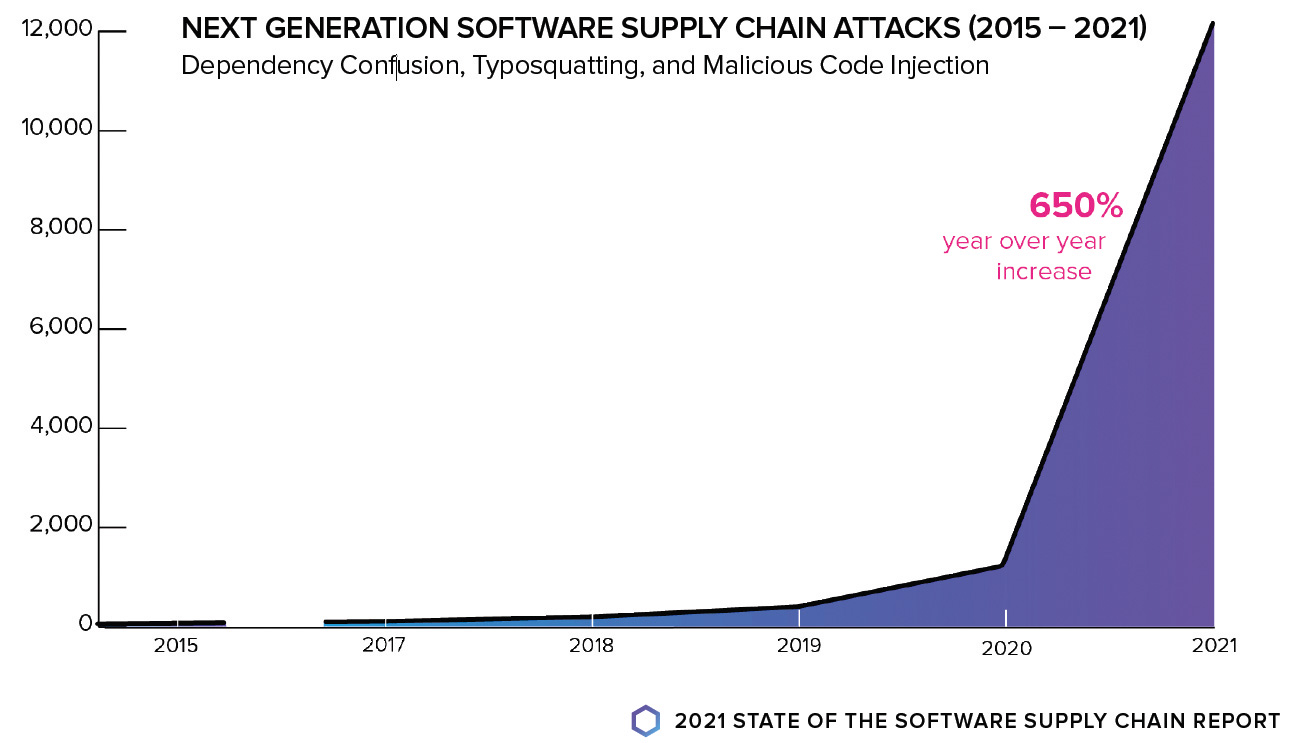

Plus récemment, l’attaque sur SolarWinds découverte en 2020 a montré que certains logiciels très prisés des entreprises et des administrations sont devenus une cible de choix pour les attaquants. En s’infiltrant dans le logiciel Orion de l’éditeur, ceux-ci se sont ouvert la voie à 18 000 entreprises, et notamment une écrasante majorité du Fortune 500 avec 425 entreprises impactées.

Ce coup de semonce doit non seulement pousser l’ensemble des éditeurs de logiciels et de services Cloud à muscler la protection de leurs infrastructures, mais elle doit aussi les pousser à intégrer la composante sécurité au cœur de la conception de leurs produits, aller vers une démarche DevSecOps et ne publier plus que des solutions « Secure by Design ».

L’attaque du ver Stuxnet contre les centrifugeuses du programme nucléaire iranien en juin 2010 a poussé Siemens, dont les automates avaient été visés, à investir massivement dans la cybersécurité et s’inscrire dans une démarche « Secure by Design » pour redorer le blason de ses produits.

Tous les éditeurs doivent aujourd’hui suivre cet exemple et revoir leurs processus de développement d’autant que la faille découverte dans la librairie Log4J a récemment mis en avant la présence de vulnérabilités dans bon nombre de logiciels, y compris certains qui sont très largement présents dans le système d’information d’une entreprise classique.

Répertorier et patcher lorsque c’était possible toutes les solutions mettant en œuvre cette librairie fut un travail colossal pour de nombreux responsables et, outre les traditionnelles certifications ISO avancées par les éditeurs, le besoin de solution « Secure by Design » est plus que jamais nécessaire.

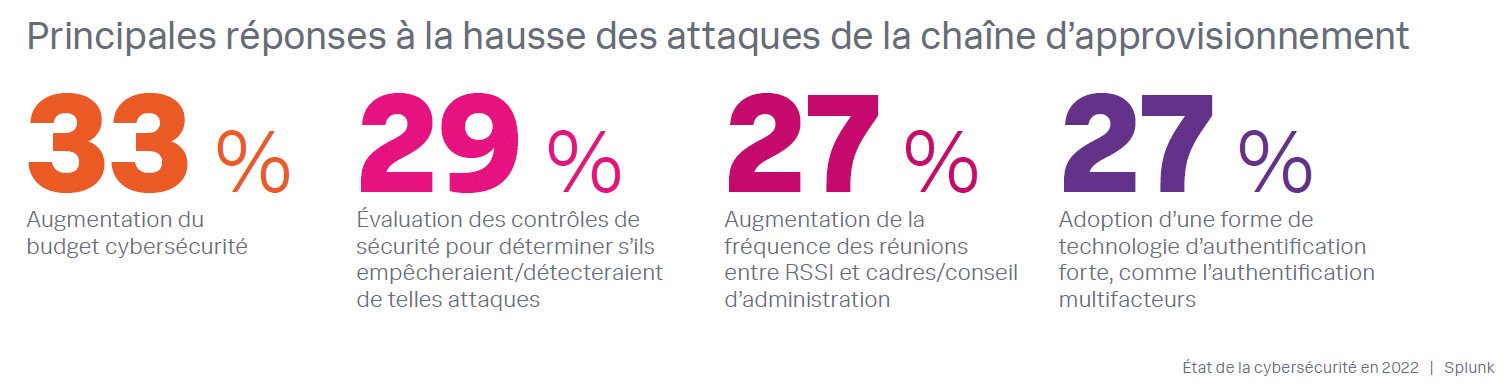

De leur côté, les entreprises doivent agir afin de réduire le risque lié à leur supply chain IT. Celles-ci vont devoir rapidement monter en puissance sur le volet de la gestion des vulnérabilités afin d’améliorer leur capacité à patcher rapidement leurs systèmes en cas d’alerte et ne plus passer des jours à analyser leurs logiciels pour savoir s’ils contiennent une librairie potentiellement dangereuse. Devant la complexité de la tâche, plus de 20 000 nouvelles vulnérabilités sont découvertes chaque année, il est impossible pour une entreprise de disposer d’un système d’information qui ne soit pas entaché de multiples vulnérabilités.

Beaucoup ne sont pas exploitables directement par un attaquant car protégés par de multiples protections périphériques, d’autres font courir un danger direct à l’entreprise. Prioriser l’action de l’équipe de sécurité est donc vital et la mise en œuvre de solution de type CSAM (CyberSecurity Asset Management) va permettre aux RSSI de disposer d’une vue synthétique de la situation, identifier rapidement les points où il faut intervenir en urgence.

L’outil va permettre de s’attaquer à la dette technique que représente la multitude de vulnérabilités du système d’information, tout en sachant qu’il restera illusoire de vouloir la réduire à 0 un jour.

Une gestion « administrative » du risque ne suffit plus

Jusqu’à aujourd’hui, les DSI des grandes entreprises ont traité ce risque avec leur direction juridique à coup de clauses contractuelles et de questionnaires envoyés aux prestataires, seuls les plus critiques d’entres-eux faisant l’objet d’un audit technique.

Cette approche « administrative » du risque cyber présente des limites évidentes : dans ses réponses, le fournisseur va être tenté de surévaluer ses efforts en termes de sécurité pour ne pas perdre son client et si le donneur d’ordre est parfaitement protégé du point de vue juridique d’une attaque via son prestataire, si celle-ci survient, ces documents signés et contresignés n’auront été d’aucune aide pour protéger l’entreprise et pour aider à la remédiation de cet incident.

Il est techniquement et financièrement impossible d’auditer réellement les centaines voire les milliers de fournisseurs d’une grande entreprise et vérifier à distance les réponses à un questionnaire de sécurité simple reste très coûteux en temps et d’une efficacité discutable. Des solutions de « screening » permettent de mener une évaluation automatisée de chaque prestataire.

Cet audit technique mené via Internet permet d’avoir une indication sur le niveau de sécurité des ressources IT d’un partenaire, du moins celles qu’il expose sur Internet. Bien évidemment, un score CVSS (Common Vulnerability Scoring System) est une vue relativement succincte de la sécurité IT d’une entreprise puisqu’il ne lève pas le voile sur les processus de sécurité internes.

Des prestataires se sont positionnés pour assurer toute cette gestion administrative de la diffusion et de la collecte des questionnaires de sécurité et d’une première analyse des résultats. Tout comme les agences de notation financière attribuent une note de solvabilité aux Etats et aux organisations, ces prestataires proposent un système de notation qui permet de benchmarker les entreprises sur ce critère cyber.

Si la valeur absolue de la note attribuée est un indice quant à la posture de sécurité de l’entreprise, suivre sa valeur dans la durée est intéressant pour voir si l’entreprise a bien pris conscience des enjeux et investit en conséquence.

La composante cybersécurité s’impose peu à peu comme un critère de sélection des fournisseurs et prestataires de l’entreprise. Le Gartner estime qu’en 2025, 60% des organisations considèreront le risque cyber comme un critère significatif dans toute transaction avec un tiers.

Les 3 bonnes pratiques à appliquer face aux risques liés à la Supply Chain, selon le NIST (National Institute of Standards and Technologies) :

- Mettre en place des défenses sur le principe que tous les systèmes sont piratés un jour. Il ne s’agit pas seulement de prévenir une attaque mais de prévoir comment y remédier et redémarrer.

- La cybersécurité ne porte pas que sur la technologie, mais les gens, les processus. Ne pas oublier la composante humaine : l’erreur humaine est bien plus fréquente que la défaillance d’une technologie.

- La sécurité reste la sécurité. Il ne devrait pas y avoir de frontière entre sécurité physique et cybersécurité. Un pirate peut initier son attaque en exploitant une faille de la sécurité physique de l’entreprise visée.