La Cybersecurity & Infrastructure Security Agency (CISA), une agence du département de la Sécurité intérieure des États-Unis, a pu repérer l’intrusion d’un acteur malveillant dans une agence fédérale américaine. Elle détaille sur son site les méthodes et techniques utilisées.

La Cybersecurity and Infrastructure Security Agency (CISA) indique sur son site avoir “répondu à la récente cyberattaque d’un acteur menaçant sur le réseau d’entreprise d’une agence fédérale. En exploitant les informations d’identification compromises, l’acteur de la cyber-menace a implanté des logiciels malveillants sophistiqués, y compris des programmes malveillants à plusieurs niveaux qui ont contourné la protection anti-malware de l’agence concernée.”

Les “faiblesses du pare-feu de l’agence” seraient en cause, indique la CISA. L’acteur de la cyber-menace disposait pour accéder au réseau de l’agence d’informations d’identification d’accès valides pour les comptes Microsoft Office 365 et les comptes d’administrateur de domaine de plusieurs utilisateurs, précise-t-elle. Il est possible que le cyberacteur ait obtenu les informations d’identification d’un serveur VPN d’agence non corrigé en exploitant une vulnérabilité connue – CVE-2019-11510 – dans Pulse Secure. En avril 2019, Pulse Secure avait publié des correctifs pour plusieurs vulnérabilités critiques, y compris la CVE-2019-11510, qui permet la récupération à distance et non authentifiée de fichiers, y compris les mots de passe. La CISA fait d’ailleurs remarquer avoir observé une large exploitation de la CVE-2019-11510 dans l’ensemble du gouvernement fédéral.

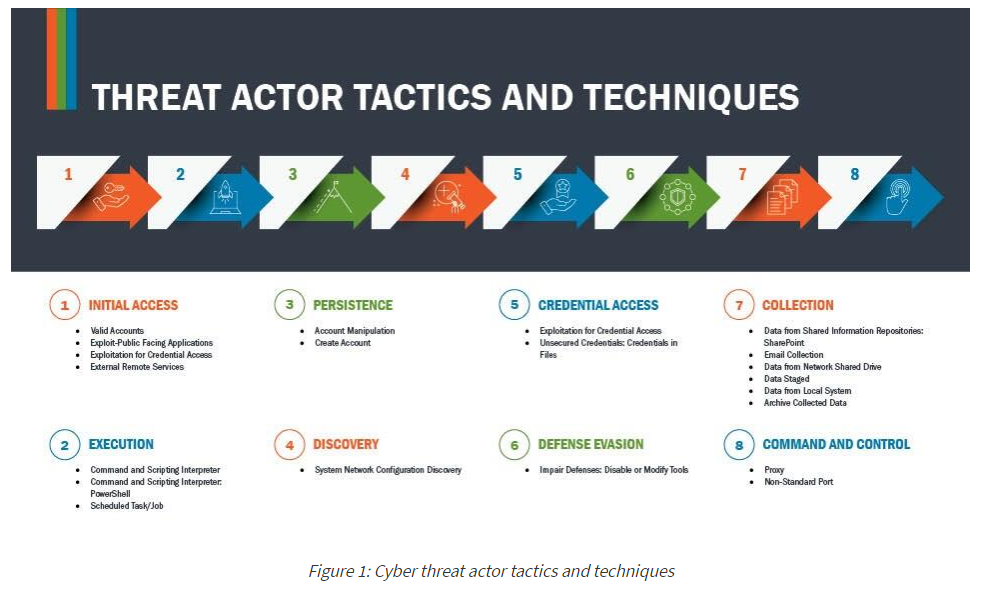

Voir ci-dessous en détail les techniques exploitées par l’acteur malveillant. La CISA les détaille en profondeur sur son site.

L’acteur malveillant a pu accéder à plusieurs fichiers et répertoires, sans que la CISA précise les données volées.