Nul n’est à l’abri d’une attaque informatique mais, à l’aube de l’arrivée de la GDPR, la fuite de données dont a été victime Deloitte fait apparaître des défaillances à de multiples niveaux.

Comment ne pas penser à l’expression “Les cordonniers sont souvent les plus mal chaussés” dans le cas de l’attaque informatique qui a frappé Deloitte ? Le célèbre cabinet de conseil qui dispose d’une activité significative dans le domaine de la cyber sécurité a été victime d’une fuite de données dont il est encore difficile d’évaluer l’ampleur. Ce qui frappe dans l’affaire révélée par le quotidien britannique The Guardian lundi, c’est l’opacité qui pèse sur les événements. Un pirate a eu accès au login et au mot de passe de l’administrateur du système de messagerie de l’entreprise, ce qui lui donnait potentiellement la possibilité d’accéder à tous les emails échangés par les 244 000 salariés Deloitte. Un accès pirate qui lui donnait donc accès aux emails internes mais aussi aux données confidentielles échangées par les employés de Deloitte avec les clients du cabinet.

Les pirates ont accédé à la messagerie Deloitte pendant plusieurs mois

Un premier point pose question, c’est la durée pendant laquelle les pirates ont eu accès libre à la messagerie Exchange de Deloitte. L’article évoque la période octobre/novembre 2016 jusqu’au mois de mars 2016, le moment où l’équipe de sécurité interne débusque enfin l’indésirable. Lorsque Gartner évalue à 205 jours le délai moyen avant la détection d’une attaque, on constate que Deloitte, en dépit des moyens financiers et humains dont dispose ce membre des “Big Four”, ne fait pas beaucoup mieux que les autres entreprises.

Ce délai catastrophiquement long permet de douter que Deloitte ait mis en place des dispositifs de protection de ses comptes à privilèges comme le souligne Xavier Lefaucheux, Directeur commercial de Wallix : “On estime que 60 à 65% des attaques sont permise d’une fait d’une mauvaise gestion de ces comptes à privilèges. Dans 2 attaques sur 3, on observe le même scénario de l’utilisation d’un compte d’administration qui permet de s’introduire dans le système et avoir accès à beaucoup d’informations sans éveiller les soupçons.” Deloitte ne semble pas avoir mis en place une solution de Privileged Access Management (PAM) sur ce compte d’administration qui lui aurait pourtant permis de détecter un comportement anormal sur ce compte, générer une alerte à partir des moteurs d’analyse comportementale dont sont dotés ces outils de type SIEM.

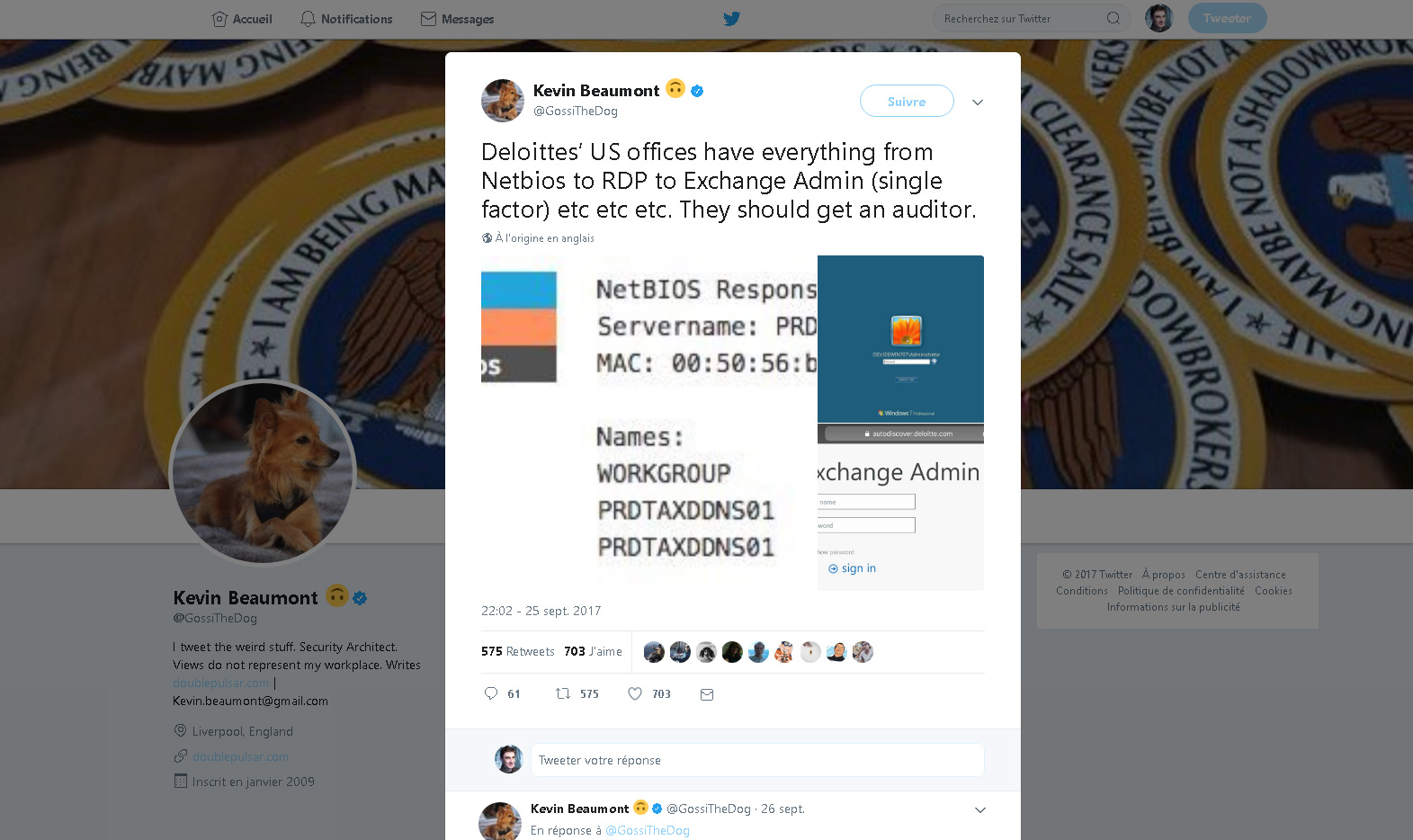

En outre, ce compte d’administration ne disposait pas d’une authentification multifacteur, un dispositif relativement simple et aujourd’hui largement diffusé qui aurait pu déjouer la tentative d’intrusion, même si les pirates disposaient du login/password de l’administrateur. D’autre part, plusieurs captures écrans postées sur Twitter montraient le serveur de messagerie Exchange de Deloitte hébergé sur Microsoft Azure notoirement exposé aux tentatives d’attaque.

Un autre élément qui frappe dans cette affaire, c’est l’incapacité de Deloitte à évaluer précisément l’ampleur de la fuite de données. Un communiqué officiel laconique de Deloitte affirme que seul un nombre limité de clients du cabinet ont été affectés par l’attaque et que ceux-ci ont été prévenus en parallèle aux autorités compétentes. L’article du Guardian évoque seulement 6 clients touchés aux Etats-Unis, un nombre étonnamment bas si on considère l’intervalle de temps pendant lequel les pirates pouvaient librement piocher des messages dans le serveur Exchange. Là encore, la mise en œuvre d’une solution de PAM aurait permis d’avoir un historique précis de l’intégralité des commandes exécutés sur le compte et donc savoir précisément quels comptes email ont été compromis et quel documents ont été volés.

Un laxisme qui peut surprendre

Cet étonnant laxisme vis-à-vis de la sécurisation de ce serveur de messagerie a de quoi surprendre de la part du service informatique de Deloitte. A la lecture du rapport annuel publié en 2016 par l’entreprise, les divers risques auxquels est exposé Deloitte sont décris aux actionnaires, comme le veut la législation. Le risque lié à la cybersécurité apparait en 6e position et l’américain rassure ses investisseurs en soulignant que les compétences en cybersécurité de l’entreprise ont été regroupées dans la Deloitte Business Security Team, qu’une politique de sécurité a été mise en place et que des outils de chiffrement, de protection contre les fuites de données (!),de gestion des accès à privilèges (!) et de gestion des incidents de sécurité ont bien été déployés… autant d’initiatives qui n’ont visiblement pas empêché un pirate de se connecter via un simple login/password pour extraire des données d’un serveur Exchange. Cette machine hébergée dans le Cloud a-t-elle été “oubliée” dans le périmètre de sécurité des équipes de sécurité de Deloitte ? La question se pose. “Une entreprise se fait pirater aujourd’hui soit parce qu’on n’a pas comblé les failles de sécurité, comme ce fut le cas pour WannaCry, soit installer des malware, des keylogger par exemple” explique Hervé Dhelin, Strategy SVP chez EfficientIP. “Le problème de la sécurité informatique actuelle, c’est de s’appuyer sur des techniques de sécurisation qui ont été créées il y a 20 ans comme c’est le cas des firewalls. Les hackers changent de techniques en permanence et il reste encore aisé de passer les solutions de sécurité en place dans de nombreuses entreprises.”

Deloitte cherche désormais à rassurer ses clients, assurant qu’une analyse “forensic” précise de l’attaque a été menée par son équipe de sécurité interne assistée d’experts externes. Cette fuite de donnée et surtout les révélations parues sur les réseaux sociaux sur l’état de sécurité de ce serveur Exchange, si elles sont fondées, font peser des sérieux doutes sur la capacité de Deloitte à appliquer les mesures de sécurité qu’il prescrit à ses clients.

Alain Clapaud

Ndlr: Nous avons cherché à connaître les commentaires de Deloitte. Nous avons voulu nous rendre au déjeûner de presse prévu demain jeudi 28 septembre à Paris, par le cabinet, pour faire connaître son rapport annuel sur la sécurité informatique: “Cyber Trends 2017 “. Le moment on s’en doute était mal choisi et le cabinet a annulé cet évènement . Nous avons interrogé Hervé Schauer, qui dirige HSC, filiale de Deloitte spécialisée dans le conseil et la formation en cyber sécurité, ils nous indiqué avoir été informé par la presse de l’affaire et ne pas être autorisé à en parler. Nous publierons bien sûr la réaction de Deloitte dès que nous en aurons connaissance.