Renforcer la résilience opérationnelle : les clés de la conformité…

Par Cyril Amblard-Ladurantie, Responsable Marketing des produits GRC - Gouvernance, Risque & Conformité - MEGA International & Imad Abounasr, Associé cybersécurité chez EY.

L'augmentation des...

Stockage dans le cloud public : plus de 7 entreprises…

74 % des entreprises ont des ressources de stockage cloud publiquement exposées selon un rapport de Tenable, un spécialiste de la gestion de...

Nomios s’offre Dionach

Le fournisseur de services français se renforce dans le registre de la cybersécurité offensive en mettant la main sur Dionach, entreprise britannique spécialisée en...

Les cybermenaces se portent très bien selon le dernier rapport…

KnowBe4 vient de publier son Phishing by industry benchmarking report 2024 : les cybermenaces se portent très bien. Le secteur industriel est une des...

AVIS D’EXPERT – Comment construire la cyber-résilience dans les PME…

Les PME sont devenues au fil du temps les principales cibles des cybercriminels. Les raisons sont évidentes : elles fonctionnent souvent avec des budgets...

Nouveau pare-feu chez Stormshield

Stormshield propose son nouveau pare-feu : le SNi10. L'éditeur cible les environnements critiques et le monde industriel, et plus largement l'OT.

Caractéristiques clés du pare-feu...

Unisys, Avaya, Check Point et Mimecast épinglés pour avoir minimiser…

Dans la foulée de l’attaque visant Solarwinds, quatre sociétés ont également été ciblées par le même cyberattaquant. Et toutes quatre, si elles ont reconnues...

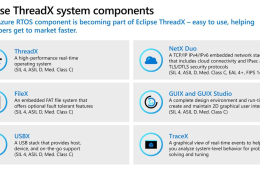

La fondation Eclipse lance l’alliance ThreadX

ThreadX ne vous parle sans doute pas. Il s'agit d'un système dit RTOS (système temps réel). ThreadX, le premier et le seul RTOS open...

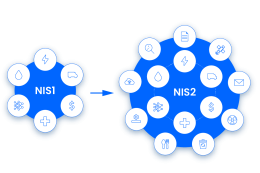

4 étapes pour réussir son NIS 2 selon Keyfactor

Keyfactor rappelle les étapes importantes à ne pas négliger pour déployer NIS 2 :

Étape 1 : auditer l’existant

NIS 2 exige des entreprises de connaître,...

AVIS D’EXPERT – Réseaux résistants aux calculs quantiques : protéger…

Comment construire dès aujourd’hui des défenses de cybersécurité résilientes, adaptables et robustes à la hauteur de cette nouvelle puissance malveillante ?

Pour les lecteurs de...

AVIS D’EXPERT – Accès privilégiés : gare à l’escalade !

Comment se produit la dérive des privilèges ? Quels risques et conséquences ? Les réponses de Thomas Manierre, directeur EMEA Sud de BeyondTrust, pour...

Applications suspectes et non autorisées : Ivanti Neurons for App…

Ivanti Neurons for App Control est une solution conçue pour protéger les terminaux contre des applications non autorisées.

Ivanti Neurons for App Control prévient les...

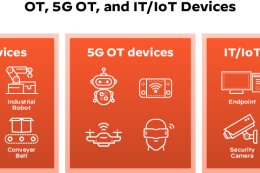

Palo Alto Networks fait évoluer son offre OT

Palo Alto Networks dévoile de nouveaux outils pour les technologies opérationnelles, ou OT. Selon l'éditeur, le domaine OT est ciblé par les attaques :...

Sophos renforce ses gammes avec le rachat de SecureWorks

Les rachats dans la cybersécurité ne sont pas rares. Sophos annonce l'achat de Secureworks pour environ 859 millions de $. Sophos a l'intention d'intégrer...

Fortinet propose du firewall en mode As a Service

En juillet dernier, Fortinet lançait son offre Fortigate as a Service, un firewall à distance en mode abonnement. A l’occasion des Assises de la...

Identités : Semperis se penche sur les migrations

L’éditeur de logiciels spécialisé dans la sécurité de l’Active Directory s’est lancé dans les grandes manœuvres. Son nouveau sujet de prédilection : la sécurité des...

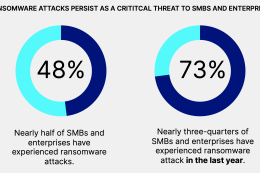

OpenText : enquête 2024 sur les ransomwares

L'éditeur OpenText publie son enquête sécurité 2024 sur les ransomwares. La moyenne d'un ransomware a été de 46 000 $ (sur 2022-2023) même si...

Rapport IBM X-Force 2024 : le phishing AITM, un outil…

Le rapport X-Force IBM de de cette année souligne que les attaquants savent que les informations d'identification sont les clés des environnements cloud et...

56 % des professionnels de la cybersécurité en France sont victimes…

C'est une des conclusions de l'analyse du risque humain 2024 de SoSafe : 56 % des professionnels de la Cybersécurité sont épuisés dont 24...

ProKYC : bienvenue au nouveau cybercriminel

Les équipes de Cato CTRL ont découvert un nouveau acteur du dark web : ProKYC. Sa principale activité est de vendre un outil de...