[ Collectivités ]

Le Sénat installe une commission spéciale chargée d’examiner…

Activités stratégiques : l’Etat français investit dans les câbles sous-marins…

En s'offrant 80 % d'Alcatel Submarine Networks (ASN), l'ancienne division de câbles sous-marins d'Alcatel détenue depuis 2015 par le Finlandais Nokia, l'Etat français entérine...

Chez AntemetA, un SOC 2.0 “dopé à l’intelligence artificielle”

Pour le spécialiste français du cloud hybride et de la protection des données, son Security Operations Center (SOC), en service depuis 10 ans, devient...

JO 2024 et cybercriminalité : à quoi faut-il s’attendre ?

AVIS D'EXPERT - Si, pendant les JO, les technologies d’attaques seront les mêmes que celles utilisées habituellement par les cybercriminels, les attaques se feront en...

Assange sera “un homme libre” après l’audience devant un tribunal…

(AFP) - Le fondateur de WikiLeaks, Julian Assange, sera "un homme libre" dès que l'accord de plaider coupable sera validé par la justice américaine,...

Cybersécurité : Semperis récolte 125 millions de dollars

Semperis obtient 125 millions de dollars pour financer sa croissance. La société annonce également le renforcement de son équipe de direction avec trois nouveaux...

iTrust et Free Pro inaugurent le vaisseau-amiral de la cybersécurité…

Aux portes de Toulouse, à Labège, la France dispose désormais de sa « Data Valley ». 20 000 m2 de bureaux, inaugurés le 17...

Washington sanctionne 12 responsables de l’entreprise russe Kaspersky (Trésor)

(AFP) - Washington a annoncé vendredi des sanctions économiques à l'encontre de 12 responsables de l'entreprise russe Kaspersky, après avoir la veille interdit l'utilisation...

Six étapes clés pour assurer la mise en conformité avec…

AVIS D'EXPERT - La nouvelle réglementation ne requiert pas une refonte radicale des mesures de sécurité. Elle nécessite plutôt un examen approfondi des processus...

Cybersécurité : 5 axes d’investissement pour protéger les environnements de…

AVIS D'EXPERT - Vincent Barbelin, CTO chez Dell Technologies, explique ici que pour protéger vos outils de production informatique et votre patrimoine de données,...

Cybersécurité : I-Tracing compte sur Oakley Capital pour investir au…

Le Français, spécialiste en cybersécurité, s'associe à Oakley Capital, un fonds d'investissement européen, aux côtés d'Eurazeo et Sagard, ses investisseurs historiques.

Ce nouveau chapitre marque...

La cybersécurité offensive : comprendre et maîtriser les tactiques d’attaque

La cybersécurité offensive est un domaine crucial de la sécurité informatique qui identifie et exploite les vulnérabilités des systèmes pour améliorer la défense des...

LLM : comment les attaquants s’y prennent pour empoisonner et…

Quelles sont les attaques visant l’IA générative ? Comment fonctionnent-elles ? Quels en sont les dangers ? Les réponses d'Eric Heddeland, VP EMEA Southern...

Zero Trust : Zscaler lance ZDX Copilot en partenariat avec Nvidia

Développé par Nvidia AI Enterprise, Zscaler Copilot propose des contrôles de sécurité "avancés » pour une défense proactive contre "les nouvelles cybermenaces. »

La solution Zscaler...

Club de la Sécurité de l’Information et du Numérique (CESIN)…

A l’occasion de son Assemblée Générale, l’association, qui regroupe plus de 1 000 membres issus des entreprises et administrations françaises, a procédé à l’élection...

L’Etat français veut racheter les activités sensibles d’Atos pour 700…

(AFP) - L'Etat français a fait une offre de 700millions d'euros pour acheter les activités d'Atos jugées stratégiques et sensibles, dont les supercalculateurs utilisés...

Détection et réponse aux cyberattaques : Thales s’allie à Google…

Thales et Google Cloud annoncent la signature d’un partenariat qu'ils qualifient "d‘envergure". Il vise à proposer aux clients de Thales une plateforme globale de...

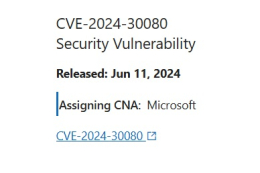

Microsoft résout 51 CVE dans son Patch Tuesday de juin

Ce mois-ci, nous avons un Patch Tuesday bien plus tranquille, comparé à la série de Zero Day du mois dernier.

L’expertise de Chris Goettl d’Ivanti pour les...

Cyber Kill Chain, vers une nouvelle approche plus holistique

AVIS D'EXPERT - Modèle de défense destiné à contrecarrer les cyberattaques particulièrement sophistiquées, la Cyber Kill Chain (CKC) est composée de plusieurs phases listées dans...

Guide de bonnes cyberpratiques : pour un déploiement de Microsoft…

Pour des raisons de sécurité et de confidentialité, les entreprises hésitent à déployer Microsoft Copilot. Avant que les organisations puissent tirer parti de Copilot,...

Cybersécurité : les identifiants, plus grande vulnérabilité des entreprises

AVIS D'EXPERT - Xavier Daspre, directeur technique France chez Proofpoint, décrypte pour les lecteurs de Solutions Numériques & Cybersécurité ce mode opératoire et le...