[ Collectivités ]

Le Sénat installe une commission spéciale chargée d’examiner…

La shadow IA se développe bien trop en entreprise, engendrant…

L'adoption de l'IA générative progresse depuis un an auprès des employés mais souvent hors des IA génératives autorisées par l'entreprise, selon une récente étude*....

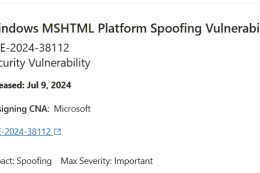

Patch Tuesday de juillet : les mises à jour de…

Microsoft, Google, Mozilla et Adobe publient tous des mises à jour pour le Patch Tuesday du 9 juillet 2024. Microsoft résout 142 CVE dans 5 produits, Mozilla résout 16 CVE dans Firefox...

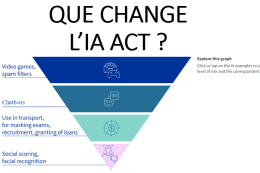

Que change l’adoption de l’IA Act ?

L’IA Act a pour ambition de devenir un cadre mondial et un levier de marketing territorial européen, en établissant des conditions d'exercice reposant sur...

IA et transparence : le Comité européen de la protection…

Dans le cadre du programme d'experts support (SPE), le Comité européen de la protection des données vient d'actualiser ses outils pour auditer les systèmes...

L’Australie alerte sur la “menace” que constituent les hackers chinois

(AFP) - L'agence australienne de cyberespionnage a mis en garde mardi dans une note contre la "menace" persistante que constituent les pirates informatiques chinois...

Premières orientations du Contrôleur européen de la protection des données…

Le Contrôleur européen de la protection des données (CEPD) a publié les premières orientations visant à garantir la protection des données personnelles dans l'utilisation...

Faire le tri dans son environnement numérique pour réduire les…

Tout comme une maison qui accumule poussière et désordre, les environnements numériques ont tendance à rassembler des applications inutilisées et des outils obsolètes. Ces...

L’IA est-elle l’amie ou l’ennemi de la cybersécurité ?

L'intelligence artificielle révolutionne le domaine de la cybersécurité, mais cette transformation soulève une question : l'IA est-elle une amie ou une ennemie de la...

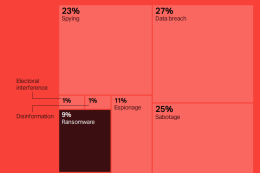

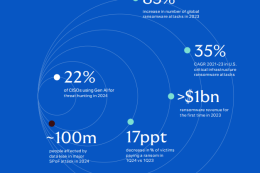

Pourquoi les primes de cyberassurances vont-elles baisser ?

Les assureurs sont poussés à offrir des conditions plus attractives, affirment les auteurs du rapport du courtier de cyberassurance mondial, Howden.

“Le monde de la...

NIS2 : découvrez les exigences techniques et méthodologiques

La Commission Européenne a soumis jusqu’au 25 juillet 2024 un projet d’acte d’exécution de la directive NIS2 pour avis.

Ce projet détaille les exigences techniques...

Cyber risques : les assurances sont-elles aujourd’hui véritablement indispensables ?

Face aux cyber-risques, la demande en protection assurantielle s’est accélérée. Rien qu'au cours des dernières années, le marché mondial a triplé, atteignant 13 milliards...

Australie : Amazon va construire un cloud pour les données…

(AFP) - Des données ultra-secrètes d'agences militaires et de renseignement australiennes seront stockées dans un cloud conçu tout spécialement par le géant américain Amazon,...

Cyber : JO Paris 2024, les marques associées à la…

Le risque de cyberattaque est considérable autour de la période des JO. Tant pour les grands groupes que pour les plus petites entreprises, alerte...

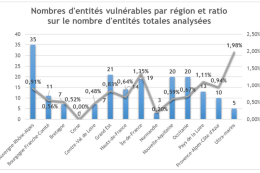

Près de 200 entités publiques françaises vulnérables à une cyberattaque

186 entités publiques ont été identifiées comme présentant des équipements vulnérables à 311 failles critiques, parmi les 25 000 analysés, constate Breizh Cyber, le...

Cybersécurité : Mailinblack renforce sa stratégie de vente indirecte

L'éditeur marseillais de cybersécurité s'allie à Arrow Electronics pour la distribution de U-CYBER 360°, son offre de protection de l'utilisateur contre les cyberattaques.

Mailinblack renforce...

TVH Consulting lance NIS 2 Secure, une offre dédiée à la…

Cette offre "complète" a pour objectif d'aider les entreprises à atteindre et maintenir la conformité à la directive NIS 2.

La directive NIS 2...

De nouveaux services de cloud public et privé chez Colt…

Cette collaboration permet aux entreprises de bénéficier de la connectivité Dedicated Cloud Access de Colt, ainsi que de la protection des données intégrée à...

Créanciers et banques s’entendent pour reprendre et sauver Atos

Les créanciers obligataires et les banques d'Atos sont parvenus dimanche à un accord pour reprendre et sauver eux-mêmes le groupe informatique en difficulté, ce...

Le Théâtre de la Cité internationale victime d’une cyberattaque via…

"À date du 28 juin 2024, notre prestataire éditeur d’une solution logicielle de billetterie nous a informés avoir subi un incident de sécurité informatique",...

Rationalisation de la gestion des certificats : comment ACME renforce…

AVIS D'EXPERT - Des technologies telles que l'environnement de gestion automatisée des certificats (ACME pour Automated Certificate Management Environment) offrent une solution qui rationalise...