Pourquoi est-ce le bon moment pour les MSP de référencer…

Par Guillaume Simon, responsable des alliances partenaires chez Thycotic en France

Alors que la plupart des entreprises sont désormais confrontées à une dynamique très différente...

Sauvegarde des données : Rubrik annonce la prise en charge…

Le spécialiste du cloud data management renforce la protection des utilisateurs de Microsoft Office 365 avec la prise en charge de Teams et Sharepoint....

Thoma Bravo rachète Proofpoint 12,3 milliards de dollars !

En rachetant l’éditeur Proofpoint pour presque 12,3 milliards de dollars, Thoma Bravo signe une nouvelle acquisition majeure dans la cybersécurité, qui devient la plus...

Interview – Jetons non fongibles : existe-t-il des risques cyber…

Oeuvre d'art, musique, Une de magazine, maison, objet virtuel de collection d'un club de foot, et bientôt brevet intellectuel, on trouve aujourd'hui de plus...

Deep Instinct lève 100 millions de dollars grâce à BlackRock

Deep Instinct, un fournisseur israélien qui applique à la cybersécurité le Deep Learning (apprentissage automatique en profondeur) utilisé par l’intelligence artificielle, lève 100 millions de dollars ce...

Les 3 points critiques pour la sécurité des réseaux, selon…

L’éditeur Keysight Technologies, spécialiste de la surveillance des réseaux, dévoile les conclusions de son quatrième Security Report. Le rapport 2021 présente les tendances de...

Cryptomonnaie : le patron d’une plateforme turque soupçonné de vol…

(AFP) - La Turquie a ouvert une enquête jeudi contre le fondateur d'une plateforme d'échange de cryptomonnaie soupçonné d'avoir fui à l'étranger avec les...

Cyberattaque Quanta/Apple : le groupe de ransomware REvil de nouveau…

Le 20 avril, le groupe REvil a indiqué avoir attaqué l'important fournisseur taïwanais d’ordinateurs portables et autres smartphones Quanta. Parmi les clients de la...

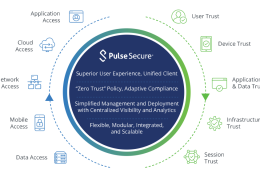

Cyberattaque de réseaux de groupes de défense américains – Nouvelle…

Une nouvelle faille dans Pulse Secure Connect est à l'origine de l'attaque de hackers chinois, utilisée pour pénétrer dans les réseaux informatiques d’entreprises américaines...

Des hackers chinois ont attaqué les réseaux de groupes de…

(AFP) - Des pirates informatiques chinois ont piraté la société américaine de VPN Pulse Secure pour pénétrer dans les réseaux informatiques d'entreprises américaines de...

Washington présente son plan cybersécurité pour son réseau électrique, préfigurant…

L'administration américaine a dévoilé mardi un plan pour améliorer la cybersécurité de son réseau électrique sur fond d'inquiétudes croissantes d'un piratage de grande ampleur.

Présentée...

Le Cigref veut encadrer les pratiques déloyales dans le Cloud…

La charte publiée mi-avril par les associations Cigref et Cispe définit dix principes pour mettre fin aux pratiques déloyales d’accès au cloud de certains...

Atos réalise 3 acquisitions sectorielles dans la cybersécurité et le…

La SSII Atos annonce mi-avril trois acquisitions, respectivement dans les domaines de la cryptographie (Cryptovision), de l'analyse vidéo avec IA (Ipsotek) et de la...

Dépendance croissante aux mobiles : 97 % des entreprises dans…

Ce rapport* de Check Point Software fait état des dernières menaces qui pèsent sur les dispositifs mobiles des entreprises, des applications malveillantes aux attaques...

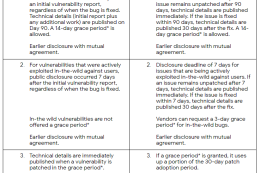

Google va retarder la publication des failles découvertes par son…

Project Zero, cette équipe d'experts en sécurité informatique employée par Google et chargée de trouver des vulnérabilités Zero day, va retarder la divulgation des...

Kaspersky Endpoint Security Cloud intègre des fonctions de détection et…

La solution Kaspersky Endpoint Security Cloud intègre dorénavant des fonctionnalités de détection et de réponse aux incidents (EDR) permettant aux PME d’optimiser la protection...

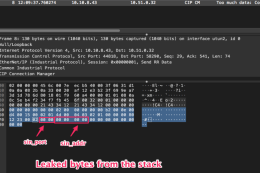

5 graves vulnérabilités dans la pile de protocoles open source…

Les experts de Claroty, spécialiste de cybersécurité industrielle, ont découvert cinq vulnérabilités dans la pile (stack) de protocoles open source OpENer, très populaire parmi...

Rapport d’activité 2020 de Cybermalveillance.gouv.fr : le nombre de recherches…

La plateforme gouvernementale d’aide aux particuliers et petites entreprises cybermalveillance.gouv.fr vient de dévoiler son rapport d’activité 2020. En 2020, le nombre de recherches d’assistance d'entreprises ou...

Forcepoint modernise la tarification de la cybersécurité avec son modèle…

Forcepoint annonce ce printemps son nouveau programme de licences Advantage basé sur un abonnement « tout compris ». L’éditeur californien annonce un coût total...

Sanctions et jurisprudences post-RGPD commentées par Alain Bensoussan Avocats

Vient de paraître en librairie le livre « Jurisprudence données personnelles 2018-2020 Décisions tendances », édité par Lexing Editions, filiale du cabinet Lexing Alain Bensoussan Avocats....