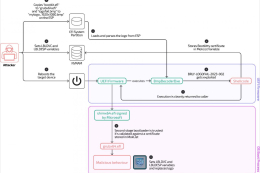

Bootkitty : le firmware UEFI de Linux est (enfin) vulnérable…

Jusqu'à présent le firmware sous Linux, basé sur l'architecture UEFI, n'avait pas subi de grosses vulnérabilités. C'est avec plaisir que Linux accueille Bootkitty. Il...

Tech Show Paris : 16 entreprises récompensées

Ce jeudi 28 novembre était organisée à l’occasion du Tech Show Paris la remise des Trophées de la Cybersécurité, dont Solutions Numériques et Cybersécurité...

L’ANSSI met à jour ses référentiels PRIS et PASSI

Les qualifications PASSI et PRIS ont droit à une mise à niveau, afin d’une part de les adapter aux évolutions de la réglementation européenne,...

Vol de données de 550 000 clients d’Auchan : une…

Une enquête a été ouverte à Paris sur la cyberattaque qui a touché les données personnelles d'environ 550 000 clients du distributeur Auchan.

Le ministère...

Cyberattaques et neurosciences : un livre pour comprendre les vulnérabilités humaines

Les meilleurs firewalls, antimalwares et SOC sont impuissants devant « l’erreur humaine, qui est impliquée dans 90% des incidents de cybersécurité » rappellent les...

Message Signing de Retarus garantit l’authenticité et la sécurité des e-mails

Cette fonctionnalité optionnelle de la solution Transactional Email permet une identification et "une vérification transparente et immédiate des e-mails professionnels grâce aux certificats S/MIME." L'éditeur...

Projet de loi – Création du Centre de développement des…

Jean-Noël Barrot, ministre de l’Europe et des Affaires étrangères a présenté un projet de loi autorisant l’approbation de l’accord portant création du Centre de...

Les MSP peuvent dorénavant proposer la plateforme de Mimecast à…

Mimecast, qui propose une plateforme de gestion du risque humain (HRM – Human Risk Management), lance son programme Partner ONE MSP, conçu pour offrir...

Sysdig nomme un nouveau CEO

Le conseil d’administration de Sysdig a désigné un nouveau patron : William Welsh, ancien de Symantec, HP et Zscaler, qui remplacera Suresh Vasudevan, sur le...

AVIS D’EXPERT – Comment l’IA contribue à rendre les réseaux…

L'intelligence artificielle commence à être utilisée pour la protection des systèmes du monde entier, et cette tendance devrait s’intensifier. Le potentiel de l'IA promet...

Cybermenaces : “Il est nécessaire d’accélérer les processus réglementaires”, Myriam…

Plusieurs cadres réglementaires comme la directive NIS2 ou le règlement DORA sont déployés pour répondre aux menaces cyber. Pour mieux comprendre la nouvelle architecture...

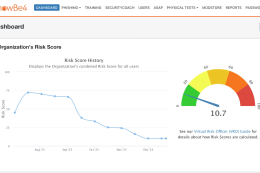

KnowBe4 unifie sensibilisation et protection des mails

L’éditeur profite de son acquisition d’Egress pour lancer une nouvelle plateforme intégrant ses solutions de gestion du risque humain et les outils de protection...

Un homme soupçonné d’avoir été le complice de hackers devant…

(AFP) - Le procès de Florent C., soupçonné d'avoir aidé des hackers à tenter de soutirer des rançons à un cabinet d'avocats ainsi qu'à...

N-able met le grappin sur Adlumin

N-able, fournisseur de plateforme de supervision, gestion et sécurité des réseaux et des endpoints annonce s’offrir son partenaire de longue date, Adlumin, éditeur d’une...

AVIS D’EXPERT – En chiffres, les cyberattaques dans le secteur…

Depuis plusieurs années, bon nombre de secteurs d’activité sont victimes d’attaques de ransomware de plus en plus virulentes. Le milieu de l’éducation ne fait...

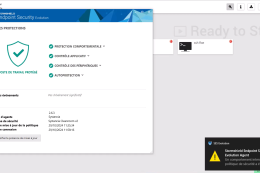

Sécuriser les accès aux actifs numériques sensibles : Systancia renforce…

Cette solution combine une plateforme SaaS d’accès aux ressources, cyberelements de Systancia, à un EDR durci sur le poste de travail, SES Evolution de...

RGPD : un vol de données peut justifier une demande…

Le tribunal du district de Munich a interrogé la Cour de Justice Européenne (CJUE) sur l’interprétation de la notion de « dommage moral »...

DOSSIER – NIS 2 : anticiper, c’est la clé de…

NIS 2 est un texte ambitieux, trop jugent certains. La directive vise à uniformiser le niveau de cyber-sécurité en Europe et à renforcer la...

Atos : négociations exclusives avec l’Etat français en vue de…

Le groupe Atos, en pleine restructuration financière, est entré en négociations exclusives avec l'Etat français en vue de lui céder les activités stratégiques de...

AVIS JURIDIQUE – Sans texte national voté, quelles modalités d’application…

A défaut de texte national voté, quelles modalités d’application et d’appropriation des exigences de NIS 2 pour les entreprises et administrations françaises dans l’immédiat...