Offre d’accès aux systèmes d’une entreprise : les spécialistes de…

Une étude réalisée par Check Point External Risk Management lève le voile sur ce maillon souvent méconnu de l’économie cybercriminelle : les courtiers en...

La sécurité des identités machines vue par CyberArk

CyberArk dévoile une solution de sécurité des identités machines pour sécuriser les workloads dans tous les environnements, hybrides et multicloud.

Secure Workload Access Solution permet...

OpenSSL 3.5.0 : une version qui peut casser la production

OpenSSL est un ensemble d'outils pour implémenter les protocoles TLS (connu sous le nom de SSL), DTLS et QUIC. C'est un standard du marché....

10 règles à respecter pour son smartphone selon l’ANSSI

L'ANSSI est votre ami et l'ami de votre smartphone. Voici les 10 bonnes pratiques pour bien utiliser votre smartphone et vous protéger a minima.

1...

Google lance Google Unified Security, regroupant ses meilleures solutions de…

Aujourd'hui, les services et outils de sécurité Google sont dispersés et n'ont pas un accès unique. Google regroupe ses meilleures solutions de sécurité —...

MSSP : partenariat stratégique entre ITS Integra et Cyberesist

ITS Integra, infogéreur et opérateur cloud, intègre la plateforme d’audit automatisé de cybersécurité de Cyberesist à ses services managés de sécurité.

Via cette collaboration, ITS...

Attention à l’hameçonnage en période de déclaration d’impôts

Alors que les dates limites de déclaration d’impôts approchent en France, les campagnes d'hameçonnage se multiplient à l'aide de l'IA.

Outre-Atlantique, Microsoft a déjà observé...

Android : vous aimez les failles ? En voici 62…

Google annonce une mise à jour de sécurité importante : 62 failles corrigées en une seule fois.

Deux sont particulièrement critiques : attaques 0-day. Les...

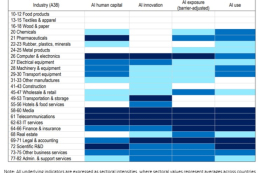

Tous les secteurs n’adoptent pas l’IA au même rythme

Vers quels secteurs développer l'IA ? "Certains secteurs, tels que les services informatiques, les médias et les télécommunications, se classent parmi les plus performants...

Github : lancement officiel des campagnes de sécurité avec Copilot…

GitHub vient d'annoncer la disponibilité générale des campagnes de sécurité avec Copilot Autofix pour aider les équipes de sécurité et de développement à réduire...

Un régulateur bancaire américain rapporte avoir fait l’objet d’un piratage…

Une autorité de régulation bancaire américaine a déclaré mardi que son système de messagerie électronique avait fait l'objet d'un piratage majeur, dénonçant un "accès...

Eviden et Cosmian élaborent une solution de gestion de clés…

A l'occasion du dernier Forum InCyber 2025 à Lille, Cosmian et Eviden ont annoncé un partenariat pour créer une offre commune s'appuyant sur les...

80 % des décideurs IT français craignent l’impact d’une cyberguerre

Est-ce que les responsables IT français ont peur des conséquences d'une (potentielle) cyberguerre ? L'étude "Warfare without borders" d'Armis l'affirme.

Le rapport* de cette scale-up...

Le bordelais Altospam, expert en cybersécurité des messageries professionnelles, passe…

Hornetsecurity, un fournisseur mondial de solutions de sécurité, de conformité, de sauvegarde et de sensibilisation à la sécurité basées sur le cloud, a annoncé...

Renseignement sur la menace : ESET renforce ses services

ESET renforce ses services de Cyber Threat Intelligence avec de nouveaux flux et étend ses rapports APT.

ESET propose désormais 15 flux de renseignements propriétaires,...

Les Assises de la Sécurité cherchent les visionnaires de la…

Le salon des Assises de la cybersécurité, qui se dérouleront en octobre prochain, célèbre cette année une édition clé de son "Prix de l’Innovation"...

La Cnil émet une recommandation sur la MFA compatible avec…

L’authentification multifacteur (MFA) est une solution répandue. Elle permet de répondre à l'obligation de sécurité et donne la preuve juridique de l’identité de l’utilisateur...

Europol exhorte à passer à la cryptographie post-quantique sans délai

"Il est urgent d’anticiper la transition vers une cryptographie post-quantique (PQC), avant que les systèmes actuels ne deviennent obsolètes" ont déclaré les responsables d'Europol...

WinRAR : une nouvelle faille permettant de bypasser la sécurité…

WinRAR subit une nouvelle faille de sécurité. Et celle-ci est assez grave.

Elle permet de passer les sécurités du MotW (Mark to the Web) et...

AVIS D’EXPERT – Cybersécurité : le danger des privilèges pour…

Accès prioritaire à l’aéroport, club privé ou espace VIP : les privilèges ont toujours eu une valeur particulière. Dans le domaine de la cybersécurité,...