[ Cybersécurité ]

Cybermenaces : “Il est nécessaire d’accélérer les processus…

ExtraHop lance une nouvelle fonctionnalité de détection d’intrusion

Spécialisé dans la détection et réponse réseau (NDR), l’américain ExtraHop annonce la disponibilité d’ExtraHop IDS, qui s'intègre à la plateforme ExtraHop Reveal(x) pour offrir...

Le Cyber-Recovery as a Service, nouvel indispensable aux portefeuilles des…

AVIS D'EXPERT - Le Cyber-Recovery as a Service apparaît comme une alternative viable et nécessaire face aux méthodes traditionnelles de reprise après sinistre, estime...

Les Etats-Unis dénoncent une cyberattaque d’ampleur parrainée par la Chine

(AFP) - Un "cyber-acteur" parrainé par la Chine a infiltré les réseaux d'infrastructures critiques des Etats-Unis, ont affirmé mercredi Washington, ses alliés occidentaux et...

Le courtier Cafpi victime d’un vol de données de clients

(AFP) - Le courtier en crédit immobilier et rachat de crédits Cafpi a été victime d'une cyberattaque et d'un vol de données personnelles de...

Sensibilisation à la cybersécurité : Conscio Technologies lance de nouveaux…

Le spécialiste a lancé un programme de création de modules dédiés aux agents des collectivités territoriales.

En collaboration avec des RSSI de conseils départementaux, d'agglomérations,...

Les entreprises françaises seraient plus vulnérables aux cyberattaques que leurs…

Les RSSI français disent subir plus de cyberattaques majeures que leurs homologues européens. En cause, des ressources financières, technologiques et humaines plus limitées, selon...

Zerto 10 détecte en temps réel le chiffrement de données…

Zerto, une entreprise Hewlett Packard Enterprise, lance aujourd'hui une nouvelle fonctionnalité de détection temps réel des tentatives de chiffrement ainsi qu'un environnement de récupération...

Thales, conforme à la norme automobile ISO/SAE 21434

Thales a été certifié conforme à la norme automobile ISO/SAE 21434 qui couvre l’évaluation des risques et de la sécurité, la détection des menaces...

Logiciels espions : un des leaders mondiaux dans le viseur…

(AFP) - Le parquet de Munich a requis lundi un procès contre les dirigeants d'un leader mondial des logiciels espions, FinFisher, filiale allemande du...

Qumulo intègre Varonis et de nouvelles capacités de verrouillage de…

Qumulo et Varonis s’associent pour fournir une solution qui protège les clients de Qumulo contre les ransomwares dans les environnements cloud et sur site.

La...

Acronis lance une solution EDR pour faciliter le travail des…

Acronis annonce la commercialisation d’Acronis Advanced Security et Endpoint Detection & Response (EDR) pour aider les Managed Service Providers dans leur tâche de déploiement...

Les biais de l’IA et leur importance en informatique

AVIS D'EXPERT - L'enthousiasme suscité par l'IA est à son comble et la demande est énorme. Mais, au-delà du battage médiatique, certaines voix s'élèvent pour...

Phishing : les banques doivent rembourser ! Un rappel à…

Par Alexandre Lazarègue, Avocat spécialisé en droit du numérique

La fraude à la carte bancaire par le biais du phishing est un problème majeur qui...

10 millions de dollars de récompense pour la capture d’un…

Le département d'État américain a annoncé mardi offrir une récompense de 10 millions de dollars pour toute information conduisant à l'arrestation ou à la...

L’Ukraine rejoint le centre de cyberdéfense de l’Otan

(AFP) - L'Ukraine a rejoint le centre de cyberdéfense de l'Otan, a annoncé mercredi cette structure basée en Estonie, Kiev qualifiant cette décision d'"étape...

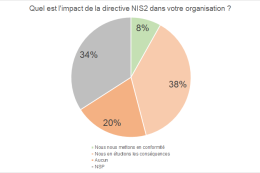

NIS2 : plus d’un tiers des DPO n’en sont qu’au…

Dans la 8e édition de son observatoire trimestriel, l'AFCDP, l'association représentative de DPO (Data Protection Officer) en France, plus d'un tiers des délégués à...

86% des organisations auraient consciemment déployé du code applicatif… vulnérable

Dans une étude récente, l’éditeur Cherkmarx relève que 86% des organisations auraient déployé du code applicatif vulnérable délibérément et subi, en conséquence, pour 88%...

Microsoft OneNote et Adobe Acrobat Sign : attention aux fichiers…

L’éditeur Avast observe qu’aujourd’hui 2 attaques sur 3 s'appuient sur de l'ingénierie sociale ou fait de la manipulation psychologique.

Dans son dernier rapport axé sur...

L’Etat demande à des hackers de tester son service de…

(AFP) - Le ministère de l'Intérieur a fait appel à des hackers éthiques réunis par la start-up française Yogosha pour tester la sécurité du...

Check Point intègre Ivanti Patch Management pour enrayer l’exploitation des…

L’intégration de Check Point Harmony avec Ivanti vise à détecter, hiérarchiser et corriger automatiquement les vulnérabilités pour réduire les surfaces d'attaque et améliorer l'efficacité...