Cybersécurité : comment anticiper les nouvelles contraintes réglementaires

A ne pas manquer ! Table ronde de la rédaction en ligne - jeudi 14 novembre à 11h suivie des questions/réponses

Les réglementations en matière...

Le règlement relatif aux “services de sécurité gérés” est soumis…

Le règlement adopté par le Parlement et actuellement soumis au Conseil vise à créer des schémas européens de certification de cybersécurité pour les "services...

L’urgence d’une sécurité ERP intégrée à l’IA

Les systèmes ERP Cloud, tels que SAP S/4HANA, Oracle Cloud ERP et Microsoft Dynamics 365, sont devenus essentiels pour gérer les fonctions essentielles des...

Patch Tuesday de novembre : une faille d’exécution de code…

Microsoft vient de dévoiler son Patch Tuesday et a annoncé avoir corrigé quatre vulnérabilités de type zero-day, dont deux exploitées activement. Une faille d’exécution...

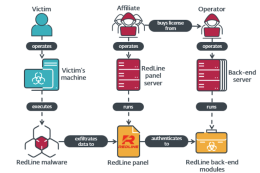

Hollande : opération contre RedLine et MetaStealer

Fin octobre dernier, la police hollandaise a réalisé une vaste opération contre les groupes RedLine et MetaStealer. L'opération avait pour nom : Magnus. Il...

AVIS D’EXPERT – Les trois piliers de la confiance numérique

À mesure que les infrastructures basées sur le cloud se complexifient et que l'IA et les menaces sur l'informatique quantique augmentent, il devient de...

AXA Prévention et ASSOVICA développent une approche de soutien psychologique…

Selon l’OMS, les maladies mentales se classent au troisième rang des maladies en termes de prévalence, après les cancers et les maladies cardiovasculaires. Pourtant,...

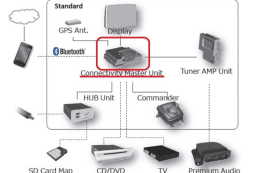

Des voitures Mazda vulnérables : 6 CVE critiques

Hackread a publié un article sur comment des hackers peuvent accéder au système interne de plusieurs modèles Mazda. Cet accès permet ensuite d'accéder aux...

Interpol fait supprimer 22 000 IP malveillantes

Interpol fait les choses en grand. Pour lutter contre la cybercriminalité, une des missions est d'identifier les serveurs et les IP malveillantes utilisés par...

Monservicesécurisé aide au passage NIS2

monservicesécurisé.cyber.gouv.fr aide à passer à NIS2 et vient d'actualiser son module "Risques" pour améliorer les mesures face aux menaces.

Les organisations soumises aux exigences de...

Solutions XDR : Vectra AI lance un programme à destination…

Ce spécialiste de la détection et réponse aux menaces (ou XDR pour Extended Detection and Response) lance un programme dédié aux fournisseurs de services...

Cloud souverain VS cloud de confiance : quels enjeux pour la…

A l’heure où la protection des données est devenue une priorité stratégique pour les entreprises et les organisations, la migration vers le cloud pose...

Un LLM pour détecter les failles : Google l’annonce fièrement

Une vulnérabilité a été découverte dans SQLite, une des bases de données les plus utilisées notamment par les apps mobiles. Il s'agit d'une faille...

Android : mise à jour de sécurité urgente

Android multiplie les vulnérabilités sévères ces dernières semaines dont les récentes :

CVE-2024-43047 diffusée par Qualcomm début novembre

CVE-2024-43093 diffusée par Google

La CVE-2024-43047 concerne...

NIS 2 : le CESIN contre l’attentisme

Alors que l’ANSSI promet trois ans de sursis, et que le projet de loi transposant en droit français les directives REC, DORA et NIS...

Michel Van Den Berghe quitte la direction du Campus Cyber

Président et fondateur du Campus Cyber, Michel Van Den Berghe quittera ses fonctions le 9 décembre prochain.

C’est sur LinkedIn que le président du Campus...

Schneider Electric : une rançon en baguettes !

Voilà une attaque surprenante par la rançon demandée. Greppy, hacker de son état, dit avoir volé plus de 40 Go de données sur les...

30 hôpitaux cyberattaqués en 2 ans, selon un rapport de…

(AFP) - Entre 2022 et 2023, trente hôpitaux français ont fait l'objet d'une cyber-attaque par rançongiciel (chiffrage des données les rendant inutilisables), selon un...

Thales et FEBUS Optics se rapprochent pour surveiller les câbles…

Après Framatome, qui a acquis Allentis, c’est au tour de Thales d’annoncer un rapprochement avec l’entreprise pyrénéenne FEBUS Optics. Dans un contexte géopolitique tendu,...

SailPoint : nouvelles fonctions pour Identity Security Cloud

SailPoint annonce des évolutions dans sa solution Identity Security Cloud, plateforme de gestion des identités, basée sa solution Atlas. L'éditeur met en avant 3...