Tech Show Paris 2024 : un événement technologique à ne…

Les 27 et 28 novembre 2024, le Tech Show Paris se déroulera à la Porte de Versailles, offrant un programme de conférences qui s’annonce...

Eurojust: neutralisation d’un logiciel malveillant “ciblant des millions de personnes”

(AFP) Une opération policière internationale a neutralisé lundi soir un logiciel malveillant "ciblant des millions de victimes dans le monde entier", a annoncé l'unité...

Armis lève 200 millions de dollars

La jeune pousse spécialisée en gestion de la surface d’exposition aux menaces cyber vient de boucler son tour de table de Serie D, à...

Global Threat Report 2024 : les points clés de la…

Elastic publie son rapport Global Threat 2024. Sans surprise, les malwares restent une des attaques les plus courantes et surtout, les hackers utilisent de...

Vol de données chez Free : le pirate annonce le…

(AFP) - Le pirate qui avait mis en vente les données personnelles de 19,2 millions de clients de Free a annoncé les avoir vendues,...

Nouvelle levée pour Filigran

En à peine plus d’un an, la jeune pousse française spécialisée en CTI a levé plus de 55 millions de dollars. Elle a annoncé...

Les données de 19 millions d’abonnés Free dans la nature

Un hacker assure avoir dérobé les données de 19 millions d'abonnés Free Mobile et Freebox, dont 5 millions d’IBAN. Le groupe de Xavier Niel...

AVIS JURIDIQUE – En quoi le projet de loi «…

Les cyberattaques constituent l'une des menaces les plus pressantes de notre époque. Pour répondre à ce danger croissant, les gouvernements renforcent leur arsenal législatif...

AVIS D’EXPERT – Renforcer la confiance : clé d’une cybersécurité efficace…

Depuis l’émergence de la sécurité informatique dans les années 90, les tensions entre les RSSI et la direction des entreprises existent. Dans un contexte...

Une structure pour lutter contre les cyberattaques lancée en Centre-Val…

Une structure régionale sous forme de groupement d'intérêt public (GIP), visant notamment à protéger les petites entreprises et les établissements publics des cyberattaques, a...

Renforcer la résilience opérationnelle : les clés de la conformité…

Par Cyril Amblard-Ladurantie, Responsable Marketing des produits GRC - Gouvernance, Risque & Conformité - MEGA International & Imad Abounasr, Associé cybersécurité chez EY.

L'augmentation des...

Stockage dans le cloud public : plus de 7 entreprises…

74 % des entreprises ont des ressources de stockage cloud publiquement exposées selon un rapport de Tenable, un spécialiste de la gestion de...

Nomios s’offre Dionach

Le fournisseur de services français se renforce dans le registre de la cybersécurité offensive en mettant la main sur Dionach, entreprise britannique spécialisée en...

Les cybermenaces se portent très bien selon le dernier rapport…

KnowBe4 vient de publier son Phishing by industry benchmarking report 2024 : les cybermenaces se portent très bien. Le secteur industriel est une des...

AVIS D’EXPERT – Comment construire la cyber-résilience dans les PME…

Les PME sont devenues au fil du temps les principales cibles des cybercriminels. Les raisons sont évidentes : elles fonctionnent souvent avec des budgets...

Nouveau pare-feu chez Stormshield

Stormshield propose son nouveau pare-feu : le SNi10. L'éditeur cible les environnements critiques et le monde industriel, et plus largement l'OT.

Caractéristiques clés du pare-feu...

Unisys, Avaya, Check Point et Mimecast épinglés pour avoir minimiser…

Dans la foulée de l’attaque visant Solarwinds, quatre sociétés ont également été ciblées par le même cyberattaquant. Et toutes quatre, si elles ont reconnues...

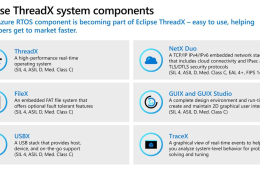

La fondation Eclipse lance l’alliance ThreadX

ThreadX ne vous parle sans doute pas. Il s'agit d'un système dit RTOS (système temps réel). ThreadX, le premier et le seul RTOS open...

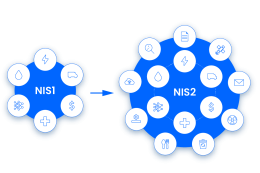

4 étapes pour réussir son NIS 2 selon Keyfactor

Keyfactor rappelle les étapes importantes à ne pas négliger pour déployer NIS 2 :

Étape 1 : auditer l’existant

NIS 2 exige des entreprises de connaître,...

AVIS D’EXPERT – Réseaux résistants aux calculs quantiques : protéger…

Comment construire dès aujourd’hui des défenses de cybersécurité résilientes, adaptables et robustes à la hauteur de cette nouvelle puissance malveillante ?

Pour les lecteurs de...