Carbanak is back, prévient Kaspersky Lab, dans le cadre de l’ouverture de son événement annuel Kaspersky Analyst Summit (SAS 2016). Ce cyber malware financier avait permis de dérober près d’un milliard d’euros en 2015. Le spécialiste en sécurité alerte également sur deux nouveaux groupes opérant de façon similaire : Metel et GCMAN.

Un an après avoir lancé une alerte annonçant que les cybercriminels allaient se mettre à adopter les outils et tactiques des menaces persistantes avancées (APT) étatiques dans le but de cambrioler des banques, Kaspersky Lab confirme le retour de Carbanak en version 2.0 et démasque deux nouveaux groupes opérant avec un style similaire : Metel et GCMAN.

Laisser inchangé le solde d’un compte quel que soit le nombre de retraits effectués

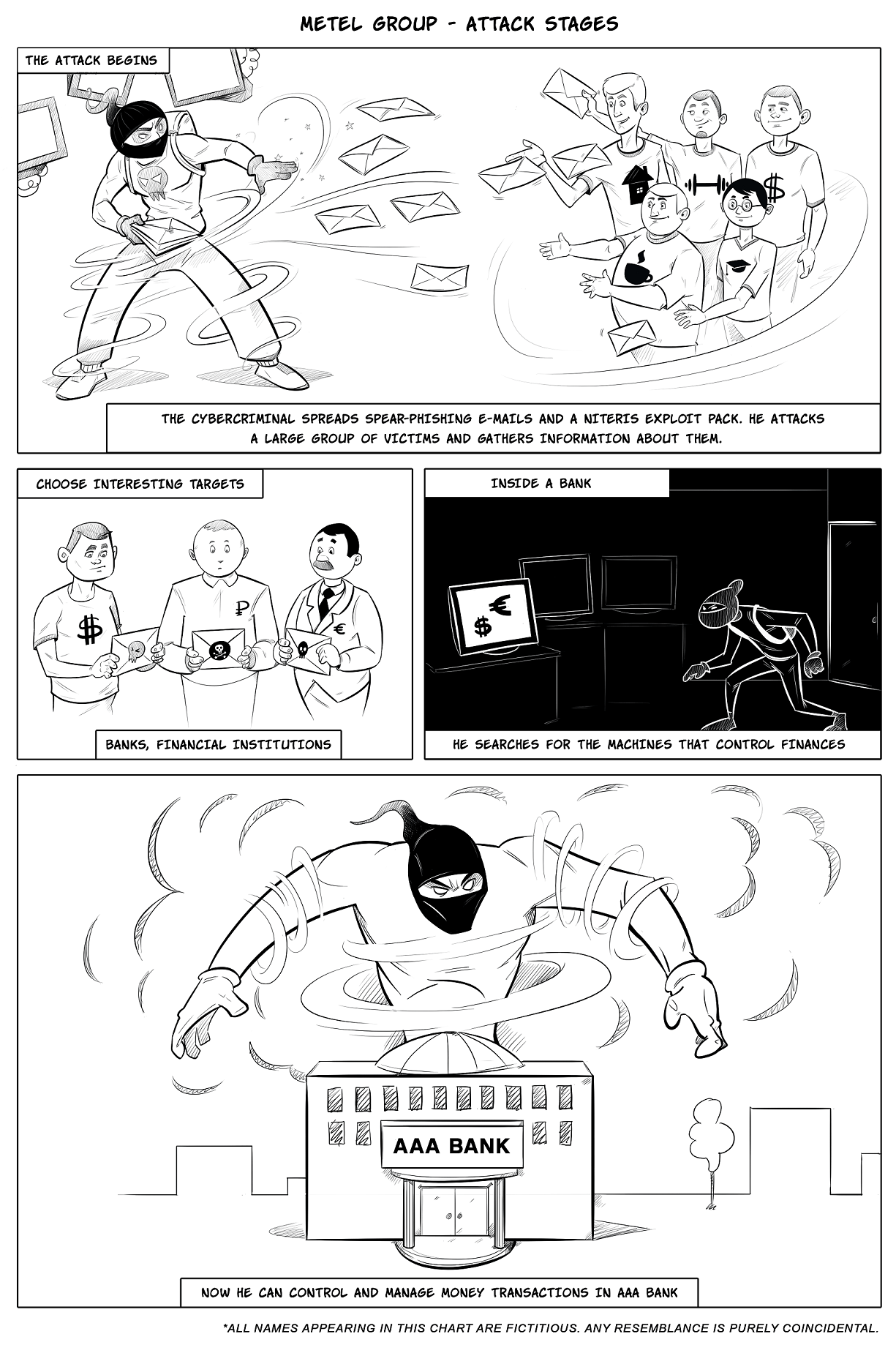

Ceux-ci attaquent les établissements financiers en utilisant des malwares de reconnaissance et personnalisés de type APT, ainsi que des logiciels légitimes et des stratagèmes innovants, afin de dérober des fonds. “Si le groupe cybercriminel Metel a de nombreux tours dans son sac, il est particulièrement intéressant en raison d’un dispositif remarquablement astucieux : en prenant le contrôle, à l’intérieur d’une banque, de machines ayant accès à des transactions financières (par exemple le centre d’appels de l’établissement ou ses ordinateurs internes), le gang peut annuler automatiquement des opérations effectuées aux distributeurs automatiques de billets (DAB)”, indique le spécialiste en sécurité dans un communiqué. Cette annulation a pour effet de laisser inchangé le solde d’un compte quel que soit le nombre de retraits effectués. Dans les cas observés jusqu’à présent, les criminels écument de nuit, en voiture, des localités en Russie et vident les DAB appartenant à un certain nombre de banques, en réutilisant à chaque fois les mêmes cartes émises par la banque piratée. En l’espace d’une seule nuit, ils réussissent à retirer tout le contenu de ces distributeurs.

« Désormais, la phase active d’une cyberattaque devient plus courte. Une fois que ses auteurs sont passés maîtres dans une opération particulière, il leur faut à peine quelques jours ou une semaine au maximum pour s’emparer de ce qu’ils veulent et disparaître », commente Sergey Golovanov, chercheur principal en sécurité au sein de l’équipe GREaT (Global Research & Analysis Team) de Kaspersky Lab.

Le groupe Metel est toujours actif

Au cours de leur enquête, les experts de Kaspersky Lab ont découvert que les opérateurs de Metel perpètrent leur infection initiale par le biais d’e-mails de spear-phishing spécialement conçus, accompagnés de pièces jointes malveillantes, et au moyen du kit d’exploitation Niteris, ciblant des vulnérabilités dans le navigateur de la victime. Une fois qu’ils ont pénétré dans le réseau, les cybercriminels se servent d’outils légitimes d’audit intrusif (pentesting) pour se déplacer à l’intérieur, piratant le contrôleur de domaine local pour, en définitive, localiser et prendre le contrôle des ordinateurs utilisés par les employés de la banque responsables du traitement des cartes.

Le groupe Metel est toujours actif et l’enquête sur ses activités se poursuit. À ce jour, aucune attaque n’a été repérée en dehors de Russie. Pourtant, il y a lieu de soupçonner une infection beaucoup plus étendue et il est conseillé aux banques du monde entier de vérifier proactivement si elles ne sont pas atteintes.

Les trois bandes identifiées s’orientent vers l’utilisation de malwares accompagnés de logiciels légitimes dans leurs opérations frauduleuses : pourquoi en effet se donner la peine d’écrire leurs propres outils malveillants alors qu’il existe des utilitaires légitimes tout aussi efficaces, nettement moins susceptibles de déclencher des alarmes…

Le groupe GCMAN va encore plus loin

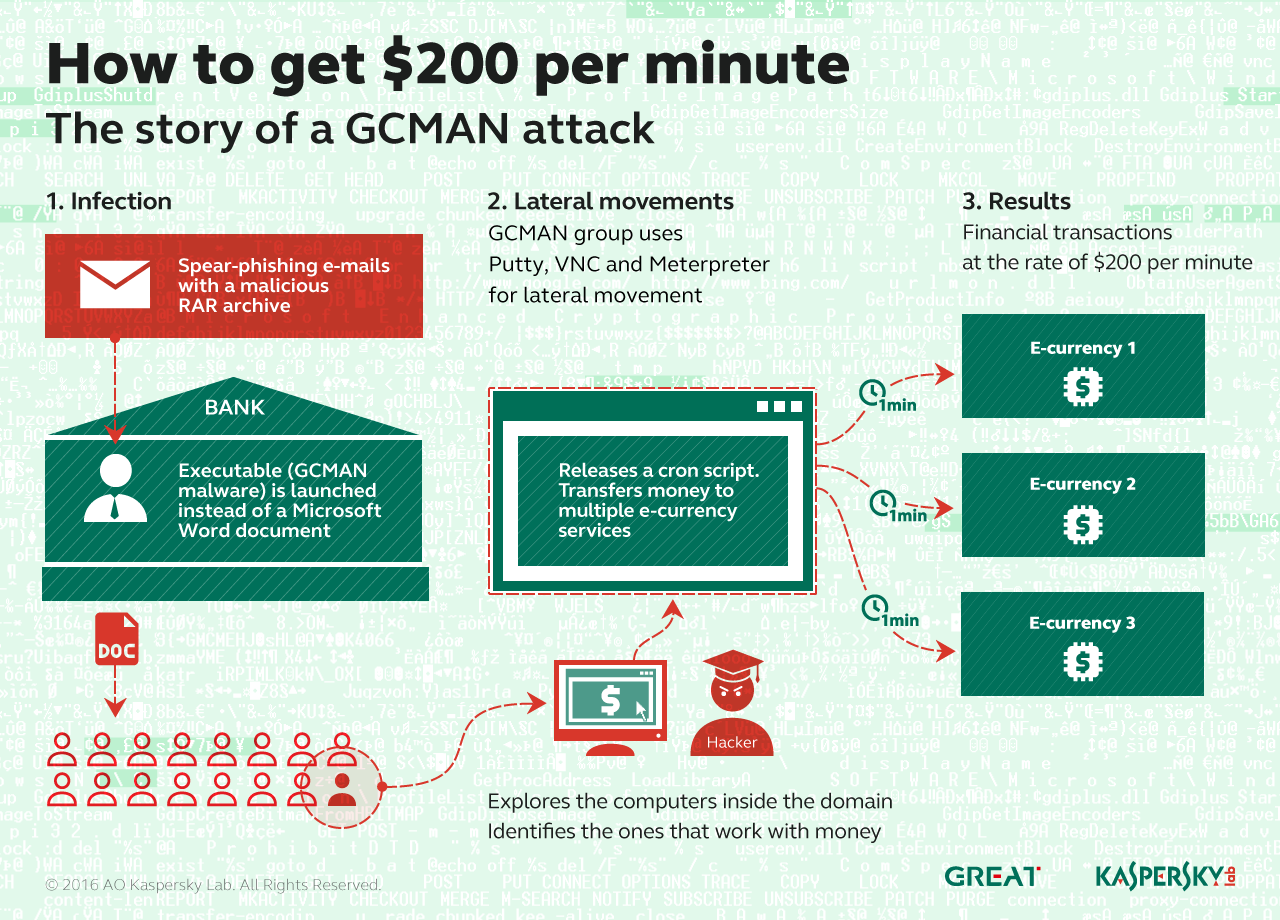

Cependant, en matière de camouflage, le groupe GCMAN va encore plus loin : il peut parfois s’attaquer avec succès à une cible sans recourir à aucun malware, simplement à l’aide d’outils légitimes. Dans les cas étudiés par les experts de Kaspersky, GCMAN a employé les utilitaires Putty, VNC et Meterpreter pour se déplacer à l’intérieur du réseau jusqu’à atteindre une machine pouvant servir à transférer des fonds vers des services de e-monnaie sans alerter les autres systèmes bancaires.

Lors d’une attaque observée par Kaspersky Lab, les cybercriminels sont restés dans le réseau pendant un an et demi avant de lancer le cambriolage. L’argent a été viré par tranches d’environ 200 dollars, soit le plafond s’appliquant aux paiements anonymes en Russie. Chaque minute, le programmateur CRON exécutait un script malveillant et un autre montant était transféré sur le compte en e-monnaie d’une « mule ». Les ordres d’opérations étaient adressés directement à la passerelle de la banque en amont et n’apparaissaient donc nulle part dans les systèmes internes de l’établissement.

Enfin, Carbanak 2.0 marque la résurgence de l’APT Carbanak, faisant appel aux mêmes outils et techniques, mais contre un profil différent de victimes et avec des méthodes innovantes pour dérober des fonds.

En 2015, les cibles de Carbanak 2.0 ont été non seulement des banques mais aussi des services budgétaires et comptables au sein de toute entreprise ou organisation digne d’intérêt. Dans l’un des cas observés par Kaspersky Lab, le gang Carbanak 2.0 s’est infiltré dans un établissement financier et a modifié les identifiants d’accès d’une grande entreprise cliente. Les informations ont été falsifiées de façon à désigner un prête-nom comme actionnaire de la société et destinataire de fonds.

« Les attaques contre les établissements financiers découvertes en 2015 sont le signe d’une tendance inquiétante des cybercriminels à se tourner résolument vers les méthodes APT. Le gang Carbanak n’est que le premier d’une longue série : les cybercriminels apprennent désormais rapidement à se servir de nouvelles techniques pour leurs opérations et nous en voyons un nombre croissant attaquer, non plus de simples usagers, mais directement des banques. Leur logique est simple : prendre l’argent à la source », avertit Sergey Golovanov. « Notre but est donc de montrer comment et où, précisément, les menaces peuvent frapper pour s’en prendre à votre argent. Je pense qu’après avoir entendu parler des attaques GCMAN, vous allez vouloir vérifier la protection des serveurs de votre banque en ligne. Tandis que, dans le cas de Carbanak, nous conseillons de protéger la base de données qui renferme les informations sur les titulaires de comptes, et pas uniquement leurs soldes. »