Proofpoint CAD, pour Cloud Account Defense, a pour mission d’aider les entreprises à détecter, étudier et corriger les comptes compromis Microsoft Office 365.

“Il suffit d’un seul compte Microsoft Office 365 compromis pour accéder à une mine de données confidentielles ; et nous avons constaté une augmentation significative d’organisations qui perdent de l’argent et des données avec ce type d’attaque,” argumente Ryan Kalember, SVP, Stratégie de Cybersécurité chez Proofpoint. “Un cybercriminel qui pirate un compte Microsoft Office 365 peut lire les emails de l’usager, consulter son agenda ou initier une campagne de phishing depuis ce compte d’apparence légitime. Nous avons même vu des pirates s’attaquer à des cibles pourtant protégées par une authentification multi-facteurs, en exploitant frauduleusement des interfaces dotées d’une authentification moins forte comme Exchange Web Services et ActiveSync. La solution CAD permet désormais de détecter ces attaques et de les stopper avant tout dommage.”

Opérant à travers l’ensemble de la suite d’applications Microsoft Office 365, incluant notamment les emails, SharePoint Online et OneDrive, la solution protège les utilisateurs, les données et les ressources financières sur n’importe quel réseau ou terminal.

Voici les principales caractéristiques de la solution :

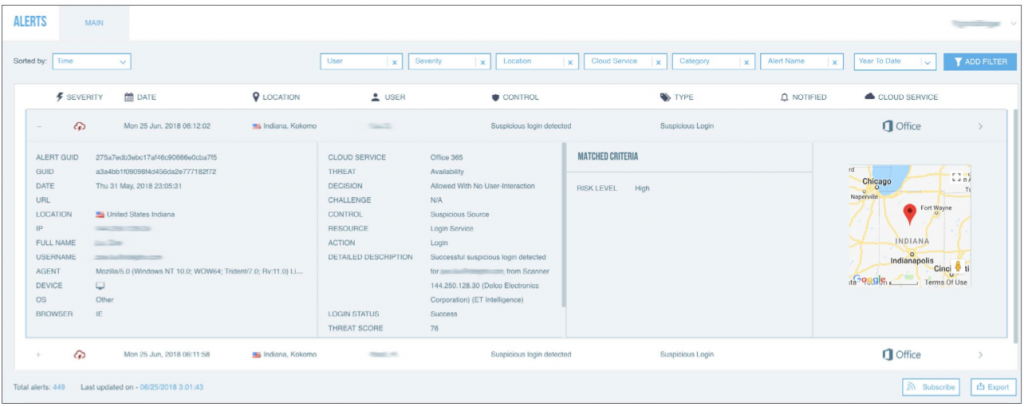

- Détection des comptes compromis : la solution CAD étudie l’empreinte du cybercriminel en combinant les données contextuelles telles que l’emplacement de l’utilisateur, l’appareil, et le temps de connexion avec les possibilités Proofpoint de détection de menaces.

- Enquête sur les incidents à l’aide de rapports d’analyses : Les entreprises peuvent se renseigner sur les activités passées et être alertées grâce à un rapport d’enquêtes détaillé : date, heure, adresse IP, appareil utilisé, navigateur, emplacement, objet de la menace et son intensité.

- Protection des comptes Office 365 avec des règles personnalisées : les utilisateurs peuvent prioriser les alertes en fonction de leur criticité, tout en élaborant des règles personnalisées incluant de multiples paramètres : utilisateur, localisation, réseau, terminal et activité suspecte.