Comment un chercheur a-t-il demandé à ChatGPT de créer une…

Un chercheur, nommé Amadon, a récemment démontré comment il est possible de contourner les sécurités d'une intelligence artificielle générative pour créer un explosif, selon...

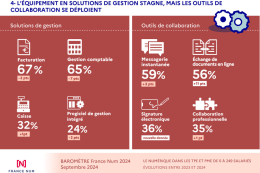

La quasi totalité des dirigeants constatent les bénéfices du numérique

"Les dirigeants voient le numérique comme un outil précieux pour augmenter leur chiffre d’affaires, optimiser leur fonctionnement et améliorer leur rentabilité constate le dernier...

Fortinet, géant de la cybersécurité annonce une violation de données

"Un individu a obtenu un accès non autorisé à un nombre limité de fichiers stockés sur l'instance Fortinet d'un service de partage de fichiers...

Pourquoi Microsoft a organisé le Windows Endpoint Security Ecosysteme Summit…

Microsoft a organisé, le 10 septembre, le Windows Endpoint Security Ecosystem Summit avec l'ensemble de ses partenaires. L'objectif est de rassurer les utilisateurs du...

Lancement d’une chaire dédiée à la cybersécurité, à la protection…

"L’objectif principal de cette chaire est de contribuer à répondre aux préoccupations des individus et des organismes collectant des données en consolidant les garanties...

12 techniques identifiées pour tromper les IA et obtenir des…

"88 % des participants ont réussi à tromper une IA générative et à récupérer des informations sensibles. Même des non-professionnels peuvent exploiter ces systèmes"...

Les premières estimations des pertes générées par CrowdStrike sont publiées

Les assureurs et un rapport des services de recherche du Congrès américain commencent à évaluer et calculer la note salée de la panne générée...

Comment les entreprises peuvent elles se préparer à la tempête…

Le National Institute of Standards and Technology (NIST) s'apprête à publier un ensemble normalisé d'algorithmes de chiffrement capables de résister à la puissance de...

Cybersécurité post quantique : Les entreprises doivent commencer leur transition

David Espès, Professeur des Universités à l'Université de Bretagne Occidentale (UBO) et responsable des formations en cybersécurité, apporte son éclairage sur les enjeux auxquels...

A la veille des JO, opération de démantèlement de logiciels…

Le Parquet de Paris a annoncé, le 25 juillet 2024, une opération de désinfection de logiciel espion. Cette opération est menée depuis le 18...