Une étude met en évidence les rouages économiques des cyberattaques et en conclut que résister deux jours de plus, c’est dissuader les pirates de poursuivre leurs desseins lucratifs.

Palo Alto Networks, spécialiste de la sécurité réseau, publie les résultats d’une étude financée par ses soins portant sur les rouages économiques des cyberattaques. Intitulée ” Flipping the Economics of Attacks “, cette étude analyse certains points, comme le revenu moyen d’un cyberpirate, la durée des attaques en règle générale, et les techniques permettant de faire obstacle aux fuites de données en augmentant leur coût.

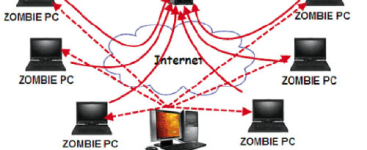

Il en ressort que les cyberpirates sont opportunistes et visent avant tout les cibles les plus faciles. La majorité des sondés (73 %) font observer que les cyberpirates sont en quête de proies faciles et « bon marché ». Le temps est donc l’ennemi des cyberpirates. En moyenne, indique l’étude, un pirate doué sur le plan technique abandonnera une attaque pour se recentrer sur une autre cible après une semaine (209 heures) de vains efforts. Un dispositif de sécurité robuste augmentera la durée nécessaire à l’exécution d’une attaque.

Au passage, l’étude tort le cou au mythe de la « poule aux œufs d’or »

En moyenne, un pirate retire moins de 30 000 dollars par an des activités malveillantes auxquelles il se livre, soit le quart du salaire annuel moyen d’un professionnel de la cybersécurité.

“Avec la baisse des coûts informatiques, les coûts à charge des cyberadversaires qui infiltrent une entreprise sont, eux aussi, revus à la baisse, contribuant ainsi au volume croissant de menaces et de fuites de données. Prendre la juste mesure des coûts, motivations et gains induits, et trouver le moyen d’inverser le scénario coûts contribuera à réduire le nombre d’intrusions qui font la une de la presse quasi-quotidiennement et à restaurer la confiance en notre ère numérique“, conclut l’étude.

L’étude recommande au final l’adoption d’un dispositif de sécurité couplé à une approche axée sur la prévention des intrusions, et non sur la détection et l’intervention a posteriori, qui permet de ralentir suffisamment le cyberpirate pour le convaincre de renoncer à l’attaque, au profit d’une cible plus facile. Le recours à des fonctions de sécurité de nouvelle génération qui automatisent les mesures préventives, et ne reposent pas exclusivement sur des signatures ou des défenses statiques, constituent la meilleure défense contre les cybermenaces avancées actuelles, préconise-t-elle, avant d’ajouter : “Une approche de sécurité véritablement axée sur la prévention fait fond sur des technologies intégrées en mode natif : pare-feu de nouvelle génération, veille réseau et partage d’informations sur les menaces notamment. Les intéressés perçoivent ainsi plus distinctement les événements au sein de leur réseau qu’avec un ensemble de produits hétéroclites.”