Le Patch Tuesday de juillet comporte plus de nettoyage que de réelles nouvelles activités, en ce qui concerne les mises à jour critiques. L’analyse de Chris Goettl, Vice President of Product Management chez Ivanti.

Le 4 juillet a vu naître des feux d’artifice partout aux États-Unis pour l’Independence Day, ainsi qu’une publication Zero Day pour Google servant à résoudre une vulnérabilité de débordement de buffer (CVE-2022-2294), ce qui signifie également une mise à jour pour tous les utilisateurs de navigateurs basés sur Chromium, comme Microsoft Edge. Microsoft publie sa série de mises à jour habituelle pour l’OS Windows, O365, Microsoft Edge (basé sur Chromium) et Skype Entreprise. Adobe publie des mises à jour pour Acrobat, Acrobat Reader, Robohelp, Animater et Photoshop, et la mise à jour trimestrielle CPU (Critical Patch Update) d’Oracle sort le mardi 19 juillet. Attendez-vous à d’autres mises à jour la semaine prochaine pour tous vos produits Java favoris et les middlewares Oracle.

88 CVE

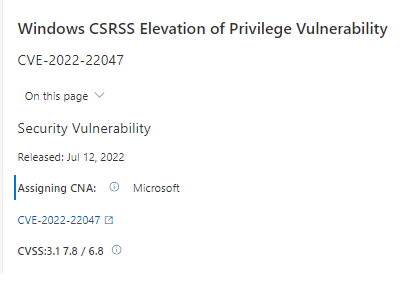

Microsoft résout un total de 88 CVE dont une vulnérabilité Zero Day (CVE-2022-22047), 4 CVE de niveau Critique et 4 CVE republiées/mises à jour.

La vulnérabilité d’élévation des privilèges Windows CSRSS CVE-2022-22047 est une exploitation connue qui fait de la mise à jour d’OS du mois une priorité. Microsoft classe seulement cette CVE au niveau Important, ce qui signifie que les entreprises qui priorisent les vulnérabilités à l’aide de méthodes de classement traditionnelles pourraient ne pas voir l’urgence de la mise à jour d’OS de ce mois. Les méthodes de priorisation basée sur les risques tiennent compte des exploitations connues, de l’utilisation des CVE dans des malwares ou des ransomwares, et du fait qu’une exploitation est en vogue. Tout cela permet de mieux limiter les risques.

Il semble que la fin de prise en charge et l’obsolescence d’Internet Explorer le mois dernier aient causé pas mal de confusion. De nombreux utilisateurs s’attendaient à ce qu’il soit désactivé ou désinstallé des systèmes qui ne sont plus pris en charge. Microsoft réserve ces options pour une future mise à jour de ces systèmes d’exploitation. En attendant, l’ouverture d’IE 11 affiche un avertissement de fin de vie et dirige l’utilisateur vers le téléchargement de Microsoft Edge. Comme annoncé, Microsoft recommande d’utiliser le mode IE dans le navigateur Edge si vous en avez vraiment besoin pour la compatibilité de vos applications. Les entreprises doivent vérifier si et où IE 11 est installé sur leurs systèmes et, si l’application n’est pas indispensable, elles doivent prendre des mesures pour en supprimer toutes les instances trouvées car il ne s’agit pas d’un risque potentiel.

4 vulnérabilités du spouleur d’impression

Microsoft résout ce mois-ci quatre vulnérabilités du spouleur d’impression (CVE-2022-22041, CVE-2022-22022, CVE-2022-30206 et CVE-2022-30226). Toutes les quatre sont marquées Important, sans divulgation ni exploitation. Le risque est l’impact potentiel sur les fonctions d’impression. Depuis Printnightmare, il y a eu de nombreux correctifs du spouleur d’impression et, dans plusieurs événements Patch Tuesday, les changements ont eu un impact opérationnel. Cela rend les administrateurs un peu timides et justifie des tests supplémentaires pour s’assurer qu’aucun problème ne surgit dans l’entreprise. Le plus grand risque est que, si cela empêche l’entreprise d’installer en mode Push la mise à jour d’OS de juillet, cela pourrait empêcher la résolution des vulnérabilités critiques et de la vulnérabilité Zero Day CVE-2022-22047, également incluse dans la mise à jour d’OS cumulative.

33 vulnérabilités Azure Site Recovery

Microsoft résout 33 vulnérabilités d’Azure Site Recovery, qui pourraient permettre l’exécution de code à distance, l’élévation des privilèges ou la divulgation d’informations. Aucune n’a été divulguée publiquement ou exploitée, et toutes sont classées Important. Pour les exploiter avec succès, un pirate doit compromettre les références d’authentification administrateur sur l’une des VM associées au serveur de configuration ou être un utilisateur authentifié connecté au système vulnérable, selon celle des 33 CVE qu’il exploite. L’inquiétude tient au nombre de vulnérabilités résolues. Elles ont été identifiées par plusieurs chercheurs indépendants et des parties anonymes, ce qui signifie que les connaissances sur la manière d’exploiter ces vulnérabilités sont un peu plus largement diffusées. Leur résolution est aussi assez complexe. Il faut se connecter à chaque serveur de processus en tant qu’administrateur, télécharger la dernière version, puis l’installer. Il est souvent facile de perdre de vue ce type de vulnérabilité car elles ne sont pas gérées par le processus de gestion des correctifs habituel.

Adobe publie quatre mises à jour ce mois-ci pour résoudre 26 CVE, dont 15 sont marquées Critique. La mise à jour pour Adobe Acrobat et Reader (APSB22-32) est la principale priorité, car elle résout 15 CVE critiques et, parmi les quatre produits Adobe, c’est la plus souvent visée par les pirates.

Gardez l’œil ouvert la semaine prochaine car la publication des mises à jour Java va commencer. Corretto, Adopt OpenJDK, RedHat OpenJDK et d’autres solutions Java alternatives seront également mises à jour en réponse à la publication trimestrielle d’Oracle. Soyez prêt.

Les priorités pour juillet

- Google Chrome et Microsoft Edge (basé sur Chromium) – Assurez-vous d’être à jour pour résoudre la récente vulnérabilité Zero Day.

- La mise à jour de juillet de l’OS Microsoft est prioritaire ce mois-ci pour résoudre la nouvelle vulnérabilité Zero Day dans CSRSS.

- Veillez à identifier toutes les instances IE 11 restantes et à les documenter. Sinon, supprimez-les. IE 11 est maintenant en fin de vie et va devenir une cible.

- Mettez à jour Adobe Acrobat et Reader pour résoudre 15 CVE critiques.