Le spécialiste de la cybersécurité et de la conformité dans le Cloud améliore sa plateforme.

Cette dernière couvre plus de deux trillions d’alertes de sécurité, plus de six milliards de scans et d’audits IP par an et intègre des renseignements provenant de plus de 180 000 vulnérabilités et de plus de 25 sources de renseignements sur les menaces et les exploits – y compris les exploits publiés sur GitHub.

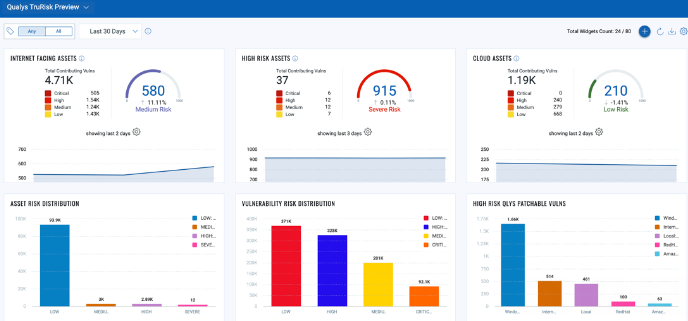

Qualys VMDR avec TruRisk prend en compte de multiples facteurs – par exemple, les vulnérabilités et les systèmes mal configurés – afin que les entreprises puissent obtenir une vue globale de ce qui se trouve dans leur environnement et puissent concentrer leurs efforts sur les correctifs qui réduiront leur risque global.

Suivre le risque cyber basé sur le contexte de l’entreprise

Elle permet de suivre le risque cyber basé sur le contexte de l’entreprise. Elle quantifie de manière exhaustive le risque à travers les surfaces d’attaque telles que les vulnérabilités, les mauvaises configurations et les certificats numériques, en corrélation avec la criticité de l’entreprise et les renseignements sur l’exploitation provenant de centaines de sources.

Les intégrations basées sur des règles entre VMDR et les outils ITSM tels que ServiceNow et JIRA, ainsi que le marquage dynamique des vulnérabilités, permettent d’attribuer automatiquement des tickets de remédiation aux vulnérabilités prioritaires.

La plateforme propose des alertes d’attaque préventives. Elle prévient la propagation des logiciels malveillants en corrélant les CVE activement exploités à l’aide de logiciels malveillants et d’indicateurs de menaces externes. Les alertes identifient de manière proactive d’autres actifs critiques vulnérables à des CVE identiques afin de stopper la propagation des logiciels malveillants.

Enfin, on note l’automatisation des flux de travail. La technologie Qflow, intégrée à la Qualys Cloud Platform, fournit des flux de travail visuels par glisser-déposer pour automatiser les tâches complexes et fastidieuses de gestion des vulnérabilités, telles que l’évaluation des vulnérabilités des ressources éphémères du cloud dès leur lancement, l’émission d’alertes pour les menaces de premier plan ou la mise en quarantaine des ressources à haut risque.