Les chercheurs du spécialiste en cybersécurité Proofpoint ont récemment identifié un retour d’activité continue de TinyNuke, un malware bancaire qui cible principalement les entreprises françaises.

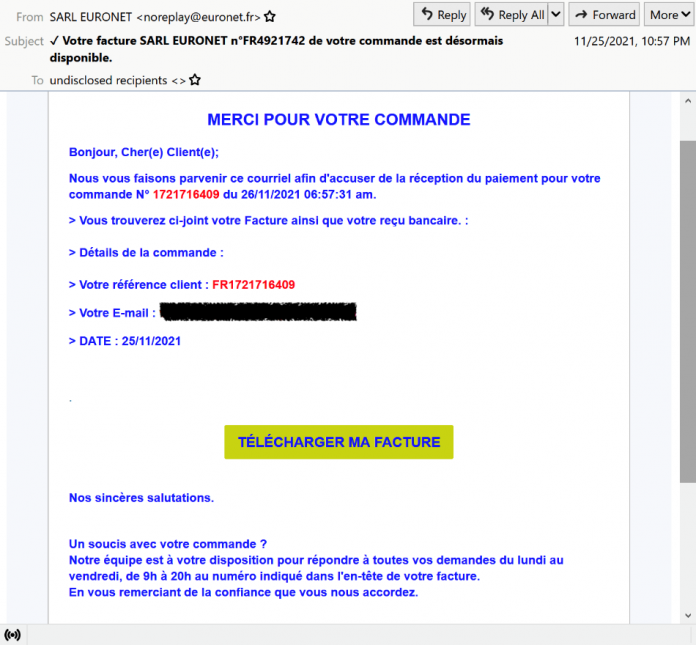

TinyNuke est un trojan bancaire ciblant des entreprises françaises. “Il est similaire au célèbre cheval de Troie bancaire Zeus, qui possède de nombreuses variantes et des fonctionnalités identiques », expliquent les chercheurs de Proofpoint. Ses capacités ? Il est utilisé pour dérober des identifiants et d’autres types d’informations privées. Il peut également servir à la diffusion massive de malwares. L’acteur malveillant diffuse par e-mail des leurres de factures censées provenir d’entreprises issues des secteurs d’activité de l’industrie, de la technologie ou encore de la finance.

Mais ce qui frappe, c’est que ce malware bancaire cible exclusivement, ou presque, des entités françaises et des organisations qui exercent en France. “Nous avons observé le même ciblage géographique depuis sa première apparition en 2018 », explique l’équipe de Proofpoint chargée des menaces à Solutions Numériques. Quelle est la raison pour laquelle cet acteur malveillant a concentré ses efforts sur la France ? Proofpoint nous répond que “les informations en open source associent l’auteur de TinyNuke à une personne française ». A ses yeux, il est donc “probable » que les cyberattaquants derrière le malware “soient des francophones natifs », ce qui expliquerait le ciblage de la France.

Des centaines d’entreprises françaises actuellement visées

Avant la réapparition de TinyNuke sur le devant de la scène en France, les chercheurs avaient déjà observé des dizaines de campagnes de son fait ciblant des entités françaises en 2018, en 2019 et en 2020. De retour en janvier 2021 avec une campagne distribuant environ 2 000 emails, le malware poursuit sa route avec des campagnes ultérieures en faibles volumes en mai, juin et septembre. En novembre, Proofpoint a en identifié plusieurs autres, distribuant environ 2 500 emails à destination de centaines d’entreprises françaises.

Le mode opératoire de TinyNuke “reste cohérent », indique Proofpoint, et continue de fonctionner avec l’utilisation d’URL vers des fichiers ZIP. C’est ainsi qu’il peut enclencher le vol de données et d’argent, et que les machines compromises peuvent être ajoutées à un botnet sous le contrôle de l’acteur malveillant.