De multiples vulnérabilités ont été découvertes dans les produits Schneider. Certaines d’entre elles permettent à un attaquant de provoquer une exécution de code arbitraire…

Outre cette exécution de code arbitraire, ces failles permettent un dénis de service, un contournement de la politique de sécurité et une atteinte à l’intégrité des données.

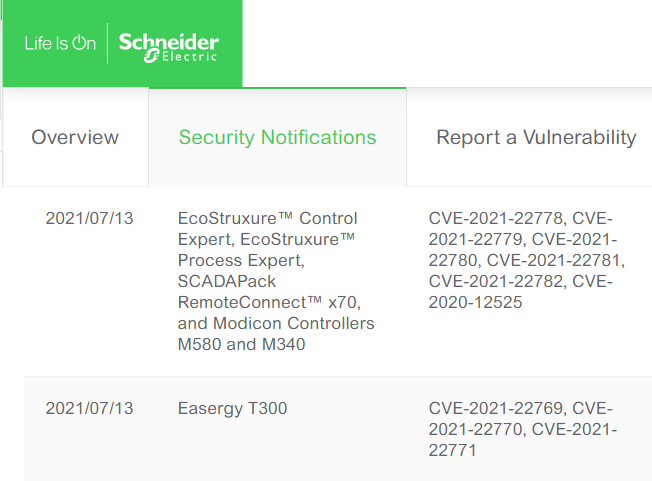

Le CERT a publié le 13 juillet un avis de sécurité et a listé les produits affectés.

- EcoStruxure Control Expert toutes versions (versions Unity Pro inclus) antérieures 15.0 SP1

- EcoStruxure Control Expert version antérieures à V15.0 SP1 sans le dernier correctif

- EcoStruxure Process Expert toutes versions (versions EcoStruxure Hybrid DCS inclus)

- SCADAPack RemoteConnect for x70 toutes versions

- Modicon M580 CPU (part numbers BMEP* et BMEH*) toutes versions

- Modicon M340 CPU (part numbers BMXP34*) toutes versions

- SoSafe Configurable versions antérieures à 1.8.1

- C-Bus Toolkit versions antérieures à 1.15.9

- Easergy T300 avec un microgiciel (firmware) en versions antérieures à 2.8

- Easergy T200 (Modbus) versions antérieures à SC2-04MOD-07000103

- Easergy T200 (IEC104) versions antérieures à SC2-04IEC-07000103

- Easergy T200 (DNP3) versions antérieures à SC2-04DNP-07000103

- EVlink CityEVC1S22P4 / EVC1S7P4 versions antérieures à R8 V3.4.0.1

- EVlink ParkingEVW2 / EVF2 / EV.2 versions antérieures à R8 V3.4.0.1

- EVlink Smart WallboxEVB1A versions antérieures à R8 V3.4.0.1

Le CERT précise, qu’ “aucun correctif n’est proposé pour les vulnérabilités dans les produits EcoStruxure Process Expert, Modicon M580, Modicon M340 et SCADAPack”. Mais Schneider propose des mesures de contournement pour les produits Modicon M580 et M340 afin de réduire le risque et l’impact d’exploitation de la CVE-2021-22779.

Plusieurs fournisseurs sont à l’origine de l’identification de ces failles, dont Armis et Tenable. Consultez les avis de sécurité de Schneider Electric.